Melhores Ferramentas SCA em 2025 | Análise de Composição de Software

Descubra as melhores ferramentas SCA em 2025 para escanear dependências, gerenciar vulnerabilidades e fortalecer a segurança de aplicativos.

Melhores Ferramentas SCA em 2025: Analise Dependências, Proteja Sua Cadeia de Suprimentos de Software

Precisa de Ferramentas SCA para Proteger Aplicações?

Aplicações modernas dependem muito de bibliotecas de terceiros e de código aberto. Isso acelera o desenvolvimento, mas também aumenta o risco de ataques. Cada dependência pode introduzir problemas como falhas de segurança não corrigidas, licenças arriscadas ou pacotes desatualizados. Ferramentas de Análise de Composição de Software (SCA) ajudam a resolver esses problemas.

Análise de Composição de Software (SCA) em cibersegurança ajuda a identificar dependências vulneráveis (componentes de software externos com problemas de segurança), monitorar o uso de licenças e gerar SBOMs (Lista de Materiais de Software, que lista todos os componentes de software em sua aplicação). Com a ferramenta de segurança SCA certa, você pode detectar vulnerabilidades em suas dependências mais cedo, antes que os atacantes as explorem. Essas ferramentas também ajudam a minimizar riscos legais de licenças problemáticas.

Por que nos Ouvir?

No Plexicus, ajudamos organizações de todos os tamanhos a fortalecer sua segurança de aplicativos. Nossa plataforma reúne SAST, SCA, DAST, varredura de segredos e segurança em nuvem em uma solução única. Apoiamo empresas em todas as etapas para proteger seus aplicativos.

“Como pioneiros em segurança na nuvem, encontramos o Plexicus como notavelmente inovador no espaço de remediação de vulnerabilidades. O fato de terem integrado o Prowler como um de seus conectores demonstra seu compromisso em aproveitar as melhores ferramentas de código aberto enquanto adicionam valor significativo através de suas capacidades de remediação impulsionadas por IA”

Jose Fernando Dominguez

CISO, Ironchip

Comparação Rápida dos Melhores Ferramentas SCA em 2025

| Plataforma | Recursos Principais / Pontos Fortes | Integrações | Preços | Melhor Para | Contras / Limitações |

|---|---|---|---|---|---|

| Plexicus ASPM | ASPM Unificado: SCA, SAST, DAST, segredos, IaC, varredura em nuvem; remediação por IA; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Teste gratuito; $50/mês/desenvolvedor; Personalizado | Equipes que precisam de postura de segurança completa em um só lugar | Pode ser exagerado apenas para SCA |

| Snyk Open Source | Focado no desenvolvedor; varredura SCA rápida; código+container+IaC+licença; atualizações ativas | IDE, Git, CI/CD | Gratuito; Pago a partir de $25/mês/dev | Equipes de desenvolvimento que precisam de código/SCA no pipeline | Pode ficar caro em escala |

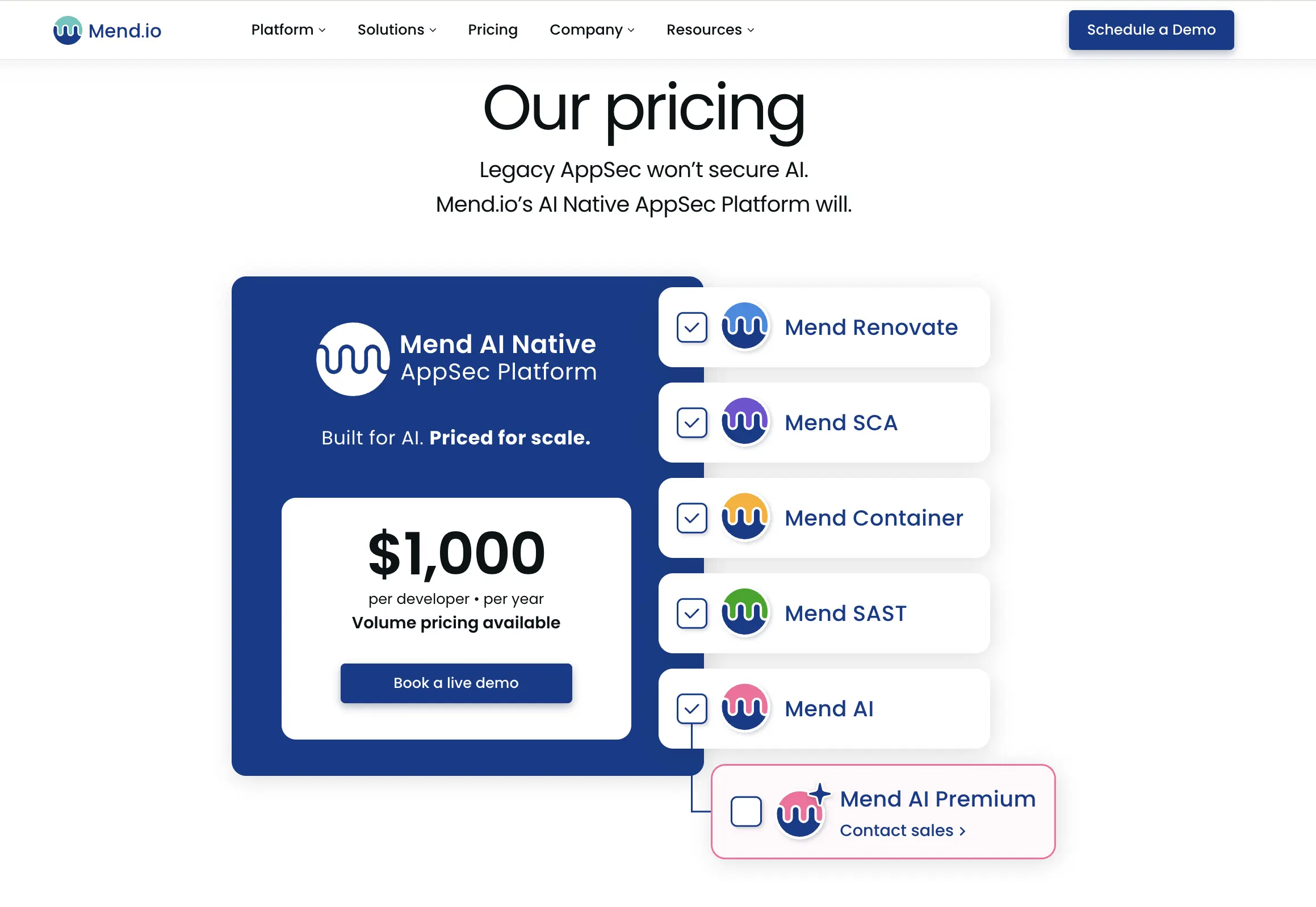

| Mend (WhiteSource) | Focado em SCA; conformidade; correção; atualizações automatizadas | Principais plataformas | ~$1000/ano por desenvolvedor | Empresas: conformidade e escala | UI complexa, caro para grandes equipes |

| Sonatype Nexus Lifecycle | SCA + governança de repositório; dados ricos; integra-se com Nexus Repo | Nexus, principais ferramentas | Camada gratuita; $135/mês repositório; $57.50/usuário/mês | Grandes organizações, gerenciamento de repositórios | Curva de aprendizado, custo |

| GitHub Advanced Security | SCA, segredos, varredura de código, gráfico de dependências; nativo para fluxos de trabalho do GitHub | GitHub | $30/committer/mês (código); $19/mês segredos | Equipes do GitHub que querem solução nativa | Apenas para GitHub; preço por committer |

| JFrog Xray | Foco em DevSecOps; forte suporte a SBOM/licença/OSS; integra-se com Artifactory | IDE, CLI, Artifactory | $150/mês (Pro, nuvem); Enterprise alto | Usuários existentes do JFrog, gerentes de artefatos | Preço, melhor para grandes organizações/jfrog |

| Black Duck | Dados profundos de vulnerabilidades & licenças, automação de políticas, conformidade madura | Principais plataformas | Baseado em cotação (contato com vendas) | Grandes organizações reguladas | Custo, adoção mais lenta para novas pilhas |

| FOSSA | SCA + automação de SBOM & licença; amigável ao desenvolvedor; escalável | API, CI/CD, principais VCS | Gratuito (limitado); $23/projeto/mês Biz; Enterprise | Conformidade + clusters SCA escaláveis | Gratuito é limitado, custo escala rapidamente |

| Veracode SCA | Plataforma unificada; detecção avançada de vulnerabilidades, relatórios, conformidade | Vários | Contato com vendas | Usuários empresariais com amplas necessidades de AppSec | Preço alto, integração mais complexa |

| OWASP Dependency-Check | Código aberto, cobre CVEs via NVD, amplo suporte a ferramentas/plugins | Maven, Gradle, Jenkins | Gratuito | OSS, pequenas equipes, necessidades de custo zero | Apenas CVEs conhecidos, painéis básicos |

As 10 Principais Ferramentas de Análise de Composição de Software (SCA)

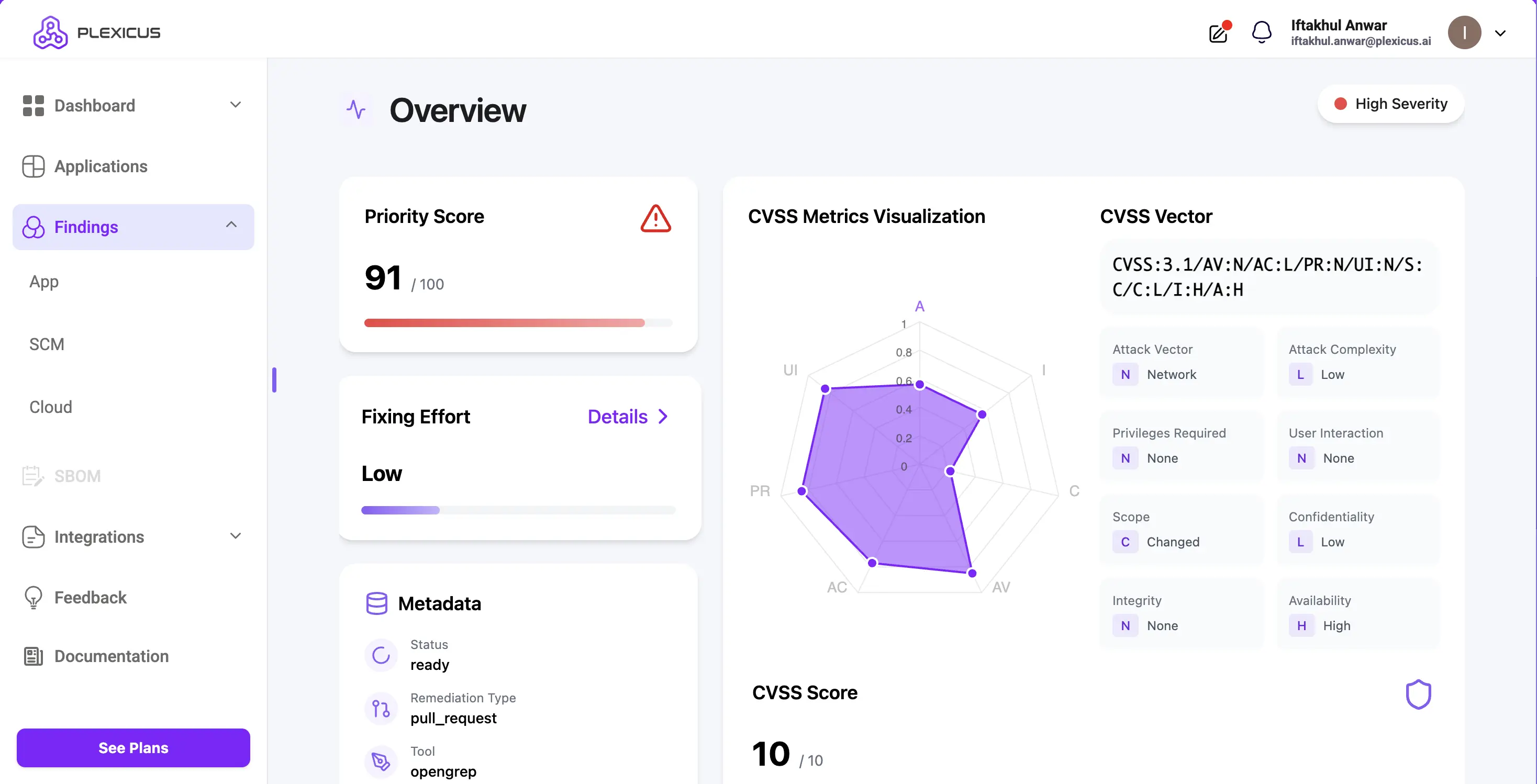

1. Plexicus ASPM

Plexicus ASPM é mais do que apenas uma ferramenta SCA; é uma plataforma completa de Gerenciamento de Postura de Segurança de Aplicações (ASPM). Ela unifica SCA, SAST, DAST, detecção de segredos e verificação de configuração incorreta na nuvem em uma única solução.

Ferramentas tradicionais apenas geram alertas, mas o Plexicus vai além com um assistente alimentado por IA que ajuda a corrigir vulnerabilidades automaticamente. Isso reduz riscos de segurança e economiza tempo dos desenvolvedores ao combinar diferentes métodos de teste e correções automatizadas em uma plataforma.

Prós:

- Painel unificado para todas as vulnerabilidades (não apenas SCA)

- Motor de priorização reduz ruído.

- Integrações nativas com GitHub, GitLab, Bitbucket e ferramentas CI/CD

- Geração de SBOM e conformidade de licença embutidas

Contras:

- Pode parecer um produto exagerado se você só quiser funcionalidade SCA

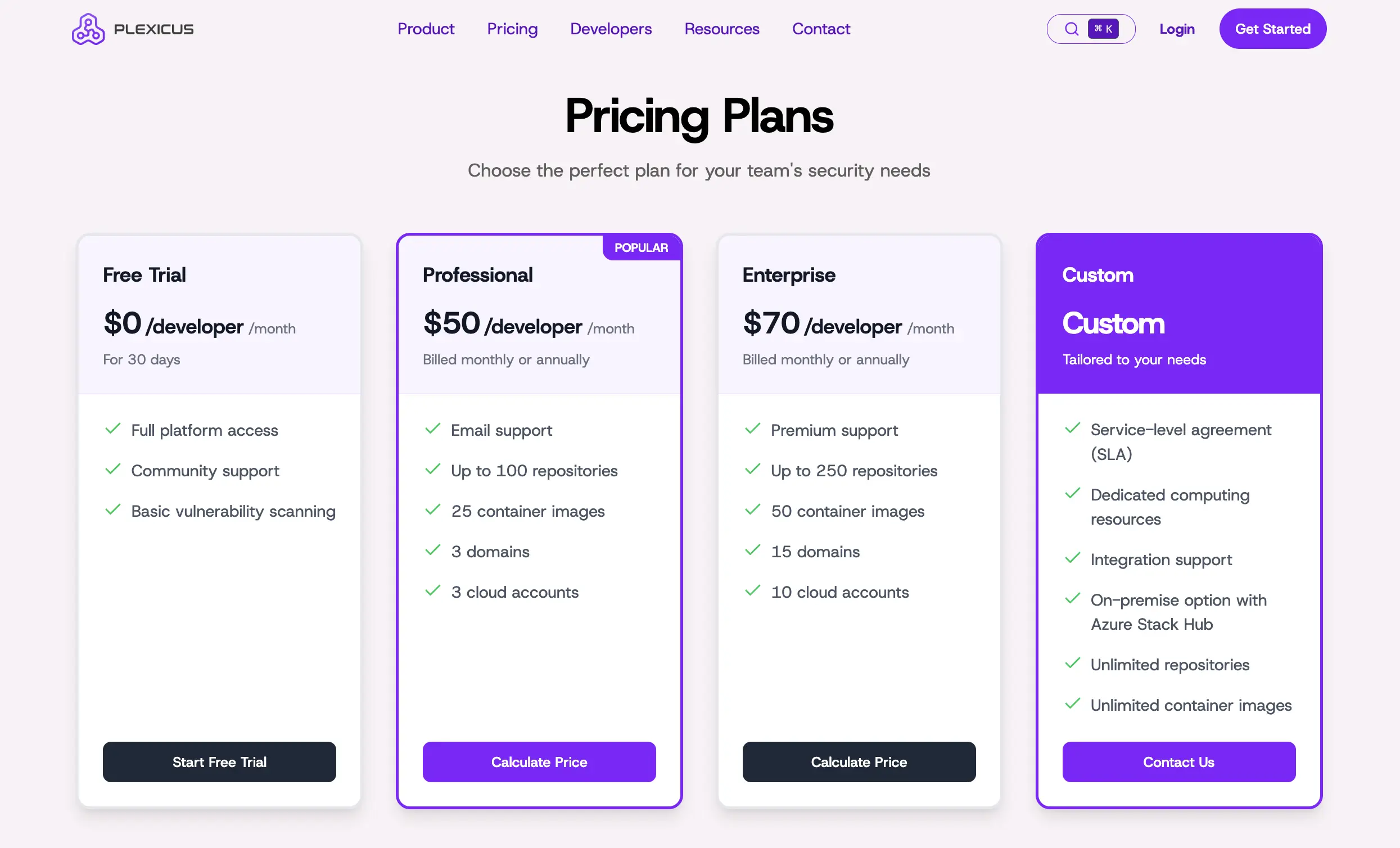

Preços:

- Teste gratuito por 30 dias

- $50/mês por desenvolvedor

- Entre em contato com vendas para um plano personalizado.

Melhor para: Equipes que querem ir além do SCA com uma única plataforma de segurança.

2. Snyk Open Source

Snyk open-source é uma ferramenta SCA voltada para desenvolvedores que analisa dependências, sinaliza vulnerabilidades conhecidas e integra-se com seu IDE e CI/CD. Seus recursos de SCA são amplamente utilizados em fluxos de trabalho modernos de DevOps.

Prós:

- Forte experiência do desenvolvedor

- Ótimas integrações (IDE, Git, CI/CD)

- Cobre conformidade de licenças, escaneamento de contêineres e Infra-as-Code (IaC)

- Grande banco de dados de vulnerabilidades e atualizações ativas

Contras:

- Pode ficar caro em escala

- O plano gratuito tem recursos limitados.

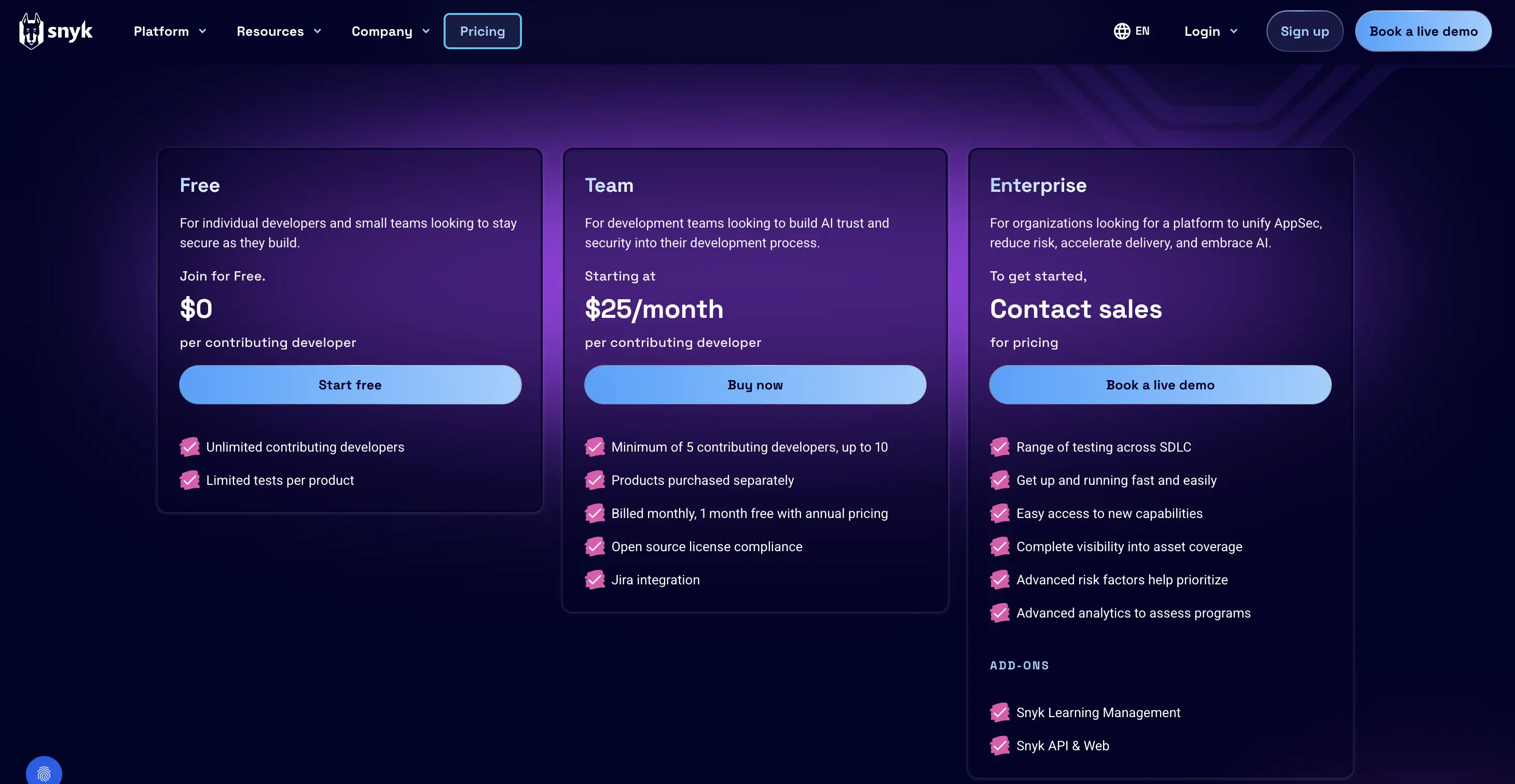

Preços:

- Gratuito

- Pago a partir de $25/mês por desenvolvedor, mínimo 5 desenvolvedores

Melhor para: Equipes de desenvolvedores que querem um analisador de código rápido + SCA em seus pipelines.

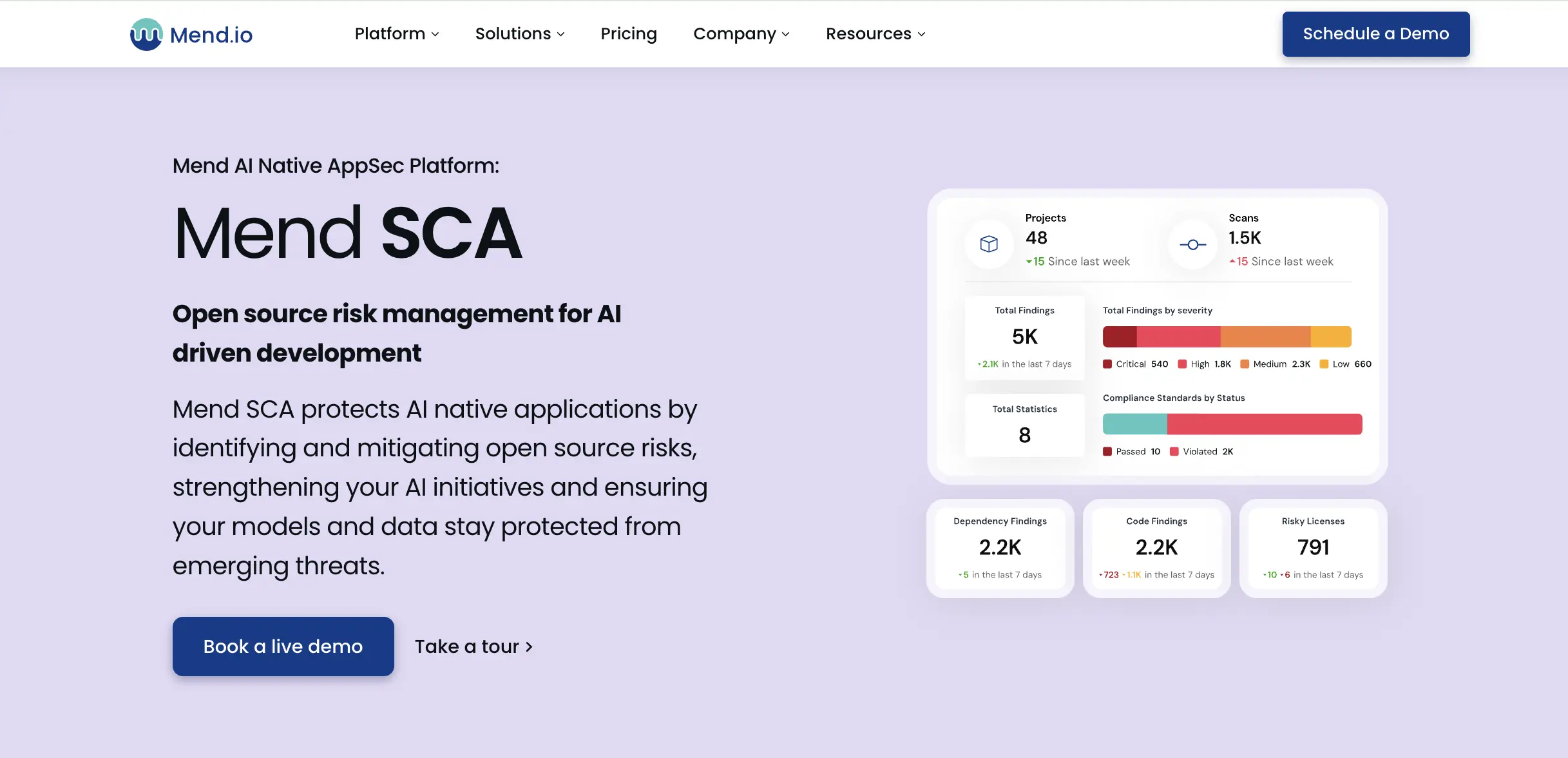

3. Mend (WhiteSource)

Mend (anteriormente WhiteSource) se especializa em testes de segurança SCA com fortes recursos de conformidade. Mend oferece uma solução SCA holística com conformidade de licenças, detecção de vulnerabilidades e integração com ferramentas de remediação.

Prós:

- Excelente para conformidade de licenças

- Atualizações automáticas de patches e dependências

- Bom para uso em escala empresarial

Contras:

- Interface complexa

- Alto custo para a equipe em escala

Preço: $1.000/ano por desenvolvedor

Melhor para: Grandes empresas com requisitos pesados de conformidade.

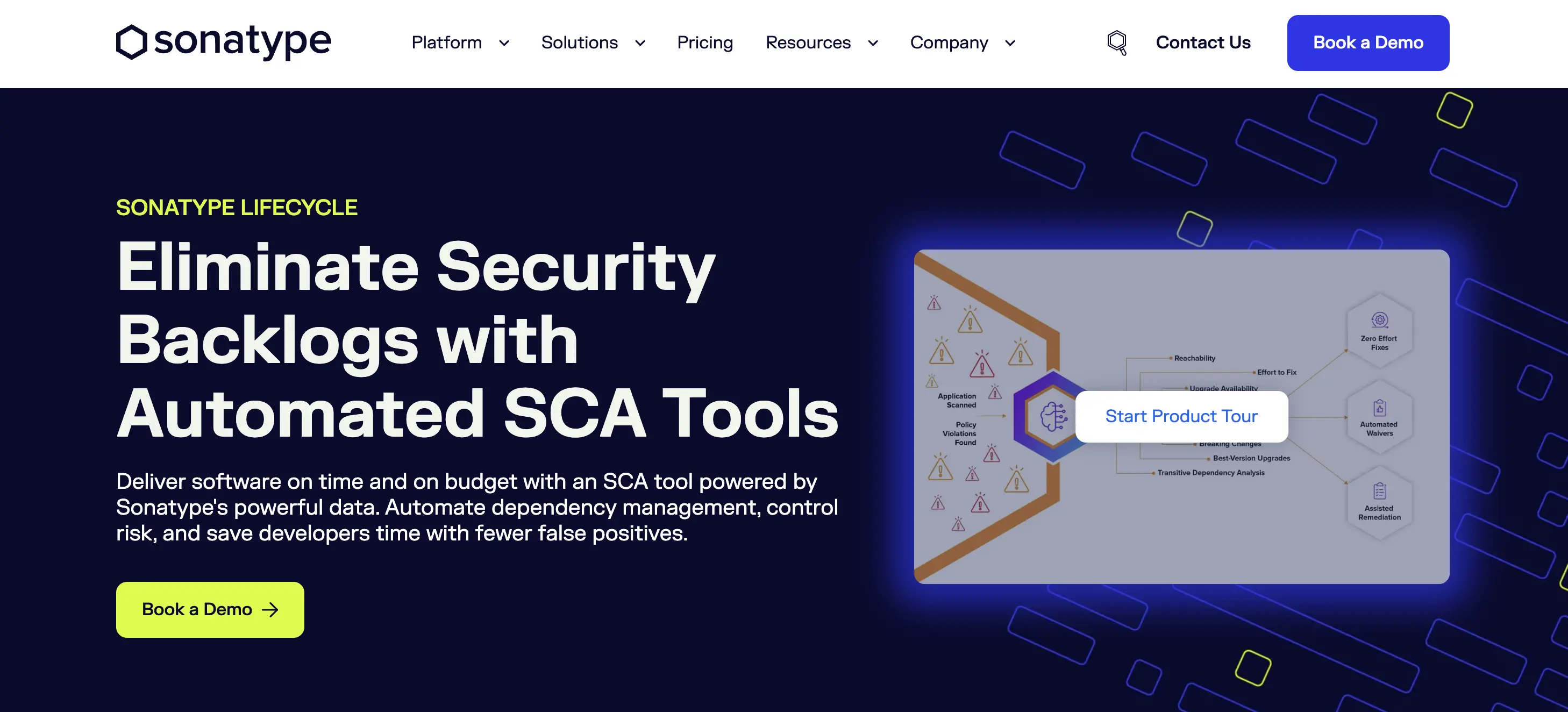

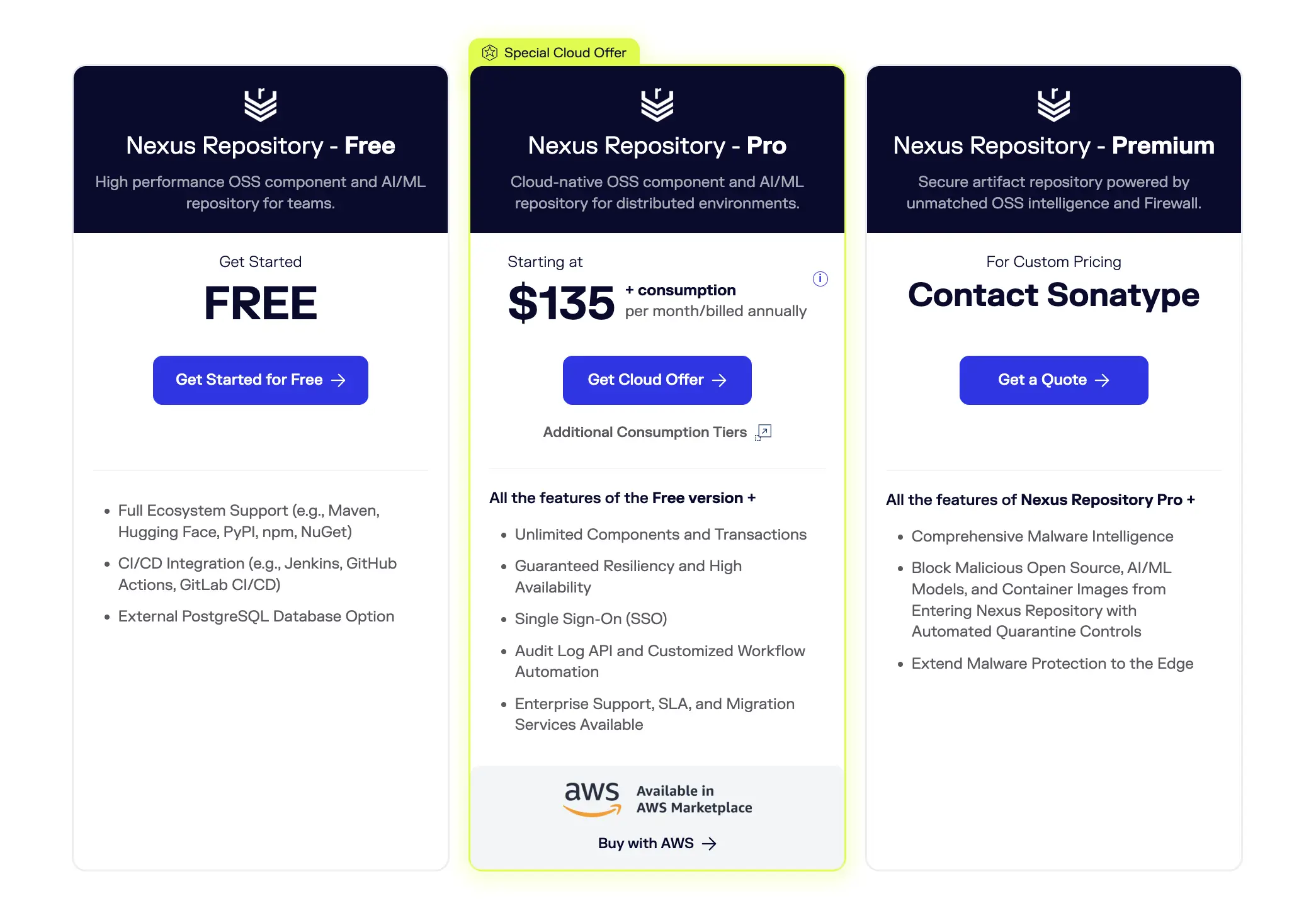

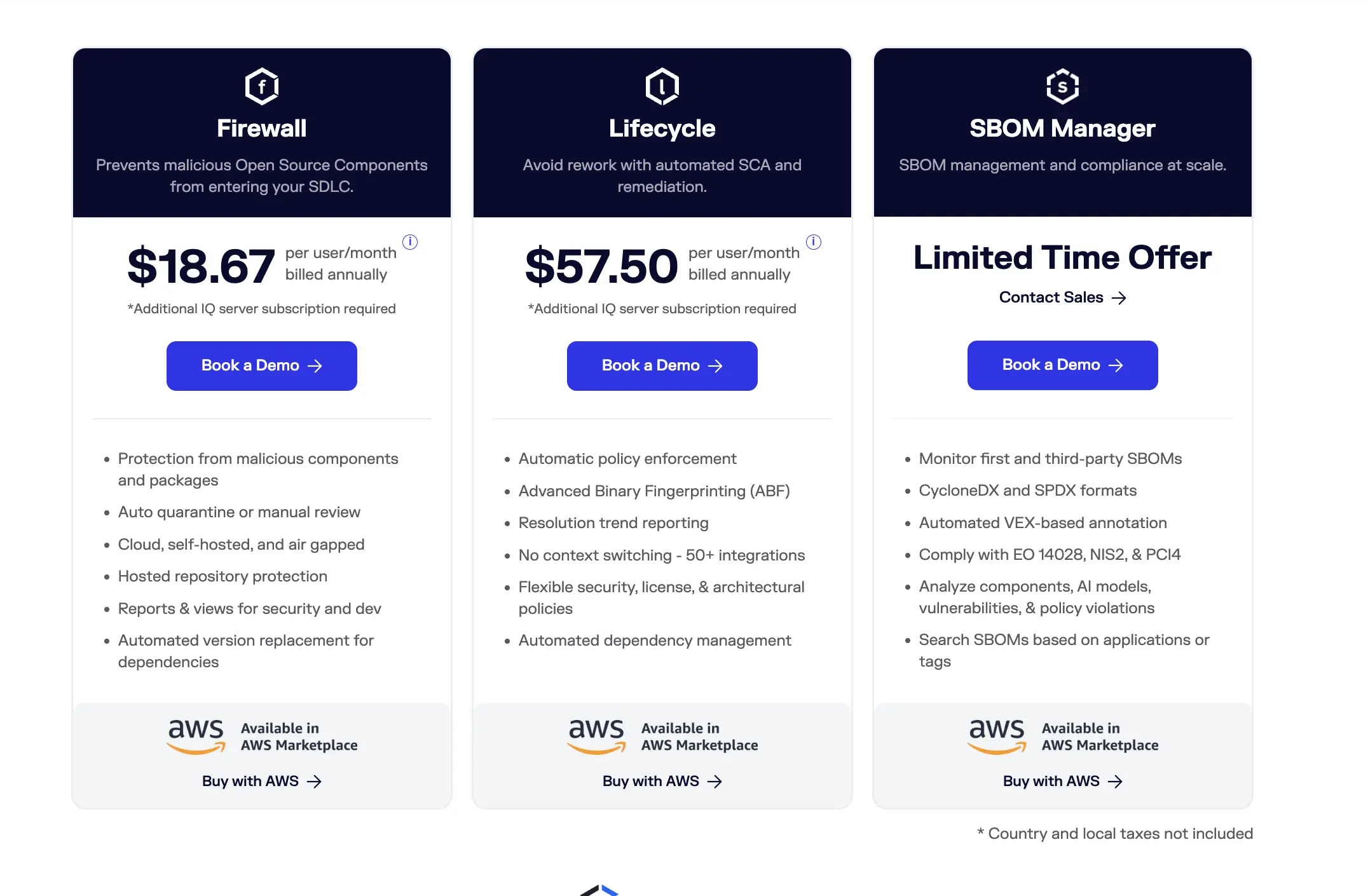

4. Sonatype Nexus Lifecycle

Uma das ferramentas de análise de composição de software que se concentra na governança da cadeia de suprimentos.

Prós:

- Dados ricos de segurança e licenças

- Integra-se perfeitamente com o Nexus Repository

- Bom para uma grande organização de desenvolvimento

Contras:

- Curva de aprendizado íngreme

- Pode ser exagerado para equipes pequenas.

Preços:

- Camada gratuita disponível para componentes Nexus Repository OSS.

- Plano Pro começa em US$135**/mês** para Nexus Repository Pro (nuvem) + cobranças de consumo.

- SCA + remediação com Sonatype Lifecycle ~ US$57.50**/usuário/mês** (cobrança anual).

Melhor para: Organizações que precisam tanto de testes de segurança SCA quanto de gerenciamento de artefatos/repositórios com forte inteligência OSS.

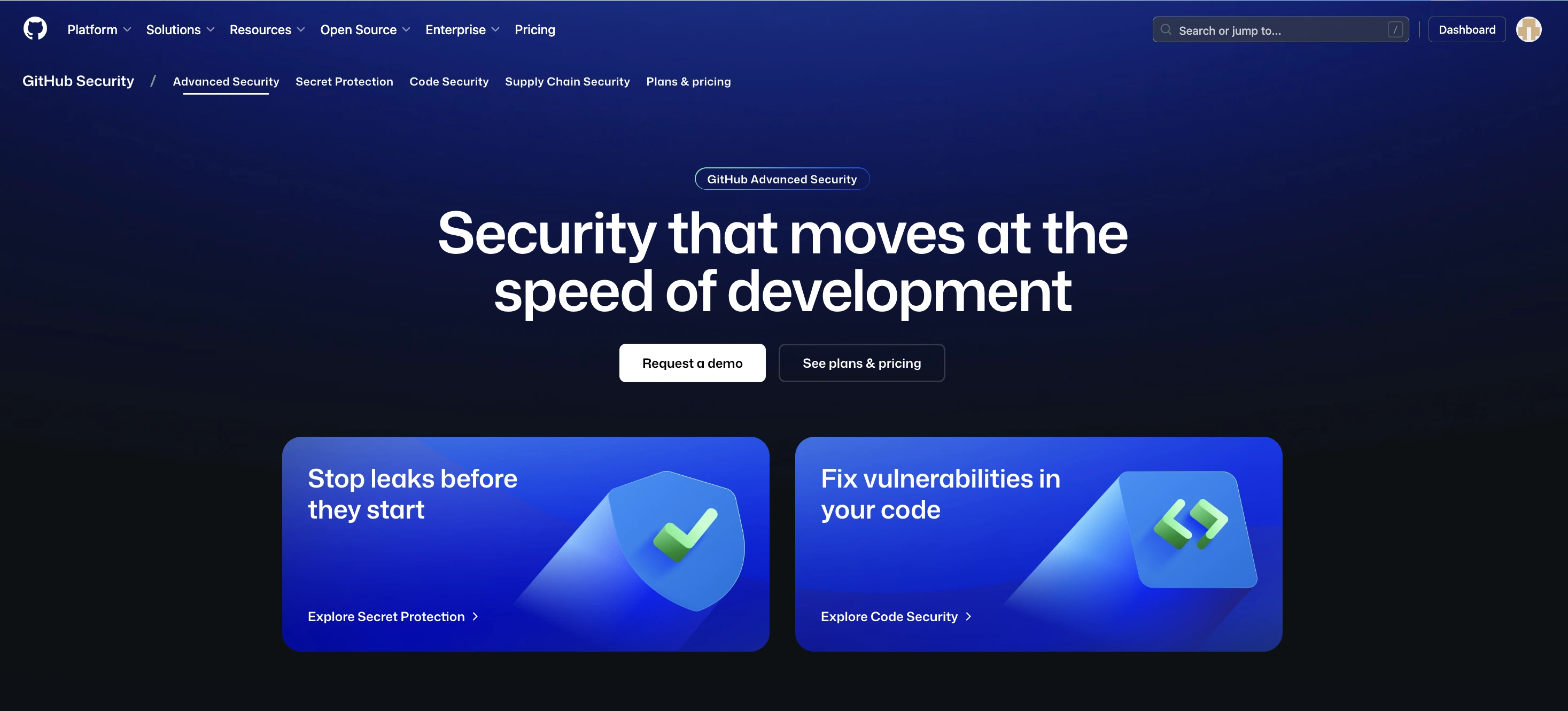

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security é a ferramenta de segurança de código e dependências integrada do GitHub, que inclui recursos de análise de composição de software (SCA) como gráfico de dependências, revisão de dependências, proteção de segredos e varredura de código.

Prós:

- Integração nativa com repositórios GitHub e fluxos de trabalho CI/CD.

- Forte para verificação de dependências, checagem de licenças e alertas via Dependabot.

- Proteção de segredos e segurança de código são incorporados como complementos.

Contras:

- Preço é por colaborador ativo; pode ficar caro para equipes grandes.

- Algumas funcionalidades estão disponíveis apenas nos planos Team ou Enterprise.

- Menos flexibilidade fora do ecossistema GitHub.

Preço:

- Segurança de Código do GitHub: US$30 por colaborador ativo/mês (Team ou Enterprise necessário).

- Proteção de Segredos do GitHub: US$19 por colaborador ativo/mês.

Melhor para: Equipes que hospedam código no GitHub e querem verificação integrada de dependências e segredos sem gerenciar ferramentas SCA separadas.

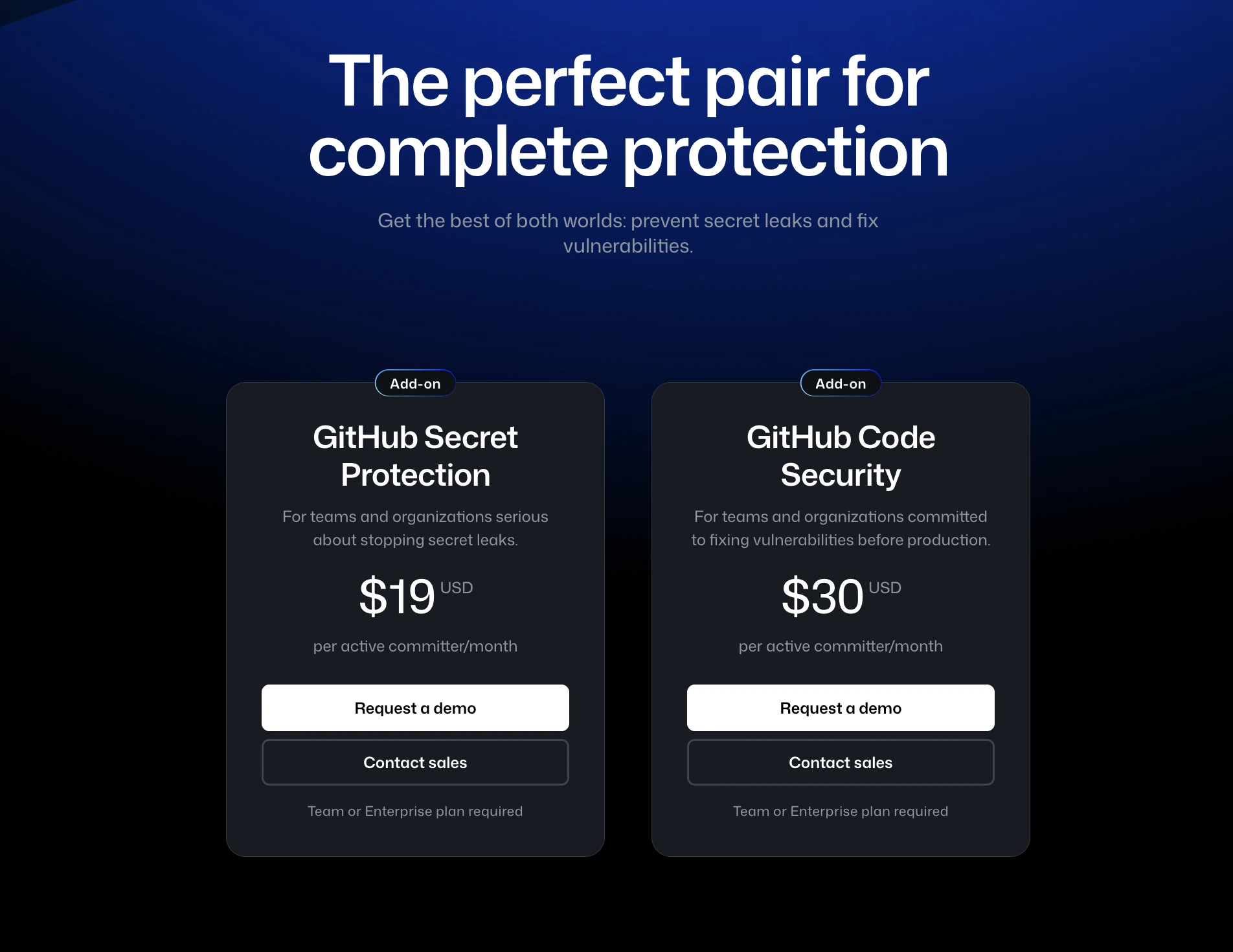

6. JFrog Xray

JFrog Xray é uma das ferramentas SCA que pode ajudá-lo a identificar, priorizar e remediar vulnerabilidades de segurança e questões de conformidade de licenças em software de código aberto (OSS).

JFrog oferece uma abordagem voltada para desenvolvedores, onde eles se integram com IDE e CLI para facilitar que os desenvolvedores executem o JFrog Xray sem atritos.

Prós:

- Forte integração DevSecOps

- SBOM e varredura de licenças

- Poderoso quando combinado com JFrog Artifactory (seu gerenciador universal de repositório de artefatos)

Contras:

- Melhor para usuários existentes do JFrog

- Custo mais alto para equipes pequenas

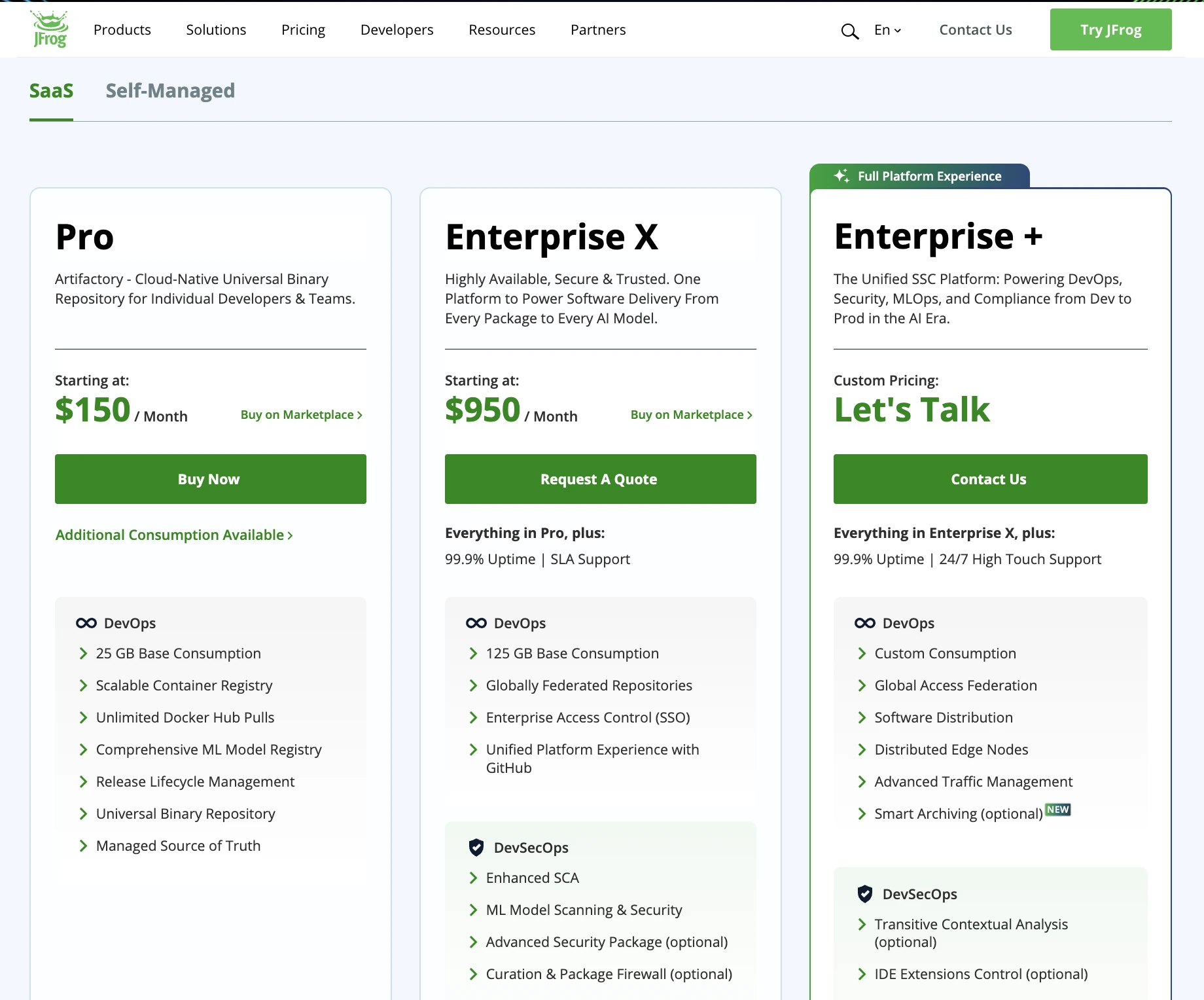

Preços

JFrog oferece níveis flexíveis para sua plataforma de análise de composição de software (SCA) e gerenciamento de artefatos. Veja como os preços são:

- Pro: US$150/mês (nuvem), inclui base de 25 GB de armazenamento/consumo; custo adicional por GB.

- Enterprise X: US$950/mês, mais consumo base (125 GB), suporte SLA, maior disponibilidade.

- Pro X (Auto-Gerenciado / Escala Empresarial): US$27.000/ano, destinado a grandes equipes ou organizações que precisam de capacidade totalmente auto-gerenciada.

7. Black Duck

Black Duck é uma ferramenta de SCA/segurança com inteligência profunda sobre vulnerabilidades de código aberto, aplicação de licenças e automação de políticas.

Prós:

- Extenso banco de dados de vulnerabilidades

- Fortes recursos de conformidade e governança de licenças

- Bom para grandes organizações reguladas

Contras:

- Custo requer cotação do fornecedor.

- Às vezes, adaptação mais lenta a novos ecossistemas em comparação com ferramentas mais novas

Preço:

- Modelo “Obter Preço”, deve entrar em contato com a equipe de vendas.

Melhor para: Empresas que precisam de segurança e conformidade de código aberto madura e testada em batalha.

Nota: Plexicus ASPM também integra-se com Black Duck como uma das ferramentas SCA no ecossistema Plexicus

8. Fossa

FOSSA é uma plataforma moderna de Análise de Composição de Software (SCA) que se concentra na conformidade de licenças de código aberto, detecção de vulnerabilidades e gerenciamento de dependências. Ela fornece geração automatizada de SBOM (Software Bill of Materials), aplicação de políticas e integrações amigáveis para desenvolvedores.

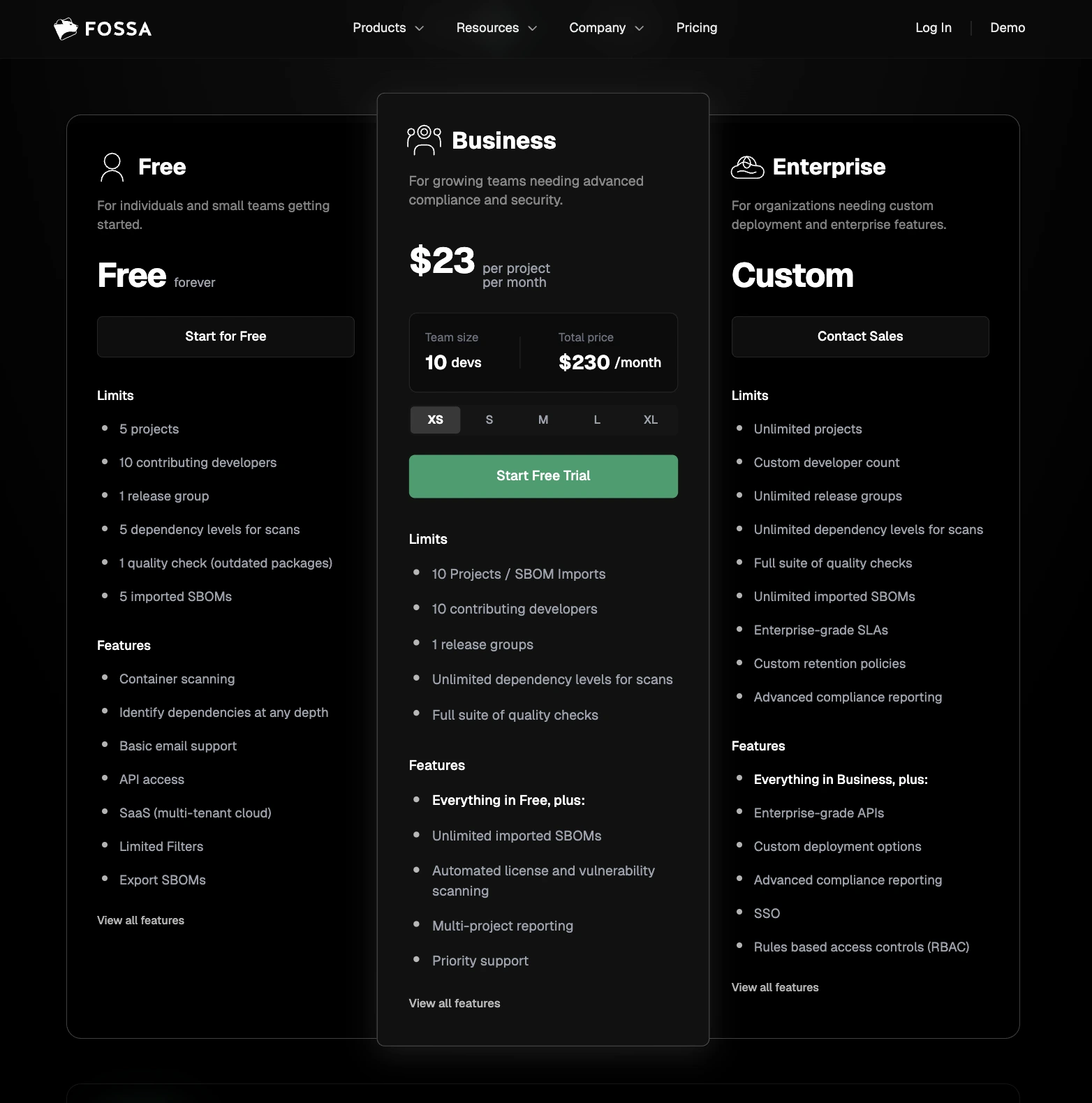

Prós:

- Plano gratuito disponível para indivíduos e pequenas equipes

- Forte suporte à conformidade de licenças e SBOM

- Escaneamento automatizado de licenças e vulnerabilidades nos níveis Business/Enterprise

- Centrado no desenvolvedor com acesso a API e integrações CI/CD

Contras:

- Plano gratuito limitado a 5 projetos e 10 desenvolvedores

- Recursos avançados como relatórios de múltiplos projetos, SSO e RBAC requerem o nível Enterprise.

- Plano Business escala o custo por projeto, o que pode se tornar caro para grandes portfólios.

Preço:

- Gratuito: até 5 projetos e 10 desenvolvedores contribuintes

- Business: $23 por projeto/mês (exemplo: $230/mês para 10 projetos e 10 desenvolvedores)

- Enterprise: Preço personalizado, inclui projetos ilimitados, SSO, RBAC, relatórios avançados de conformidade

Melhor para: Equipes que precisam de conformidade com licença de código aberto + automação SBOM juntamente com a varredura de vulnerabilidades, com opções escaláveis para startups até grandes empresas.

9.Veracode SCA

Veracode SCA é uma ferramenta de análise de composição de software que oferece segurança em sua aplicação ao identificar e agir sobre riscos de código aberto com precisão, garantindo um código seguro e em conformidade. Veracode SCA também analisa o código para descobrir riscos ocultos e emergentes com o banco de dados proprietário, incluindo vulnerabilidades ainda não listadas no National Vulnerability Database (NVD).

Prós:

- Plataforma unificada entre diferentes tipos de testes de segurança

- Suporte maduro para empresas, recursos de relatórios e conformidade

Contras:

- O preço tende a ser alto.

- A integração e o onboarding podem ter uma curva de aprendizado acentuada.

Preço: Não mencionado no site; é necessário entrar em contato com a equipe de vendas

Melhor para: Organizações que já utilizam as ferramentas AppSec da Veracode e desejam centralizar a varredura de código aberto.

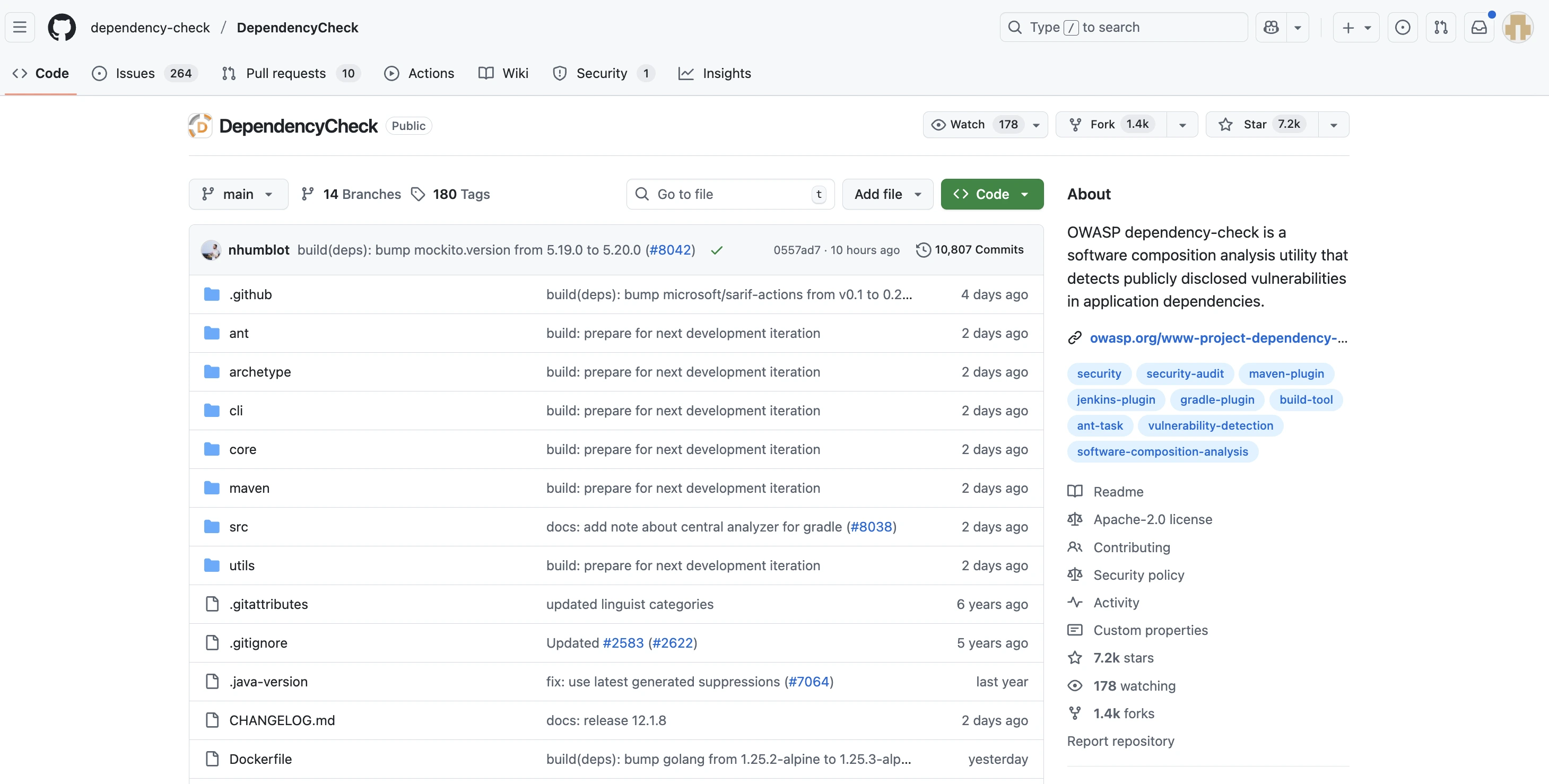

10. OWASP Dependency-Check

OWASP Dependency-Check é uma ferramenta SCA (Análise de Composição de Software) de código aberto projetada para detectar vulnerabilidades divulgadas publicamente nas dependências de um projeto.

Funciona identificando identificadores de Enumeração de Plataforma Comum (CPE) para bibliotecas, correspondendo-os a entradas CVE conhecidas e integrando-se via múltiplas ferramentas de construção (Maven, Gradle, Jenkins, etc).

Prós:

- Totalmente gratuito e de código aberto, sob a licença Apache 2.

- Amplo suporte de integração (linha de comando, servidores CI, plugins de construção: Maven, Gradle, Jenkins, etc.)

- Atualizações regulares via NVD (Banco de Dados Nacional de Vulnerabilidades) e outros feeds de dados.

- Funciona bem para desenvolvedores que desejam identificar vulnerabilidades conhecidas nas dependências cedo.

Contras:

- Limitado a detectar vulnerabilidades conhecidas (baseadas em CVE)

- Não consegue encontrar problemas de segurança personalizados ou falhas de lógica de negócios.

- Relatórios e painéis são mais básicos em comparação com ferramentas comerciais de SCA; não possuem orientação de remediação embutida.

- Pode precisar de ajustes: árvores de dependência grandes podem levar tempo, e ocasionalmente há falsos positivos ou mapeamentos CPE ausentes.

Preço:

- Gratuito (sem custo).

Melhor para:

- Projetos de código aberto, equipes pequenas ou qualquer pessoa que precise de um scanner de vulnerabilidades de dependência sem custo.

- Uma equipe em estágio inicial que precisa identificar problemas conhecidos em dependências antes de passar para ferramentas SCA pagas/comerciais.

Reduza o risco de segurança em sua aplicação com a Plataforma de Segurança de Aplicações Plexicus (ASPM)

Escolher a ferramenta SCA ou SAST certa é apenas metade da batalha. A maioria das organizações hoje enfrenta a proliferação de ferramentas, executando scanners separados para SCA, SAST, DAST, detecção de segredos e configurações incorretas na nuvem. Isso frequentemente leva a alertas duplicados, relatórios isolados e equipes de segurança afogadas em ruído.

É aí que entra o Plexicus ASPM. Ao contrário das ferramentas SCA de solução pontual, o Plexicus unifica SCA, SAST, DAST, detecção de segredos e configurações incorretas na nuvem em um único fluxo de trabalho.

O que torna o Plexicus diferente:

- Gestão Unificada de Postura de Segurança → Em vez de lidar com várias ferramentas, obtenha um painel único para toda a segurança de sua aplicação.

- Remediação Potencializada por IA → O Plexicus não apenas alerta sobre problemas; ele oferece correções automatizadas para vulnerabilidades, economizando horas de trabalho manual dos desenvolvedores.

- Escala com Seu Crescimento → Seja você uma startup em estágio inicial ou uma empresa global, o Plexicus se adapta à sua base de código e requisitos de conformidade.

- Confiado por Organizações → O Plexicus já ajuda empresas a proteger aplicações em ambientes de produção, reduzindo riscos e acelerando o tempo de lançamento.

Se você está avaliando ferramentas SCA ou SAST em 2025, vale a pena considerar se um scanner independente é suficiente, ou se você precisa de uma plataforma que consolide tudo em um fluxo de trabalho inteligente.

Com o Plexicus ASPM, você não apenas marca uma caixa de conformidade. Você fica à frente das vulnerabilidades, envia mais rápido e libera sua equipe da dívida de segurança. Comece a proteger seu aplicativo com o plano gratuito do Plexicus hoje.