Meilleurs outils SCA en 2025 | Analyse de la composition logicielle

Découvrez les meilleurs outils SCA en 2025 pour analyser les dépendances, gérer les vulnérabilités et renforcer la sécurité des applications.

Meilleurs outils SCA en 2025 : Analyser les dépendances, sécuriser votre chaîne d’approvisionnement logicielle

Besoin d’outils SCA pour sécuriser les applications ?

Les applications modernes dépendent beaucoup des bibliothèques tierces et open-source. Cela accélère le développement, mais augmente également le risque d’attaques. Chaque dépendance peut introduire des problèmes tels que des failles de sécurité non corrigées, des licences risquées ou des packages obsolètes. Les outils d’analyse de la composition logicielle (SCA) aident à résoudre ces problèmes.

L’analyse de la composition logicielle (SCA) en cybersécurité vous aide à identifier les dépendances vulnérables (composants logiciels externes avec des problèmes de sécurité), à surveiller l’utilisation des licences et à générer des SBOMs (Software Bills of Materials, qui listent tous les composants logiciels de votre application). Avec le bon outil de sécurité SCA, vous pouvez détecter les vulnérabilités dans vos dépendances plus tôt, avant que les attaquants ne les exploitent. Ces outils aident également à minimiser les risques juridiques liés aux licences problématiques.

Pourquoi nous écouter ?

À Plexicus, nous aidons les organisations de toutes tailles à renforcer leur sécurité applicative. Notre plateforme réunit SAST, SCA, DAST, le scan des secrets et la sécurité cloud en une seule solution. Nous soutenons les entreprises à chaque étape pour sécuriser leurs applications.

« En tant que pionniers de la sécurité cloud, nous avons trouvé Plexicus remarquablement innovant dans le domaine de la remédiation des vulnérabilités. Le fait qu’ils aient intégré Prowler comme l’un de leurs connecteurs démontre leur engagement à tirer parti des meilleurs outils open-source tout en ajoutant une valeur significative grâce à leurs capacités de remédiation alimentées par l’IA. »

Jose Fernando Dominguez

CISO, Ironchip

Comparaison rapide des meilleurs outils SCA en 2025

| Plateforme | Caractéristiques principales / Points forts | Intégrations | Tarification | Idéal pour | Inconvénients / Limites |

|---|---|---|---|---|---|

| Plexicus ASPM | ASPM unifié : SCA, SAST, DAST, secrets, IaC, scan cloud ; Remédiation IA ; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Essai gratuit ; 50 $/mois/développeur ; Personnalisé | Équipes nécessitant une posture de sécurité complète en un seul | Peut être excessif pour juste SCA |

| Snyk Open Source | Axé sur les développeurs ; scan SCA rapide ; code+conteneur+IaC+licence ; mises à jour actives | IDE, Git, CI/CD | Gratuit ; Payant à partir de 25 $/mois/dév | Équipes de développement nécessitant code/SCA dans le pipeline | Peut devenir coûteux à grande échelle |

| Mend (WhiteSource) | Axé sur SCA ; conformité ; correction ; mises à jour automatisées | Plates-formes majeures | ~1000 $/an par développeur | Entreprises : conformité et échelle | Interface complexe, coûteux pour grandes équipes |

| Sonatype Nexus Lifecycle | SCA + gouvernance des dépôts ; données riches ; s’intègre avec Nexus Repo | Nexus, outils majeurs | Niveau gratuit ; 135 $/mois dépôt ; 57,50 $/utilisateur/mois | Grandes organisations, gestion de dépôts | Courbe d’apprentissage, coût |

| GitHub Advanced Security | SCA, secrets, scan de code, graphe de dépendance ; natif aux workflows GitHub | GitHub | 30 $/committer/mois (code) ; 19 $/mois secrets | Équipes GitHub voulant une solution native | Uniquement pour GitHub ; tarification par committer |

| JFrog Xray | Focus DevSecOps ; support fort SBOM/licence/OSS ; s’intègre avec Artifactory | IDE, CLI, Artifactory | 150 $/mois (Pro, cloud) ; Entreprise élevé | Utilisateurs JFrog existants, gestionnaires d’artefacts | Prix, meilleur pour grandes/orgs JFrog |

| Black Duck | Vulnérabilités profondes & données de licence, automatisation des politiques, conformité mature | Plates-formes majeures | Basé sur devis (contacter les ventes) | Grandes organisations réglementées | Coût, adoption plus lente pour nouvelles piles |

| FOSSA | SCA + SBOM & automatisation des licences ; convivial pour les développeurs ; évolutif | API, CI/CD, VCS majeurs | Gratuit (limité) ; 23 $/projet/mois Biz ; Entreprise | Conformité + clusters SCA évolutifs | Gratuit est limité, coût évolue rapidement |

| Veracode SCA | Plateforme unifiée ; détection avancée des vulnérabilités, reporting, conformité | Divers | Contacter les ventes | Utilisateurs d’entreprise avec besoins AppSec larges | Prix élevé, intégration plus complexe |

| OWASP Dependency-Check | Open-source, couvre les CVE via NVD, support large d’outils/plugins | Maven, Gradle, Jenkins | Gratuit | OSS, petites équipes, besoins à coût zéro | Uniquement CVE connus, tableaux de bord basiques |

Les 10 meilleurs outils d’analyse de la composition logicielle (SCA)

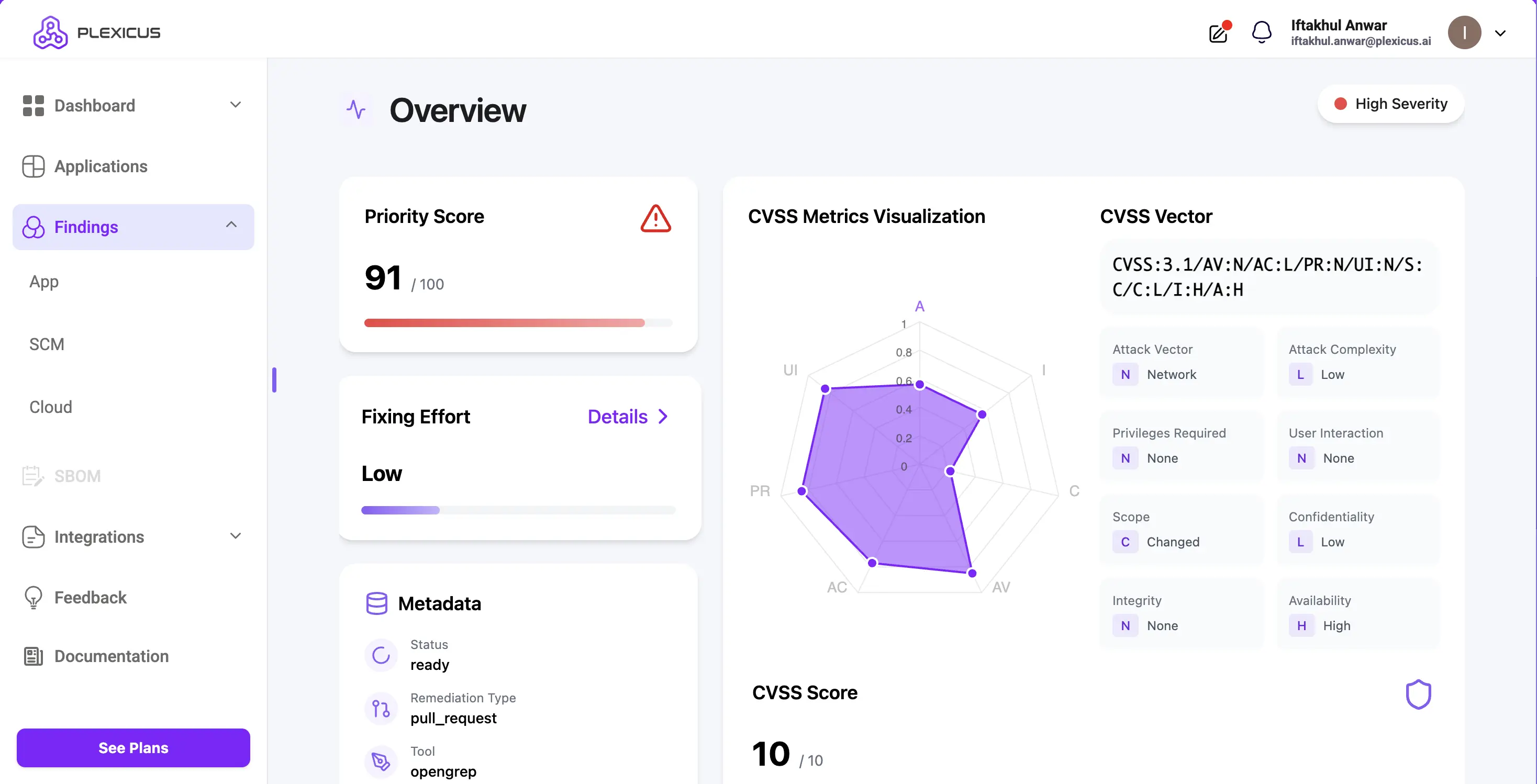

1. Plexicus ASPM

Plexicus ASPM est plus qu’un simple outil SCA ; c’est une plateforme complète de gestion de la posture de sécurité des applications (ASPM). Elle unifie SCA, SAST, DAST, détection de secrets et analyse des mauvaises configurations cloud en une seule solution.

Les outils traditionnels se contentent de signaler des alertes, mais Plexicus va plus loin avec un assistant alimenté par l’IA qui aide à corriger automatiquement les vulnérabilités. Cela réduit les risques de sécurité et fait gagner du temps aux développeurs en combinant différentes méthodes de test et corrections automatisées sur une seule plateforme.

Avantages :

- Tableau de bord unifié pour toutes les vulnérabilités (pas seulement SCA)

- Moteur de priorisation qui réduit le bruit.

- Intégrations natives avec GitHub, GitLab, Bitbucket et outils CI/CD

- Génération de SBOM et conformité des licences intégrées

Inconvénients :

- Peut sembler excessif si vous ne souhaitez que la fonctionnalité SCA

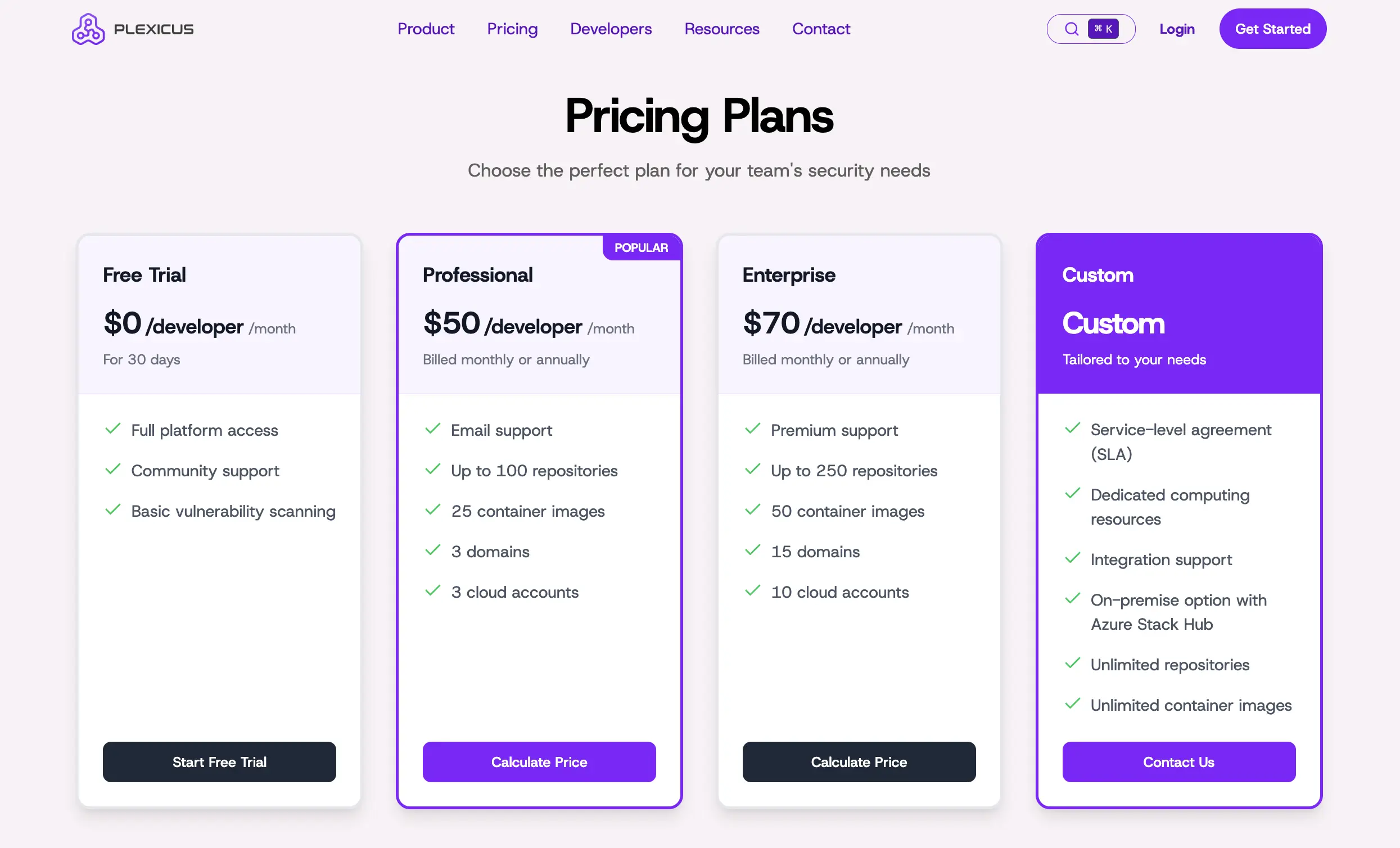

Tarification :

- Essai gratuit de 30 jours

- 50 $/mois par développeur

- Contactez les ventes pour un niveau personnalisé.

Idéal pour : Les équipes qui veulent aller au-delà de SCA avec une plateforme de sécurité unique.

2. Snyk Open Source

Snyk open-source est un outil SCA axé sur les développeurs qui analyse les dépendances, signale les vulnérabilités connues et s’intègre à votre IDE et CI/CD. Ses fonctionnalités SCA sont largement utilisées dans les flux de travail DevOps modernes.

Avantages :

- Expérience développeur solide

- Excellentes intégrations (IDE, Git, CI/CD)

- Couvre la conformité des licences, l’analyse des conteneurs et de l’Infra-as-Code (IaC)

- Grande base de données de vulnérabilités et mises à jour actives

Inconvénients :

- Peut devenir coûteux à grande échelle

- Le plan gratuit a des fonctionnalités limitées.

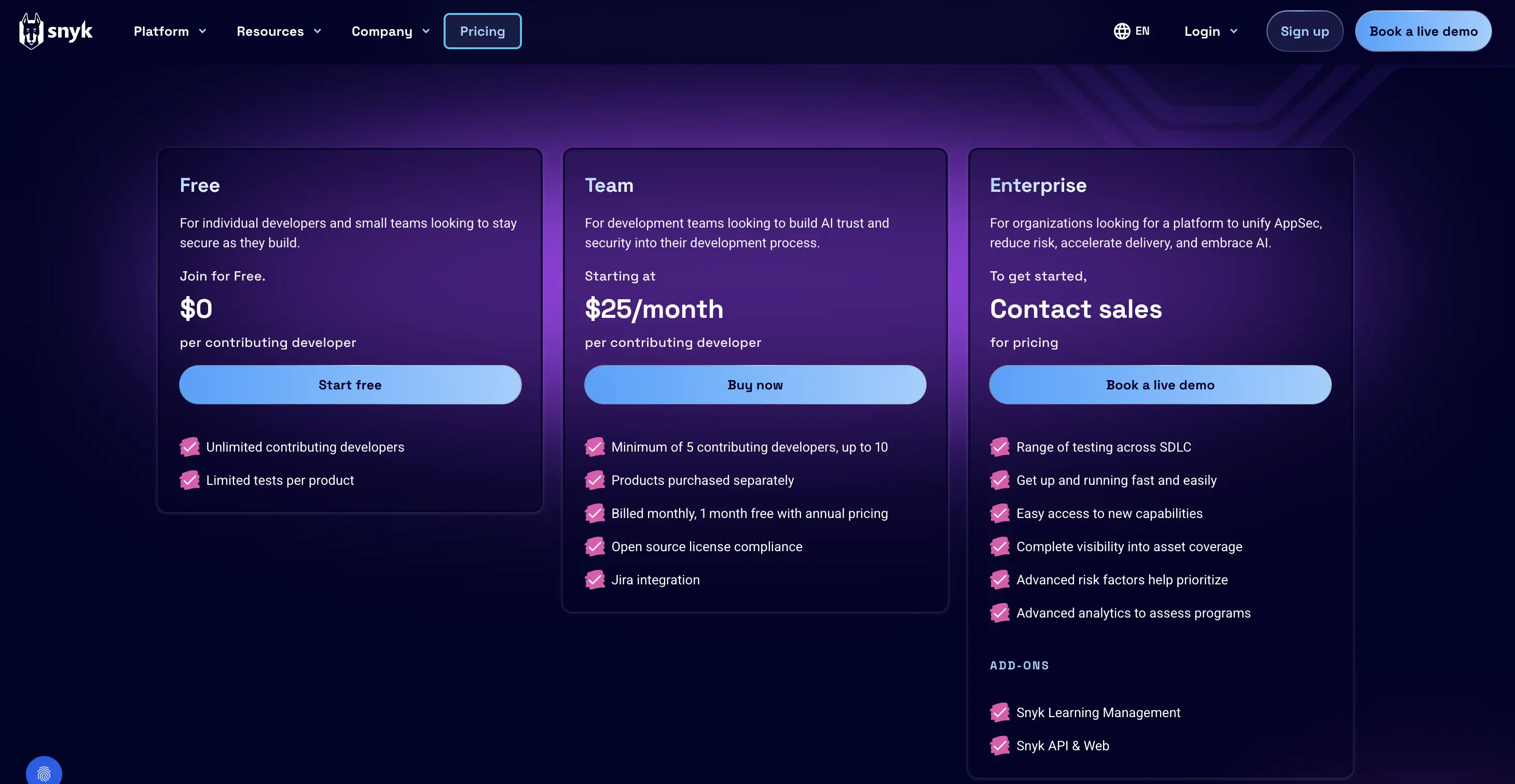

Tarification :

- Gratuit

- Payant à partir de 25 $/mois par développeur, minimum 5 développeurs

Idéal pour : Les équipes de développeurs qui veulent un analyseur de code rapide + SCA dans leurs pipelines.

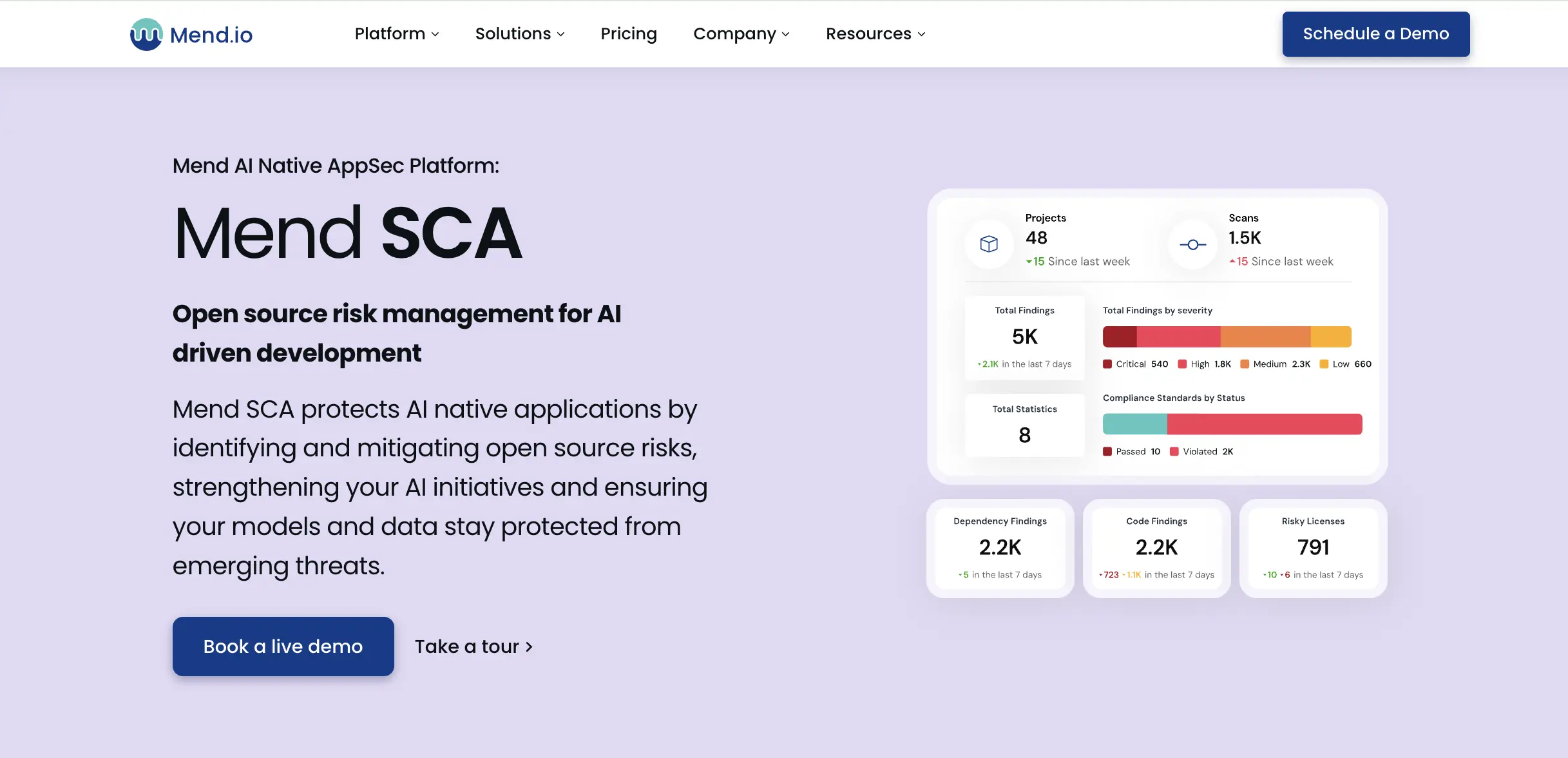

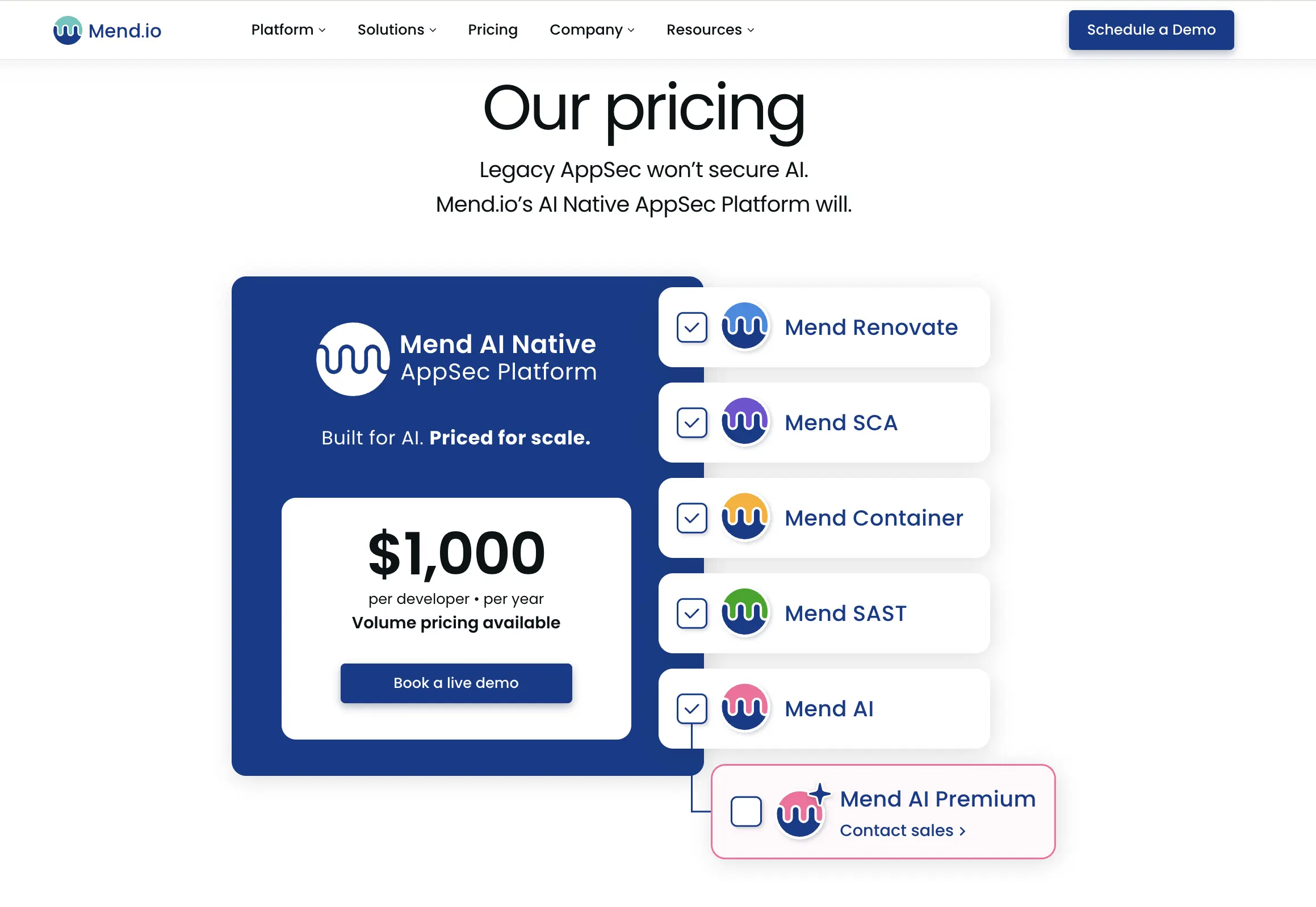

3. Mend (WhiteSource)

Mend (anciennement WhiteSource) se spécialise dans les tests de sécurité SCA avec de solides fonctionnalités de conformité. Mend offre une solution SCA holistique avec conformité des licences, détection des vulnérabilités et intégration avec des outils de remédiation.

Avantages :

- Excellent pour la conformité des licences

- Correctifs automatisés et mises à jour des dépendances

- Bon pour une utilisation à l’échelle de l’entreprise

Inconvénients :

- Interface utilisateur complexe

- Coût élevé pour l’équipe à grande échelle

Tarification : 1 000 $/an par développeur

Idéal pour : Grandes entreprises avec des exigences de conformité élevées.

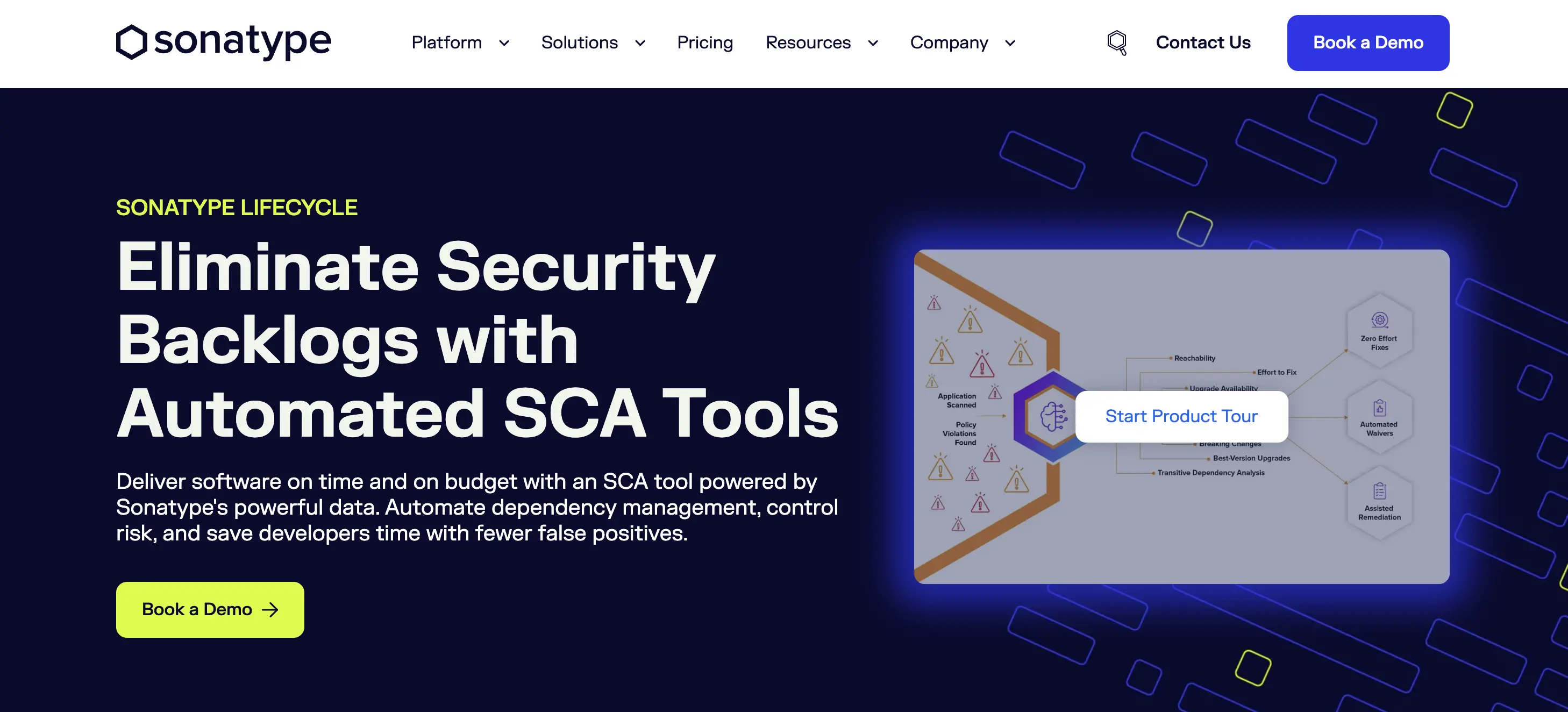

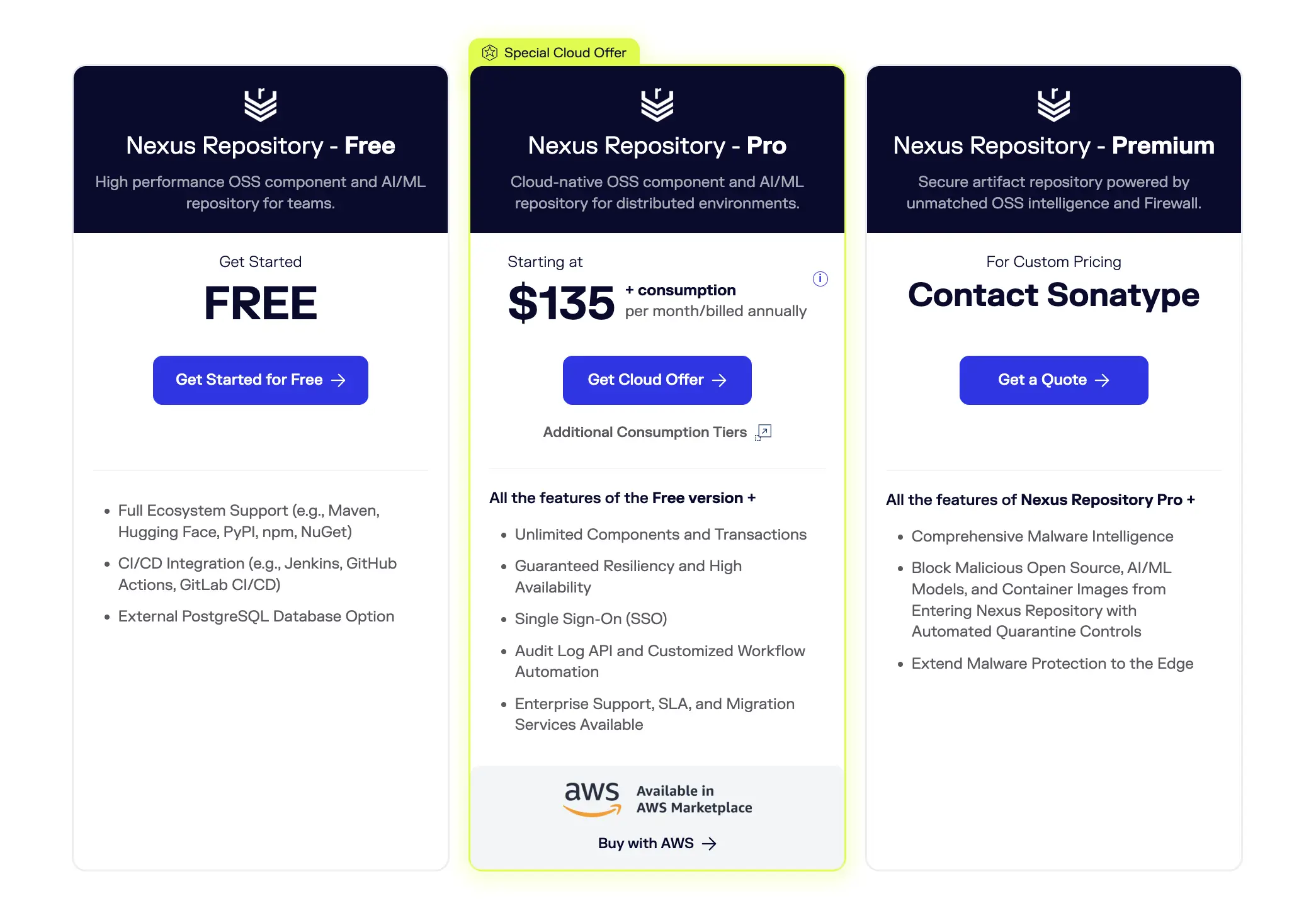

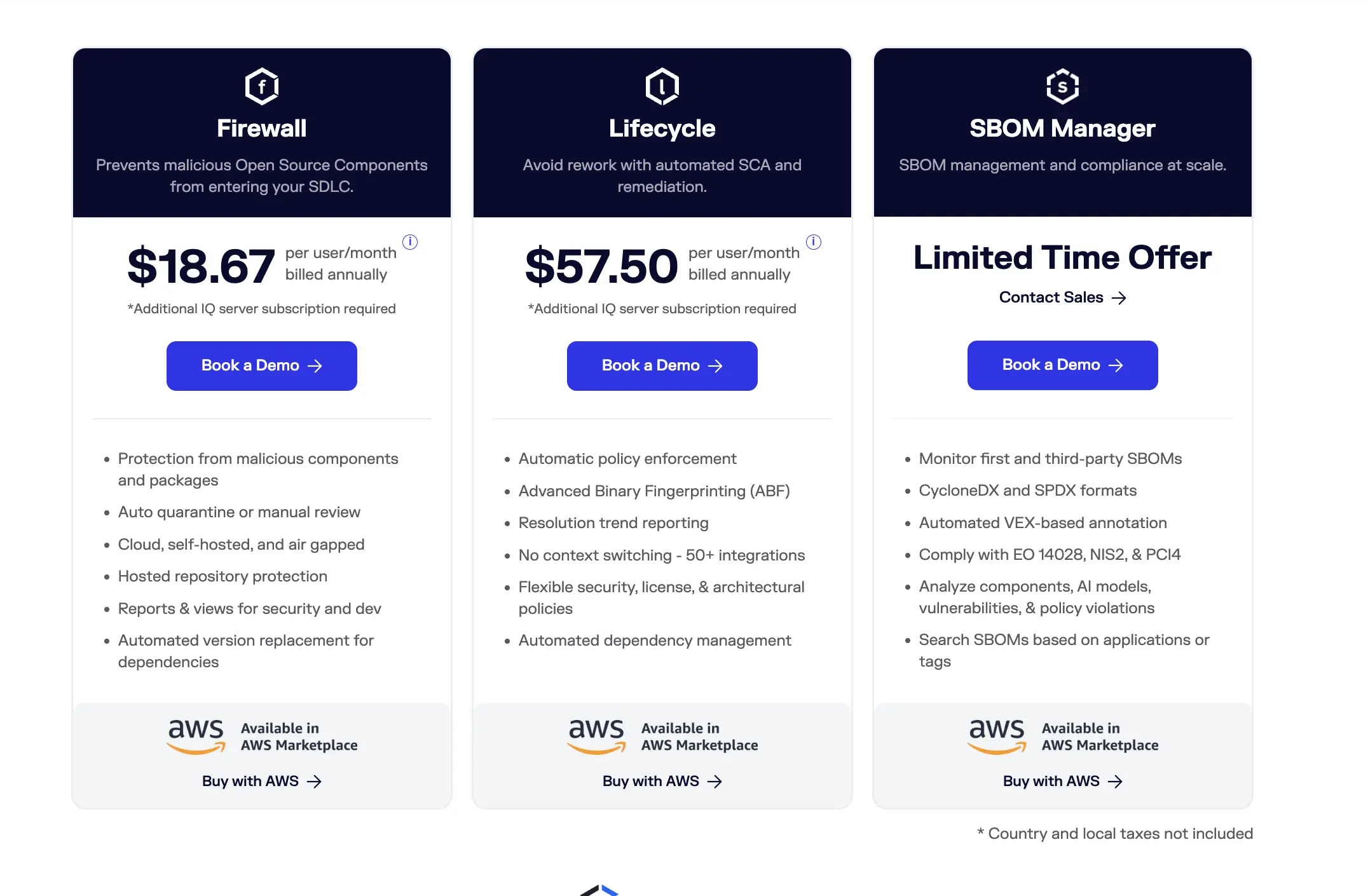

4. Sonatype Nexus Lifecycle

Un des outils d’analyse de composition logicielle qui se concentre sur la gouvernance de la chaîne d’approvisionnement.

Avantages :

- Données riches en sécurité et licences

- S’intègre parfaitement avec Nexus Repository

- Bon pour une grande organisation de développement

Inconvénients :

- Courbe d’apprentissage abrupte

- Cela peut être excessif pour les petites équipes.

Tarification :

- Niveau gratuit disponible pour les composants Nexus Repository OSS.

- Le plan Pro commence à 135 USD**/mois** pour Nexus Repository Pro (cloud) + frais de consommation.

- SCA + remédiation avec Sonatype Lifecycle ~ 57,50 USD**/utilisateur/mois** (facturation annuelle).

Idéal pour : Les organisations ayant besoin à la fois de tests de sécurité SCA et de gestion d’artefacts/dépôts avec une forte intelligence OSS.

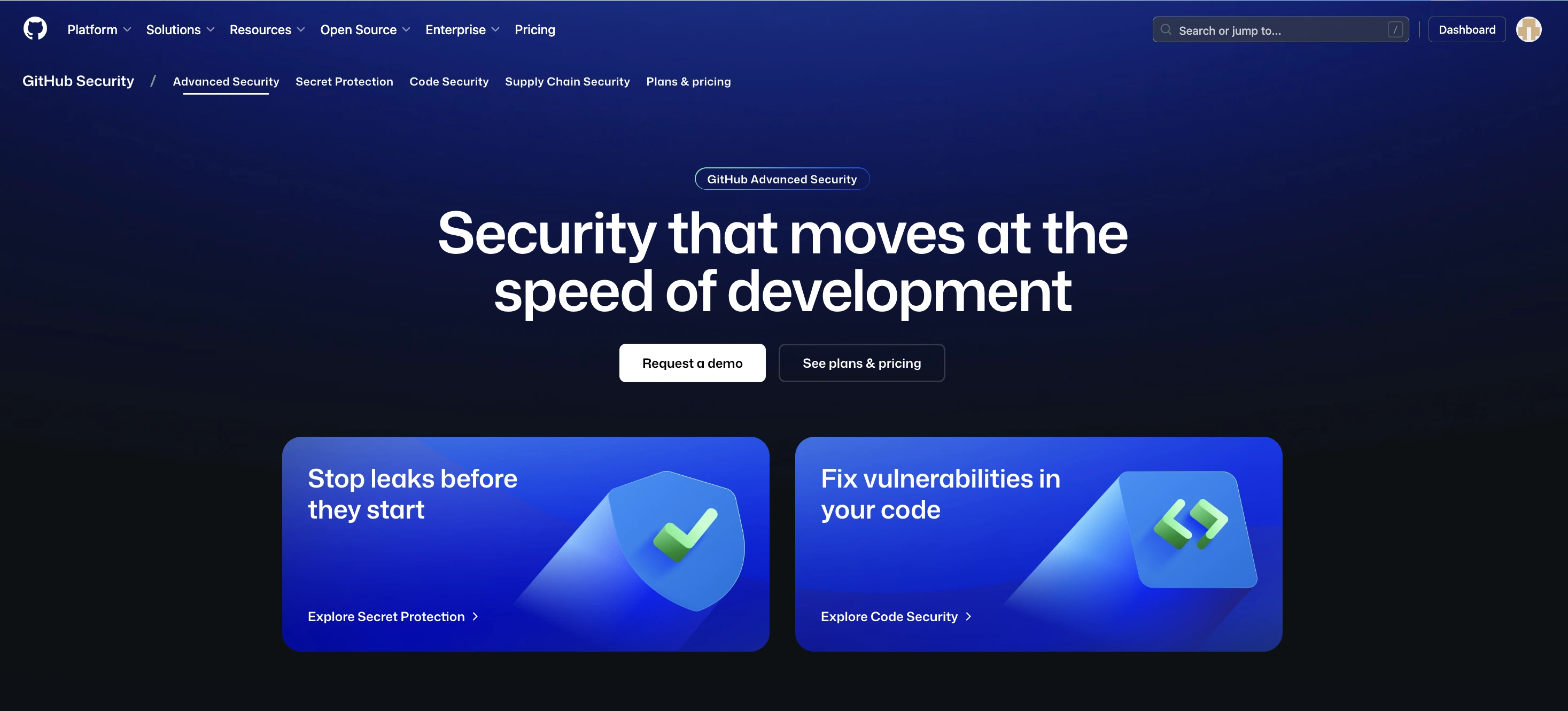

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security est l’outil de sécurité de code et de dépendance intégré de GitHub, qui inclut des fonctionnalités de software composition analysis (SCA) telles que le graphe de dépendance, la révision des dépendances, la protection des secrets et l’analyse de code.

Avantages :

- Intégration native avec les dépôts GitHub et les workflows CI/CD.

- Fort pour l’analyse des dépendances, les vérifications de licences et les alertes via Dependabot.

- La protection des secrets et la sécurité du code sont intégrées en tant qu’add-ons.

Inconvénients :

- La tarification est par contributeur actif ; cela peut devenir coûteux pour les grandes équipes.

- Certaines fonctionnalités ne sont disponibles que sur les plans Team ou Enterprise.

- Moins de flexibilité en dehors de l’écosystème GitHub.

Prix :

- Sécurité du Code GitHub : 30 USD par contributeur actif/mois (Team ou Enterprise requis).

- Protection des Secrets GitHub : 19 USD par contributeur actif/mois.

Idéal pour : Les équipes qui hébergent du code sur GitHub et souhaitent une analyse intégrée des dépendances et des secrets sans gérer des outils SCA séparés.

6. JFrog Xray

JFrog Xray est l’un des outils SCA qui peut vous aider à identifier, prioriser et remédier aux vulnérabilités de sécurité et aux problèmes de conformité des licences dans les logiciels open source (OSS).

JFrog propose une approche axée sur les développeurs où ils s’intègrent à l’IDE et au CLI pour faciliter l’utilisation de JFrog Xray par les développeurs sans friction.

Avantages :

- Intégration DevSecOps solide

- SBOM et analyse des licences

- Puissant lorsqu’il est combiné avec JFrog Artifactory (leur gestionnaire de dépôt d’artefacts universel)

Inconvénients :

- Idéal pour les utilisateurs existants de JFrog

- Coût plus élevé pour les petites équipes

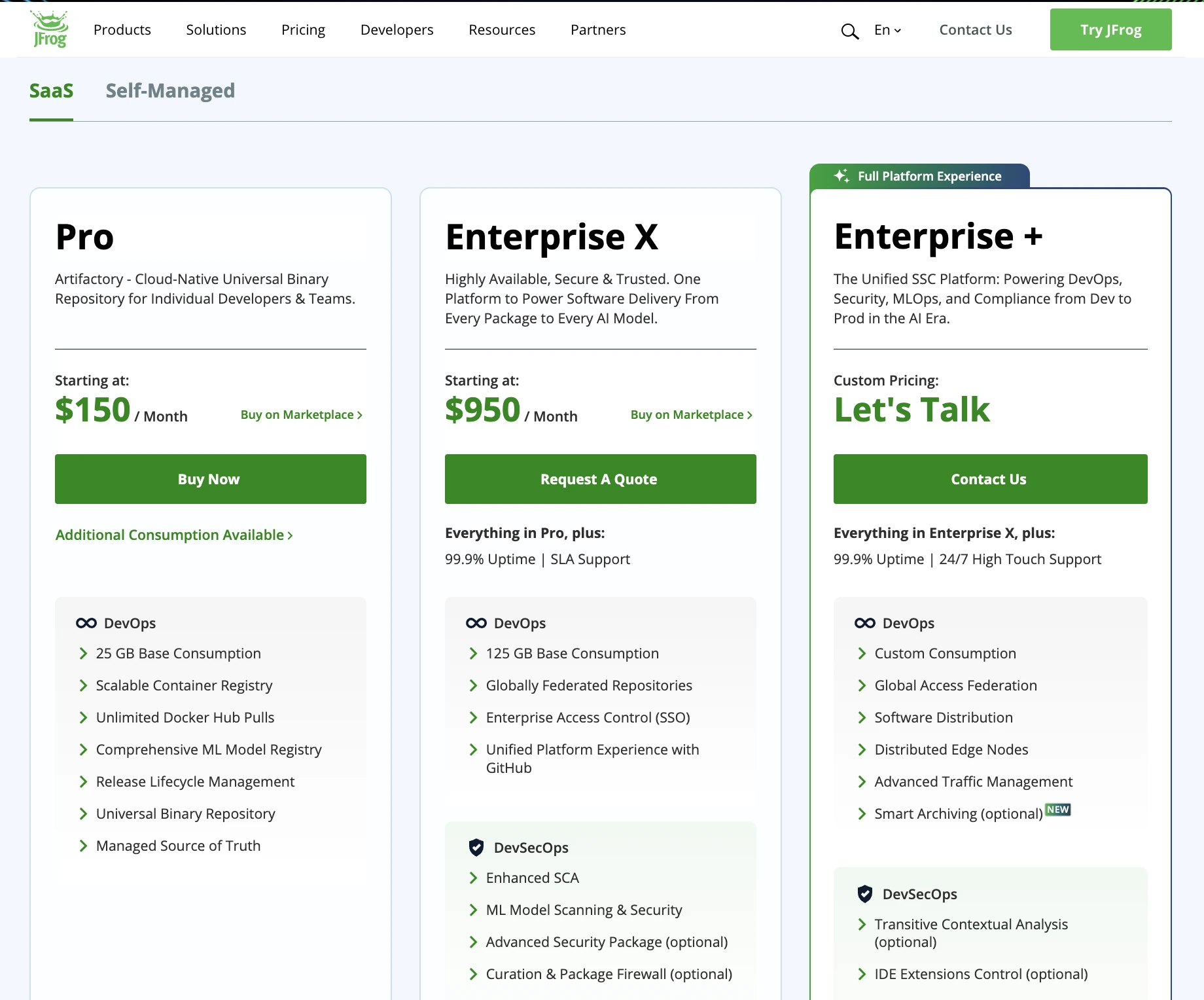

Tarification

JFrog propose des niveaux flexibles pour son analyse de composition logicielle (SCA) et sa plateforme de gestion des artefacts. Voici à quoi ressemble la tarification :

- Pro : 150 USD/mois (cloud), inclut une base de 25 Go de stockage/consommation ; coût supplémentaire par Go utilisé.

- Enterprise X : 950 USD/mois, plus de consommation de base (125 Go), support SLA, disponibilité accrue.

- Pro X (Auto-géré / Échelle Entreprise) : 27 000 USD/an, destiné aux grandes équipes ou organisations nécessitant une capacité entièrement auto-gérée.

7. Black Duck

Black Duck est un outil SCA/sécurité avec une intelligence approfondie sur les vulnérabilités open-source, l’application des licences et l’automatisation des politiques.

Avantages :

- Base de données de vulnérabilités étendue

- Solides fonctionnalités de conformité et de gouvernance des licences

- Bon pour les grandes organisations réglementées

Inconvénients :

- Le coût nécessite un devis du fournisseur.

- Parfois une adaptation plus lente aux nouveaux écosystèmes par rapport aux outils plus récents

Prix :

- Modèle “Obtenir un devis”, il faut contacter l’équipe commerciale.

Idéal pour : Les entreprises ayant besoin d’une sécurité open-source mature et éprouvée ainsi que de conformité.

Note : Plexicus ASPM s’intègre également avec Black Duck comme l’un des outils SCA dans l’écosystème Plexicus

8. Fossa

FOSSA est une plateforme moderne d’analyse de composition logicielle (SCA) qui se concentre sur la conformité des licences open-source, la détection des vulnérabilités et la gestion des dépendances. Elle fournit une génération automatisée de SBOM (Software Bill of Materials), l’application des politiques et des intégrations conviviales pour les développeurs.

Avantages :

- Plan gratuit disponible pour les individus et les petites équipes

- Forte conformité des licences et support SBOM

- Analyse automatisée des licences et des vulnérabilités dans les niveaux Business/Enterprise

- Centré sur les développeurs avec accès API et intégrations CI/CD

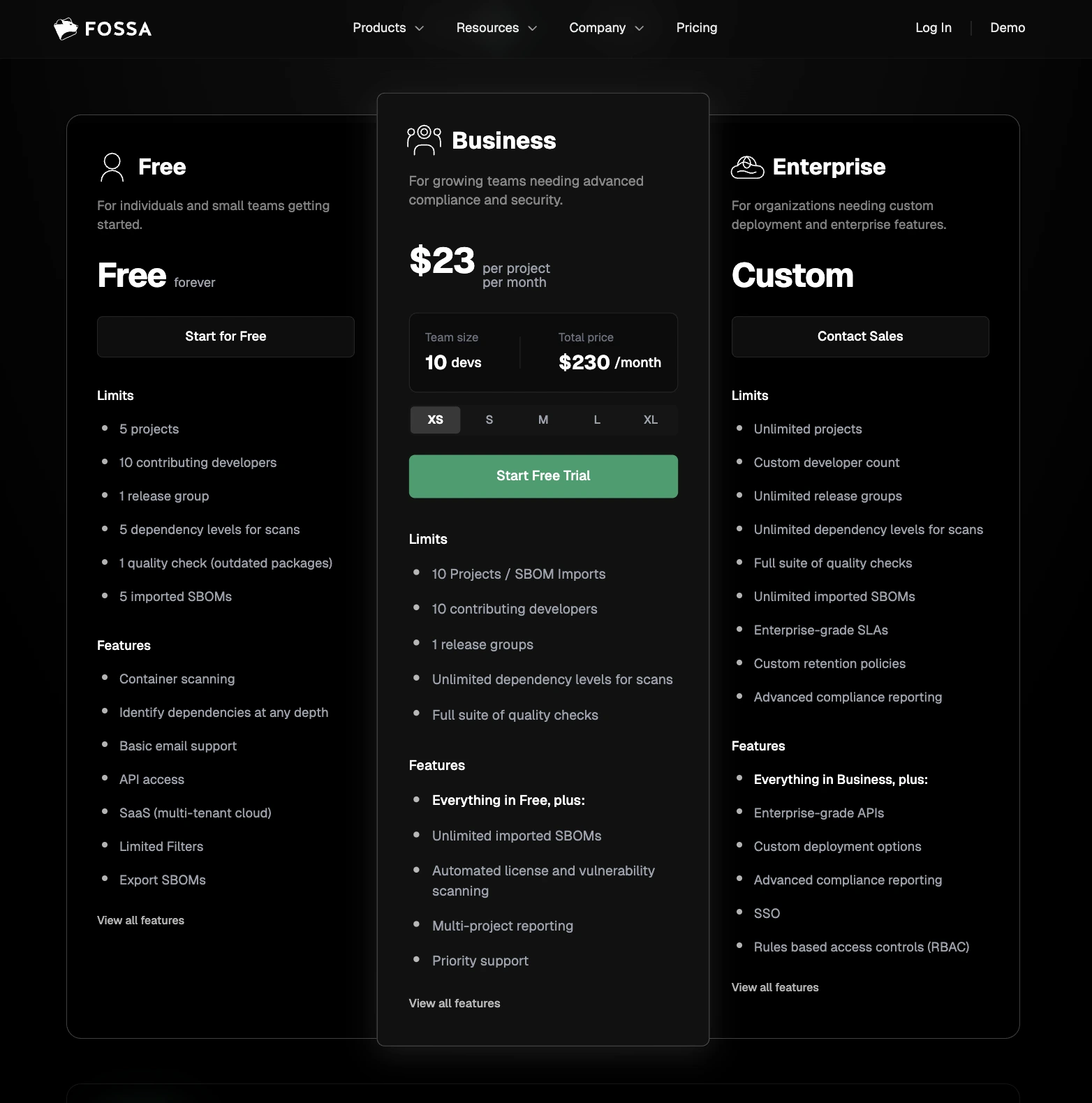

Inconvénients :

- Plan gratuit limité à 5 projets et 10 développeurs

- Les fonctionnalités avancées comme le reporting multi-projets, SSO et RBAC nécessitent le niveau Enterprise.

- Le plan Business augmente le coût par projet, ce qui peut devenir coûteux pour de grands portefeuilles.

Prix :

- Gratuit : jusqu’à 5 projets et 10 développeurs contributeurs

- Business : 23 $ par projet/mois (exemple : 230 $/mois pour 10 projets et 10 développeurs)

- Enterprise : Tarification personnalisée, inclut des projets illimités, SSO, RBAC, reporting avancé de conformité

Meilleur pour : Les équipes qui ont besoin de conformité aux licences open-source + automatisation SBOM en plus de l’analyse des vulnérabilités, avec des options évolutives pour les startups jusqu’aux grandes entreprises.

9.Veracode SCA

Veracode SCA est un outil d’analyse de la composition logicielle qui offre la sécurité dans votre application en identifiant et en agissant sur les risques open-source avec précision, garantissant un code sécurisé et conforme. Veracode SCA analyse également le code pour découvrir les risques cachés et émergents avec la base de données propriétaire, y compris les vulnérabilités non encore répertoriées dans la National Vulnerability Database (NVD).

Avantages :

- Plateforme unifiée à travers différents types de tests de sécurité

- Support d’entreprise mature, fonctionnalités de reporting et de conformité

Inconvénients :

- Les prix ont tendance à être élevés.

- L’intégration et la mise en route peuvent avoir une courbe d’apprentissage abrupte.

Prix : Non mentionné sur le site web ; besoin de contacter leur équipe commerciale

Meilleur pour : Organisations utilisant déjà les outils AppSec de Veracode, souhaitant centraliser l’analyse open-source.

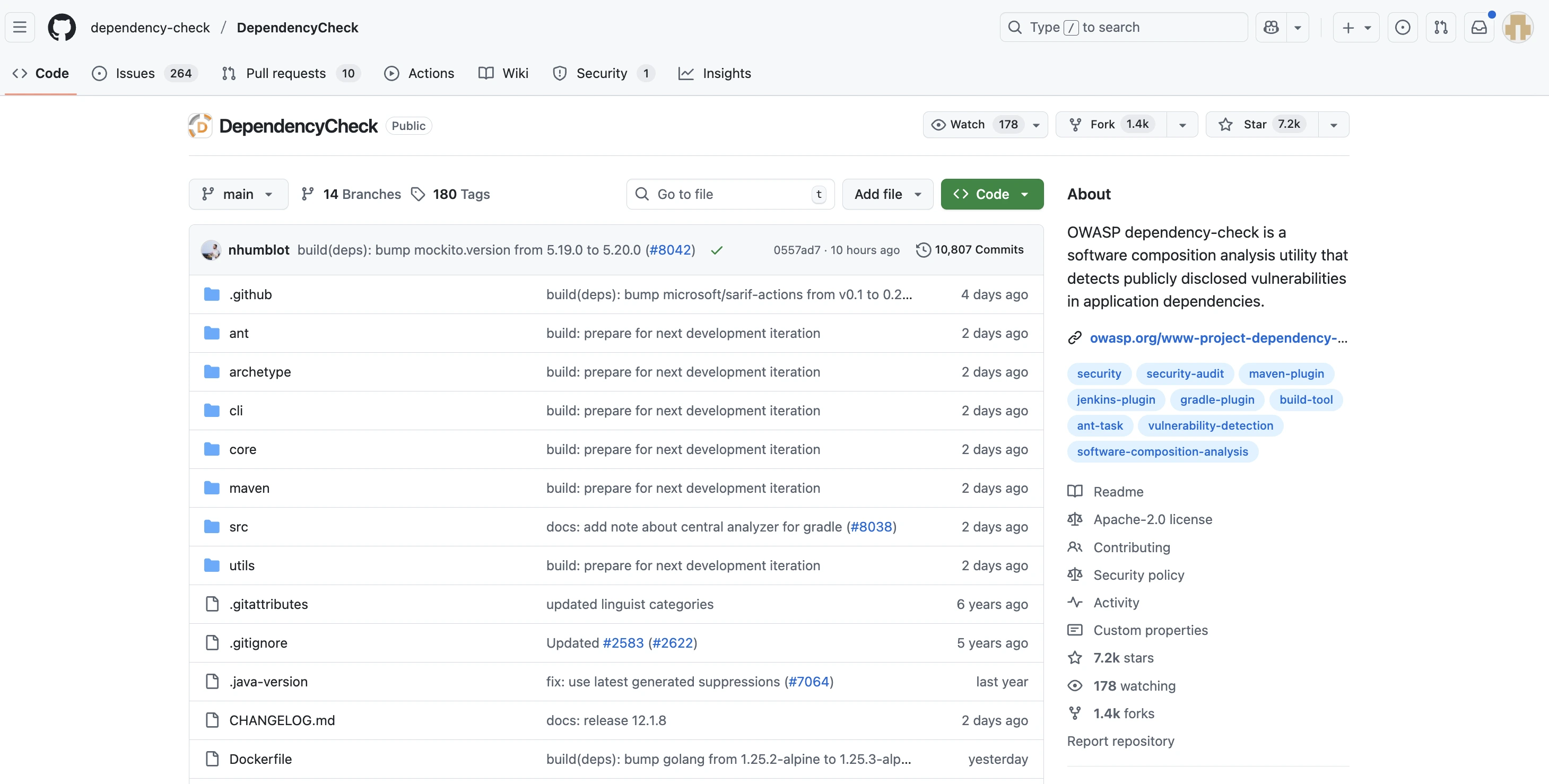

10. OWASP Dependency-Check

OWASP Dependency-Check est un outil SCA (Software Composition Analysis) open-source conçu pour détecter les vulnérabilités publiquement divulguées dans les dépendances d’un projet.

Il fonctionne en identifiant les identifiants Common Platform Enumeration (CPE) pour les bibliothèques, en les associant à des entrées CVE connues, et en s’intégrant via plusieurs outils de construction (Maven, Gradle, Jenkins, etc).

Avantages :

- Entièrement gratuit et open-source, sous licence Apache 2.

- Large support d’intégration (ligne de commande, serveurs CI, plugins de construction : Maven, Gradle, Jenkins, etc.)

- Mises à jour régulières via la NVD (National Vulnerability Database) et d’autres flux de données.

- Fonctionne bien pour les développeurs souhaitant détecter tôt les vulnérabilités connues dans les dépendances.

Inconvénients :

- Limité à la détection des vulnérabilités connues (basé sur CVE)

- Ne peut pas trouver de problèmes de sécurité personnalisés ou de failles dans la logique métier.

- Les rapports et tableaux de bord sont plus basiques comparés aux outils SCA commerciaux ; ils manquent de conseils intégrés pour la remédiation.

- Peut nécessiter un ajustement : les arbres de dépendances volumineux peuvent prendre du temps, et il peut y avoir des faux positifs occasionnels ou des mappages CPE manquants.

Prix :

- Gratuit (aucun coût).

Idéal pour :

- Projets open-source, petites équipes, ou toute personne ayant besoin d’un scanner de vulnérabilités de dépendances sans coût.

- Une équipe en début de développement qui doit détecter les problèmes connus dans les dépendances avant de passer à des outils SCA payants/commerciaux.

Réduisez le risque de sécurité dans votre application avec la plateforme de sécurité des applications Plexicus (ASPM)

Choisir le bon outil SCA ou SAST n’est que la moitié de la bataille. La plupart des organisations aujourd’hui font face à une prolifération d’outils, utilisant des scanners séparés pour SCA, SAST, DAST, la détection de secrets, et les mauvaises configurations cloud. Cela conduit souvent à des alertes dupliquées, des rapports cloisonnés, et des équipes de sécurité noyées dans le bruit.

C’est là que Plexicus ASPM entre en jeu. Contrairement aux outils SCA ponctuels, Plexicus unifie SCA, SAST, DAST, détection de secrets et mauvaises configurations cloud en un seul flux de travail.

Ce qui rend Plexicus différent :

- Gestion unifiée de la posture de sécurité → Au lieu de jongler avec plusieurs outils, obtenez un tableau de bord unique pour toute la sécurité de votre application.

- Remédiation alimentée par l’IA → Plexicus ne se contente pas de vous alerter sur les problèmes ; il offre des correctifs automatisés pour les vulnérabilités, économisant ainsi des heures de travail manuel aux développeurs.

- S’adapte à votre croissance → Que vous soyez une startup en phase de démarrage ou une entreprise mondiale, Plexicus s’adapte à votre base de code et à vos exigences de conformité.

- Fiable par les organisations → Plexicus aide déjà les entreprises à sécuriser les applications dans des environnements de production, réduisant le risque et accélérant le temps de mise sur le marché.

Si vous évaluez des outils SCA ou SAST en 2025, il vaut la peine de se demander si un scanner autonome est suffisant, ou si vous avez besoin d’une plateforme qui consolide tout en un flux de travail intelligent.

Avec Plexicus ASPM, vous ne vous contentez pas de cocher une case de conformité. Vous prenez de l’avance sur les vulnérabilités, livrez plus rapidement et libérez votre équipe de la dette de sécurité. Commencez à sécuriser votre application avec le plan gratuit de Plexicus dès aujourd’hui.