Top 10 SAST-Tools im Jahr 2025 | Beste Code-Analysatoren & Quellcode-Audits

Vergleichen Sie die besten SAST-Tools im Jahr 2025. Vor- und Nachteile, Preise und Anwendungsfälle für führende Code-Analysatoren und Plattformen zur Quellcode-Überprüfung.

Hier sind die 10 besten SAST-Tools für sichere Entwicklung im Jahr 2025

Static Application Security Testing (SAST) ist ein wesentlicher Bestandteil der modernen Anwendungssicherheit. Über 70 % der Anwendungen haben mindestens eine Sicherheitslücke, daher ist die Quellcode-Prüfung jetzt ein Muss für Entwicklungsteams.

Es gibt Dutzende von SAST-Tools auf dem Markt, die von Open-Source bis hin zu Unternehmenslösungen reichen. Die Herausforderung besteht darin: Welches SAST-Tool ist das beste für Ihr Team?

Um Ihnen bei der Auswahl zu helfen, vergleicht dieser Leitfaden die besten SAST-Tools für 2025, einschließlich sowohl kostenloser als auch Unternehmenslösungen. So können Sie eine fundierte Entscheidung für die Bedürfnisse Ihres Teams treffen.

Was sind SAST-Tools?

Static Application Security Testing (SAST)-Tools analysieren den Quellcode einer Anwendung, ohne sie auszuführen. Erfahren Sie mehr über das SAST-Konzept hier.

Das SAST-Tool kann Schwachstellen entdecken wie:

- SQL-Injection-Schwachstellen

- Offengelegte Geheimnisse (API-Schlüssel, Passwörter)

- Cross-Site-Scripting (XSS)-Schwachstellen

- Verwendung eines unsicheren kryptografischen Algorithmus.

SAST scannt nach Schwachstellen, ohne die Anwendung auszuführen, im Gegensatz zu DAST, das die Sicherheit überprüft, während die App läuft. Das bedeutet, dass SAST Probleme früher im Softwareentwicklungszyklus erkennen kann, sodass Entwickler Probleme vor der Bereitstellung beheben können.

SAST vs. DAST: Hauptunterschiede

| Merkmal | SAST-Tools | DAST-Tools |

|---|---|---|

| Analysepunkt | Quellcode, Binärdateien (statisch) | Laufende Anwendung (dynamisch) |

| Wann verwendet | Früh im SDLC (vor der Bereitstellung) | Nach dem Build, zur Laufzeit |

| Beispiele | SonarQube, Semgrep, Plexicus ASPM | OWASP ZAP, Burp Suite |

| Stärke | Verhindert Schwachstellen vor der Veröffentlichung | Deckt reale Angriffsvektoren auf |

| Einschränkung | Kann falsche Positivmeldungen erzeugen | Kann versteckte Logikfehler übersehen |

Die beste Sicherheitspraktik ist die Kombination von SAST und DAST, um die Anwendung abzusichern.

Auf einen Blick: Vergleichstabelle der SAST-Tools

Hier ist unsere kuratierte Liste der besten SAST-Tools, die man im Jahr 2025 im Auge behalten sollte.

| Werkzeug | Typ | Preisgestaltung | Am besten geeignet für |

|---|---|---|---|

| Plexicus ASPM | ASPM (einschließlich SAST) | Kostenlos 30 Tage, kostenpflichtige Stufe ab: $50/Entwickler | Teams, die einheitliches Sicherheitsmanagement mit integriertem SAST benötigen |

| SonarQube | Open-Source / Enterprise | Kostenlos (Community), Enterprise ~ $150+/Entwickler/Jahr | Kombination von Codequalität + Sicherheitsregeln |

| Checkmarx One | Cloud Enterprise | Enterprise-Preisgestaltung (angebotbasiert) | Große Unternehmen mit compliance-intensiven Umgebungen |

| Veracode | SaaS | Enterprise-Preisgestaltung (angebotbasiert) | Unternehmen, die richtliniengesteuerte Compliance benötigen |

| Fortify (OpenText) | Enterprise | Beginnt bei ~ $25k/Jahr | Regulierte Branchen, On-Premise SAST |

| Semgrep | Open-Source | Kostenlos, bezahltes Team ~ $2400/Jahr | Entwickler, die schnelles CI/CD regelbasiertes Scannen benötigen |

| Snyk Code | Cloud | Kostenlos (Basis), Bezahlt ab ~ $50/Monat/Entwickler | Moderne Entwicklerteams, die KI-unterstütztes SAST wünschen |

| GitLab SAST | Eingebautes CI/CD | Kostenlos (Basis), Ultimate ~ $29/Benutzer/Monat | Teams, die bereits GitLab-Pipelines verwenden |

| Codacy | Cloud / SaaS | Kostenlos (Open Source), Pro ~ $15/Entwickler/Monat | Kleine bis mittlere Teams, die Code-Reviews + SAST automatisieren |

| ZeroPath | KI-gestütztes SAST | Preisgestaltung nicht öffentlich (kundenspezifisches Angebot) | Teams, die KI-unterstützte statische Analyse mit modernen Workflows suchen |

Warum sollten Sie uns zuhören?

Wir haben bereits Organisationen wie Ironchip, Devtia, Wandari usw. dabei geholfen, ihre Anwendungen mit SAST, Abhängigkeits-Scans (SCA), IaC und API-Schwachstellenscannern zu sichern.

Hier ist, was einer unserer Kunden mitgeteilt hat:

Plexicus hat unseren Behebungsprozess revolutioniert; unser Team spart jede Woche Stunden! - Alejandro Aliaga, CTO Ontinet

Die besten SAST-Tools im Jahr 2025

Hier ist unsere Liste der besten SAST-Tools. Für jedes Tool teilen wir die Vor- und Nachteile sowie die besten Anwendungsfälle, um Ihnen bei der Entscheidung zu helfen, welches Tool Ihren Bedürfnissen entspricht. Details finden Sie unten:

1. Plexicus ASPM (Integriert mit SAST)

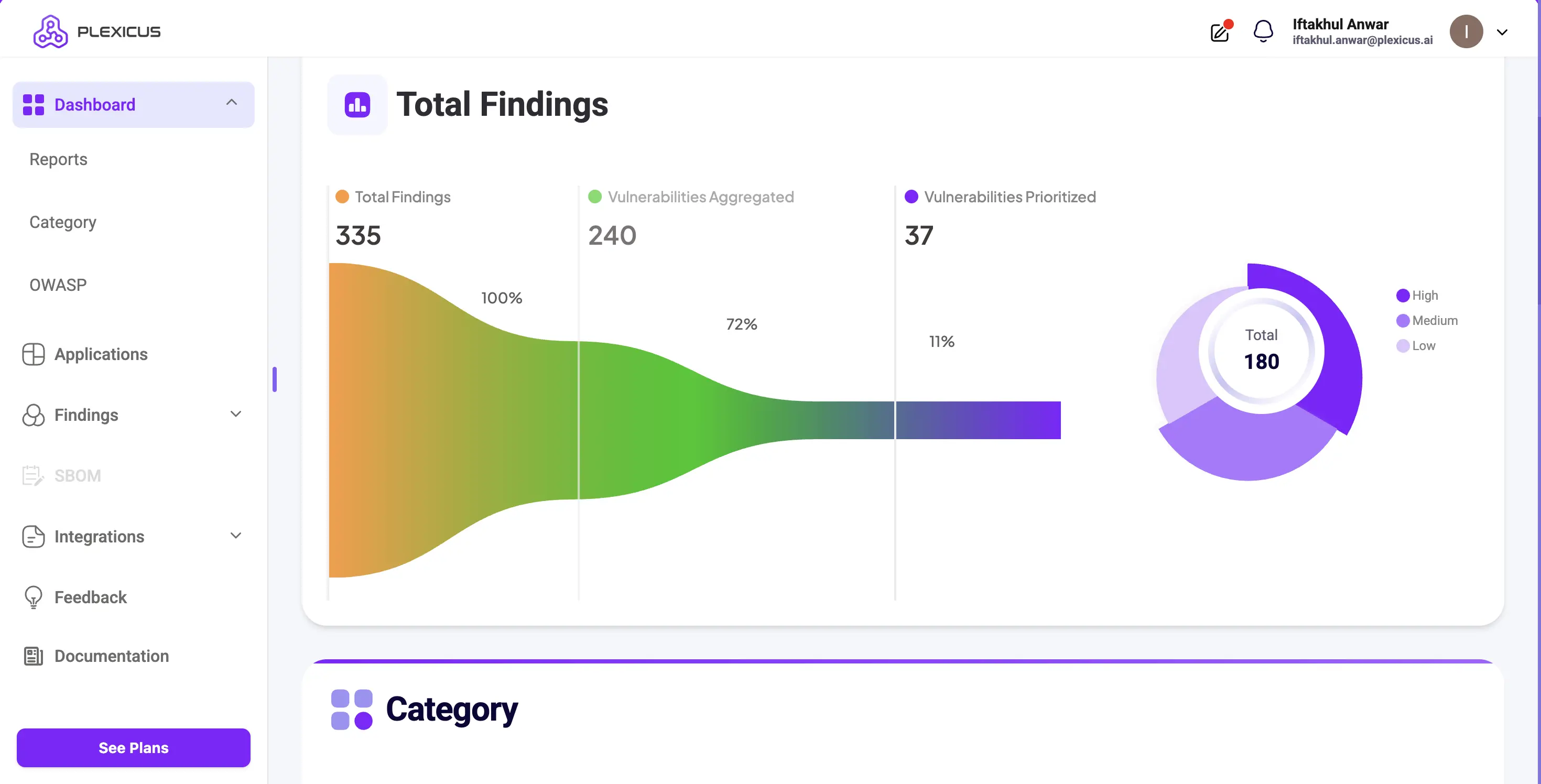

Plexicus ASPM ist eine Plattform für das Management der Anwendungssicherheitslage, die mehrere Sicherheitstools in einem Workflow vereint. Es umfasst SAST, Softwarekomponenten-Analyse (SCA), einen API-Schwachstellenscanner, Infrastructure as Code (IaC)-Scans und Geheimnis-Erkennung.

Im Gegensatz zu eigenständigen Tools hilft Plexicus Organisationen, Schwachstellen von Anfang bis Ende zu verwalten: Erkennung, Priorisierung und automatische Behebung mit KI.

Highlights:

- Eingebauter SAST-Engine für Code-Schwachstellen

- Enthält auch SCA (Software Composition Analysis), Geheimnis-Erkennung, Fehlkonfigurations-Scans und API-Schwachstellen-Scanner.

- Integriert sich direkt mit GitHub, GitLab, BitBucket, GitTea und CI/CD-Pipelines

- Priorisiert Schwachstellen basierend auf realem Risiko.

- Bietet KI-gestützte Behebung, um Probleme schneller zu lösen

- Hilft bei der Compliance-Berichterstattung (PCI-DSS, SOC2, HIPAA).

Vorteile:

- Einheitliche Plattform (SAST, SCA, Geheimnis-Erkennung, Fehlkonfigurations-Erkennung, API-Schwachstellen-Scanner an einem Ort)

- Starker Fokus auf Entwicklererfahrung

- Kontinuierliche Überwachung über Code, Container und Cloud

Nachteile:

- Kein eigenständiges SAST-Tool

- Unternehmensfokus, bester Wert bei Nutzung in der gesamten Organisation, nicht nur von einzelnen Entwicklern

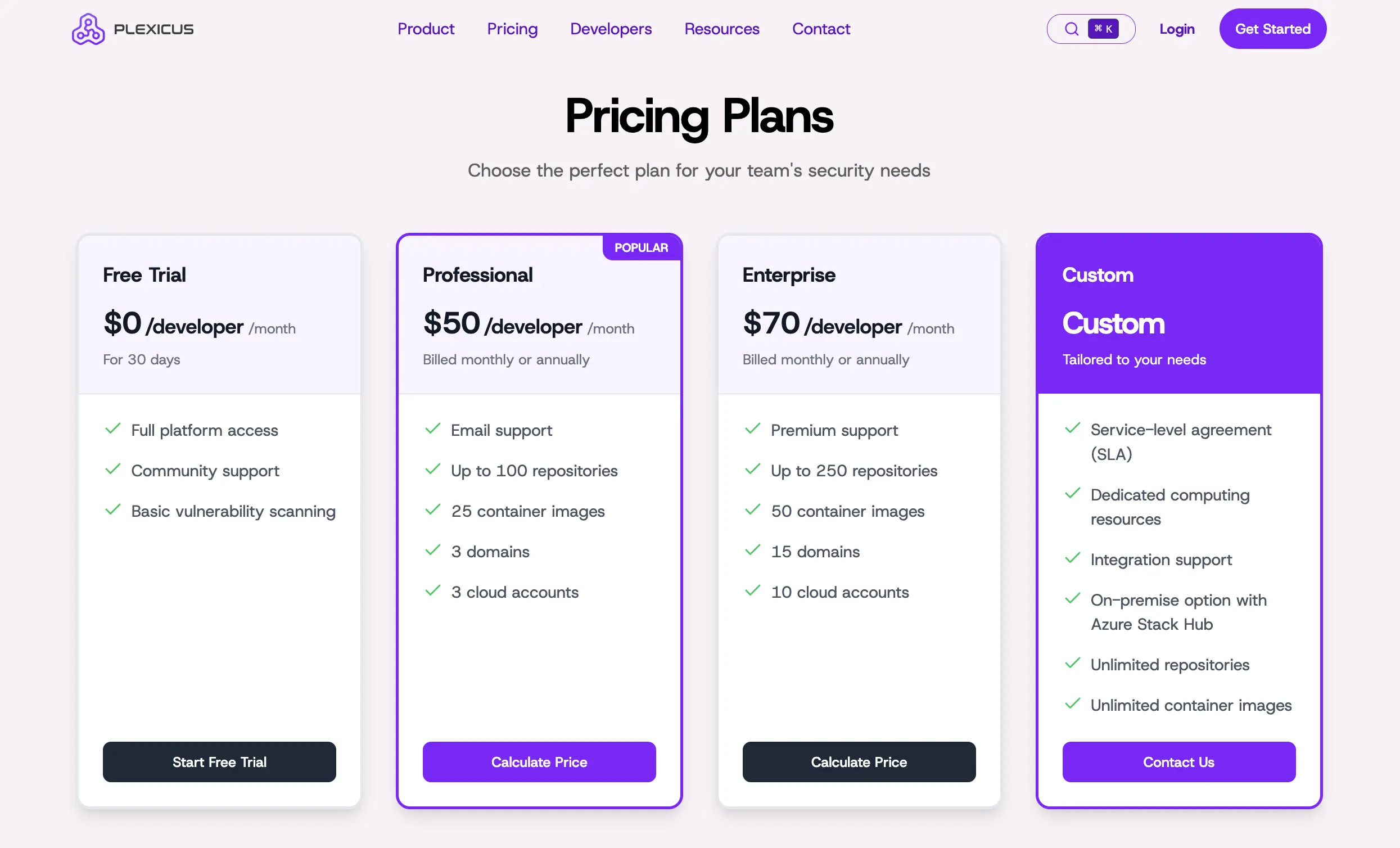

Preis :

- Kostenloser Test für 30 Tage

- Bezahlte Stufe beginnt bei $50/Entwickler.

- Benutzerdefinierter Plan für Unternehmen

Am besten geeignet für: Teams, die über das SAST-Tool hinaus vollständige Anwendungssicherheit in einem Workflow benötigen

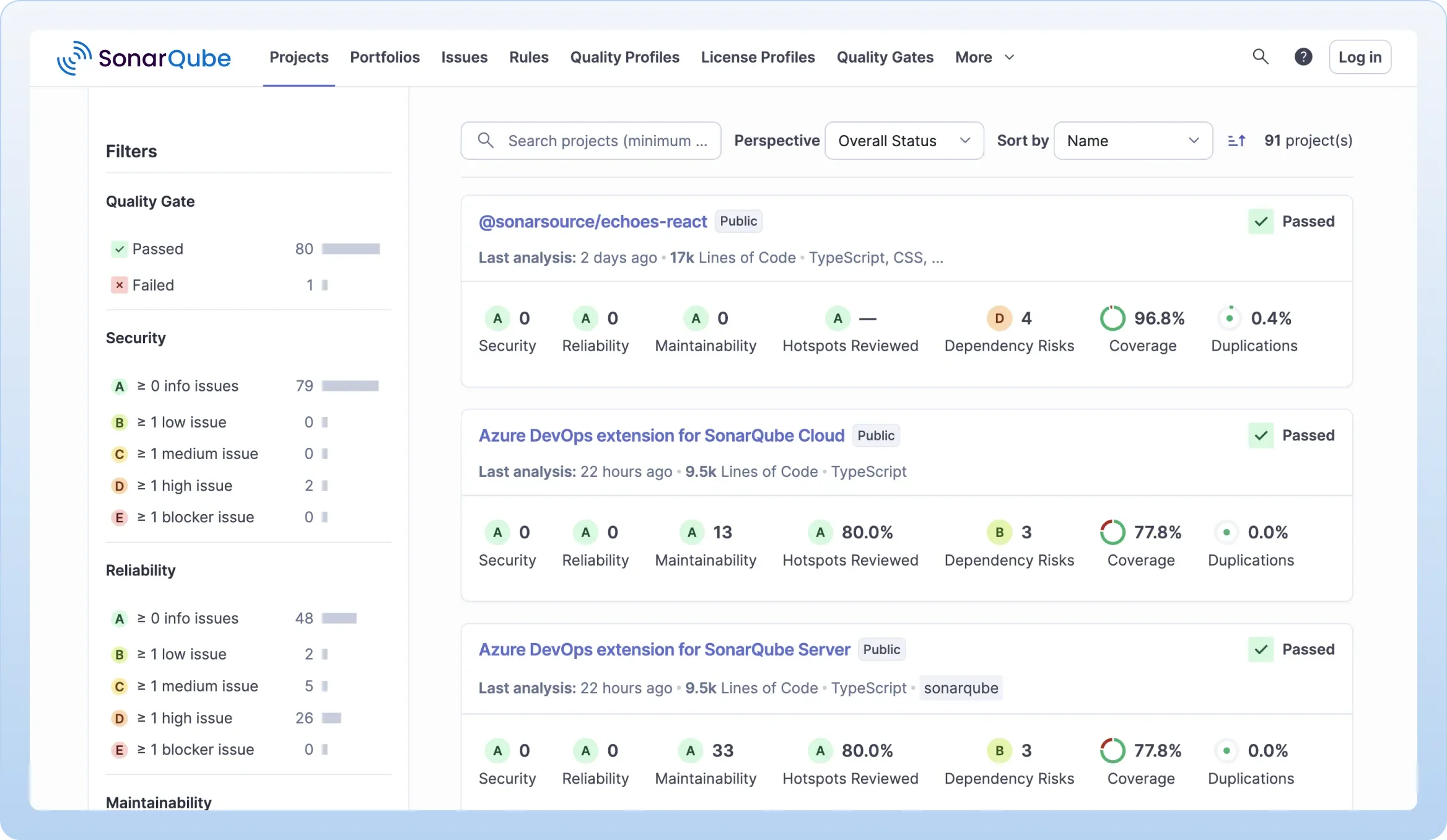

2. SonarQube

SonarQube ist einer der Open-Source-Code-Analyzer. Es begann als Code-Qualitäts-Tool und erweiterte sich zu einem Sicherheits-Tool. Es unterstützt über 30 Sprachen und integriert sich in eine CI/CD-Pipeline.

Vorteile:

- Starke Unterstützung durch die Community

- Hervorragend für die Kombination von Code-Qualität + Sicherheit

Nachteile:

- Die kostenlose Version hat eingeschränkte Sicherheitsregeln.

- Enterprise Edition erforderlich für erweiterte SAST-Funktionen

- Kann in großen Codebasen Lärm erzeugen

Preis:

- Kostenlos (Community Edition)

- Enterprise beginnt bei ~150 $/Jahr pro Entwickler.

Am besten geeignet für: Teams, die Code-Qualität und Quellcode-Auditierung in einem Tool kombinieren möchten.

3. Checkmarx One

Checkmarx One Cloud-native Appsec-Plattform mit fortschrittlichem SAST, SCA und IaC-Scans. Bekannt für Compliance-Abdeckung, beliebt in regulierten Branchen.

Vorteile:

- Starke Unternehmensakzeptanz

- Tiefe Abdeckung von Schwachstellen

- Starke Compliance-Integration (HIPAA, PCI)

- Abdeckung mehrerer Technologie-Stacks (Java, .NET, Python, JavaScript, Go, etc.).

Nachteile:

- Kostspielig für kleinere Teams

- Steilere Lernkurve

- Schwerere Implementierung im Vergleich zu neueren Tools

Preis: Nur Unternehmenspläne

Am besten geeignet für: Unternehmen mit strengen Compliance-Anforderungen (Finanzen, Gesundheitswesen, Regierung).

4. Veracode

Veracode ist eine SaaS-basierte Anwendungssicherheitstestplattform. Ihre Stärke liegt in der richtliniengesteuerten Governance und Berichterstattung, was sie für Organisationen mit strengen Compliance-Anforderungen geeignet macht.

Vorteile:

- SaaS-Bereitstellung (keine komplexe Einrichtung).

- Richtliniengesteuerte Workflows und Risikomanagement.

- Skalierbar für große globale Teams.

Nachteile:

- Hohe Kosten im Vergleich zu Open-Source-Alternativen.

- Begrenzte Anpassungsmöglichkeiten im Vergleich zu selbst gehosteten Lösungen.

- Einige Berichte über langsamere Anleitung zur Behebung.

Preis:

- Benutzerdefinierte Unternehmenspreise (Premium-Stufen).

Am besten geeignet für: Unternehmen, die Governance, Compliance und Richtliniendurchsetzung priorisieren.

5. Fortify

Fortify (früher Micro Focus, jetzt OpenText) bietet On-Premise und Cloud-SAST mit tiefer Integration in das Unternehmenssoftware-Ökosystem.

Vorteile:

- Gut für komplexe Anwendungen

- Jahrzehnte der Unternehmensglaubwürdigkeit

- Starke Compliance-Funktionen

- Unterstützung einer breiten Palette von Programmiersprachen.

Nachteile:

- Langsamere Innovation im Vergleich zu Wettbewerbern

- Veraltete Benutzeroberfläche

- Teure Lizenzierung

Preis:

- Unternehmenspreise, individuelles Angebot

Am besten geeignet für: Große Unternehmen in stark regulierten Sektoren

6. Semgrep

Semgrep ist ein leichtgewichtiges, quelloffenes SAST-Tool, das für regelbasierte Sicherheitsscans und die einfache Integration in CI/CD-Workflows bekannt ist.

Vorteile:

- Schnelle und leichtgewichtige Scans.

- Kostenlose Version mit einer aktiven OSS-Community.

- Hochgradig anpassbare Regeln

- GitHub Actions-Integration

Nachteile:

- Erfordert das Schreiben von Regeln für fortgeschrittene Anwendungsfälle

- Begrenzte Funktionen für Unternehmensführung.

- Kann Schwachstellen außerhalb definierter Regeln übersehen.

- Kann komplexe Schwachstellen im Vergleich zu SAST-Tools auf Unternehmensniveau übersehen

Am besten geeignet für: Teams, die einen leichtgewichtigen, anpassbaren Code-Analyzer benötigen.

7. Synk Code

Snyk Code ist Teil der Snyk-Entwickler-First-Sicherheitsplattform. Integration von KI zur Unterstützung des Schwachstellenscannens. Seine Stärke liegt darin, entwicklerfreundlich zu sein, mit schnellen Lösungen und IDE-Integrationen.

Vorteile:

- KI-unterstützter Schwachstellenscanner

- Enge IDE-Integration (VS Code, JetBrains, etc.).

- Starke Integration in Entwickler-Workflows

Nachteile:

- Einige Fehlalarme bei erweiterten Scans

- Teuer für skalierte Teams

- Kostenloses Angebot hat Einschränkungen.

Preise:

- Kostenlos (Basis).

- Teamplan: ~23 $/Monat pro Benutzer.

- Enterprise: individuelle Preisgestaltung.

Am besten geeignet für: Entwicklerzentrierte Teams, die moderne Stacks verwenden.

8. GitLab SAST

GitLab bietet integriertes SAST im kostenpflichtigen Plan an, was die Integration nahtlos in CI/CD macht. Der Vorteil ist die Einfachheit; Sicherheitsüberprüfungen sind nativ und erfordern minimalen Aufwand.

Vorteile:

- In GitLab CI/CD integriert

- Nahtlose Integration

- Breite Sprachunterstützung

Nachteile:

- Nur für GitLab-Nutzer

- Weniger anpassbar als eigenständige Tools

Preise:

- Kostenlos mit grundlegender Überprüfung

- Scanning- und Management-Funktionen auf Unternehmensniveau sind nur in Ultimate verfügbar.

Am besten geeignet für: Teams, die bereits in einer GitLab-Umgebung, einschließlich CI/CD, arbeiten

9. Codacy

Codacy ist eine Plattform für Codequalität und Sicherheit, die statische Analyse, Testabdeckung und Sicherheitsüberprüfungen bietet. Sie unterstützt über 40 Sprachen und integriert sich mit einigen SCMs wie Github, GitLab, BitBucket.

Vorteile:

- Einfach einzurichten

- Gute Berichterstattung und Dashboard

- Automatisiert Code-Reviews + Audits

- Verfügbar für Selbsthosting

Nachteile:

- Nicht so fortgeschritten in der Tiefe der Schwachstellen wie Enterprise-SAST.

- Begrenzte Funktionen für Unternehmenskonformität

Preis:

- Kostenlos (Selbsthosting)

- Beginnt bei ~21 $/Monat für mehr Funktionen

- Am besten geeignet für: Teams, die Codequalität + leichtgewichtige SAST zusammen benötigen

10. ZeroPath

ZeroPath ist ein KI-unterstütztes SAST-Tool, das für heutige polyglotte Codebasen (Mischung verschiedener Programmiersprachen) entwickelt wurde. ZeroPath verwendet ML-Modelle, um die Genauigkeit zu verbessern und Fehlalarme zu reduzieren.

Es integriert sich nahtlos in CI/CD-Workflows und ermöglicht es dem Engineering-Team, sichere Anwendungen zu erstellen, ohne die Lieferung zu verlangsamen.

Vorteile:

- KI/ML-gestützte Erkennung mit weniger Fehlalarmen.

- Moderne, entwicklerfreundliche Benutzeroberfläche.

- Starke CI/CD-Integrationen.

Nachteile:

- Relativ neuer Anbieter (weniger Unternehmensakzeptanz).

- Kleinere Community im Vergleich zu älteren Tools.

Preis:

- Cloud-Preise beginnen bei ~20 $ pro Entwickler/Monat.

Am besten geeignet für: Engineering-Teams, die nach Next-Gen, KI-gesteuerter statischer Code-Analyse suchen.

Sichern Sie Ihre Anwendung mit Plexicus ASPM.

Die meisten Teams benötigen heute mehr als nur statische Code-Scans, um Schwachstellen zu finden. Sie brauchen einen ganzheitlicheren Ansatz, der Abhängigkeiten, Infrastruktur und Laufzeit in einem Workflow umfasst.

Plexicus schließt diese kritischen Lücken, indem es SAST, SCA, DAST-Orchestrierung, IaC-Scans und KI-gestützte Behebung in eine einzige entwicklerfreundliche ASPM-Plattform integriert. Anstatt mehrere Tools zu jonglieren.

Bereit, Schwachstellen in Ihrer Anwendung zu finden? Starten Sie Plexicus kostenlos noch heute.