Webanwendungssicherheit: Best Practices, Tests und Bewertungen für 2025

Webanwendungssicherheit ist eine Praxis zum Schutz von Webanwendungen oder Online-Diensten vor Cyberangriffen, die darauf abzielen, Daten zu stehlen, den Betrieb zu stören oder Benutzer zu kompromittieren.

Die Sicherheit von Webanwendungen ist entscheidend, um Ihre Apps vor Cyberangriffen zu schützen, die auf sensible Daten abzielen und den Betrieb stören. Dieser Leitfaden behandelt die Bedeutung der Sicherheit von Webanwendungen, häufige Schwachstellen, bewährte Praktiken und Testmethoden, die Ihnen helfen, Ihre Anwendung zu sichern, die Einhaltung von Vorschriften zu gewährleisten und das Vertrauen der Benutzer zu erhalten.

Zusammenfassung

-

Was ist Webanwendungssicherheit?

Die Sicherheit von Webanwendungen schützt Online-Apps vor Datendiebstahl, unbefugtem Zugriff und Dienstunterbrechungen durch Cyberangriffe. -

Warum Webanwendungssicherheit wichtig ist

Moderne Web-Apps verarbeiten sensible Daten – jede Schwachstelle kann zu Sicherheitsverletzungen, finanziellen Verlusten und Reputationsschäden führen. -

Häufige Sicherheitsprobleme bei Webanwendungen

Von SQL-Injection bis hin zu Fehlkonfigurationen ist das Verständnis häufiger Schwachstellen der erste Schritt zum Aufbau einer sicheren App. -

Bewährte Praktiken für die Sicherheit von Webanwendungen

Die Befolgung von Prinzipien wie sicherem Codieren, Verschlüsselung und dem Prinzip des geringsten Privilegs hilft, Ihre Angriffsfläche effektiv zu reduzieren. -

Sicherheitstests für Webanwendungen

Testansätze wie SAST, DAST und IAST erkennen Schwachstellen frühzeitig und sorgen für sicherere Releases. -

Webanwendungssicherheitsaudit

Audits bieten eine strukturierte Überprüfung Ihrer Sicherheitslage und helfen Ihnen, die Einhaltung von Rahmenwerken wie GDPR oder HIPAA zu gewährleisten. -

Wie überprüft man die Sicherheit von Webanwendungen

Automatisierte Scans, Penetrationstests und Plattformen wie Plexicus vereinfachen die Erkennung und Behebung von Schwachstellen. -

FAQ: Webanwendungssicherheit

Erkunden Sie wichtige Fragen zu Tests, Audits und Best Practices für den Schutz von Webanwendungen.

Was ist Webanwendungssicherheit?

Webanwendungssicherheit ist eine Praxis zum Schutz von Webanwendungen oder Online-Diensten vor Cyberangriffen, die darauf abzielen, Daten zu stehlen, den Betrieb zu schädigen oder Benutzer zu kompromittieren.

Heutzutage sind Anwendungen stark in Web-Apps integriert, von E-Commerce bis zu SaaS-Dashboards. Der Schutz von Webanwendungen vor Cyberbedrohungen ist entscheidend geworden, um Kundendaten, Unternehmensdaten zu schützen, das Vertrauen der Kunden zu gewinnen und die Einhaltung von Vorschriften zu gewährleisten.

Dieser Artikel wird Sie anleiten, die besten Praktiken der Webanwendungssicherheit, Testmethoden, Bewertungen, Audits und Tools zu erkunden, um Ihre Webanwendung gegen Angreifer zu schützen.

Warum ist Webanwendungssicherheit wichtig?

Webanwendungen werden häufig zur Speicherung und Verarbeitung verschiedener Daten verwendet, von persönlichen Informationen über Geschäftstransaktionen bis hin zu Zahlungen. Wenn wir eine Webanwendung mit einer Schwachstelle belassen, können Angreifer:

- die Daten stehlen, einschließlich persönlicher Informationen oder finanziell relevanter Informationen (z. B. Kreditkartennummer, Benutzeranmeldung usw.)

- bösartige Skripte oder Malware injizieren

- die Sitzungen der Benutzer kapern und sich als Benutzer der Webanwendung ausgeben

- den Server übernehmen und einen groß angelegten Sicherheitsangriff starten.

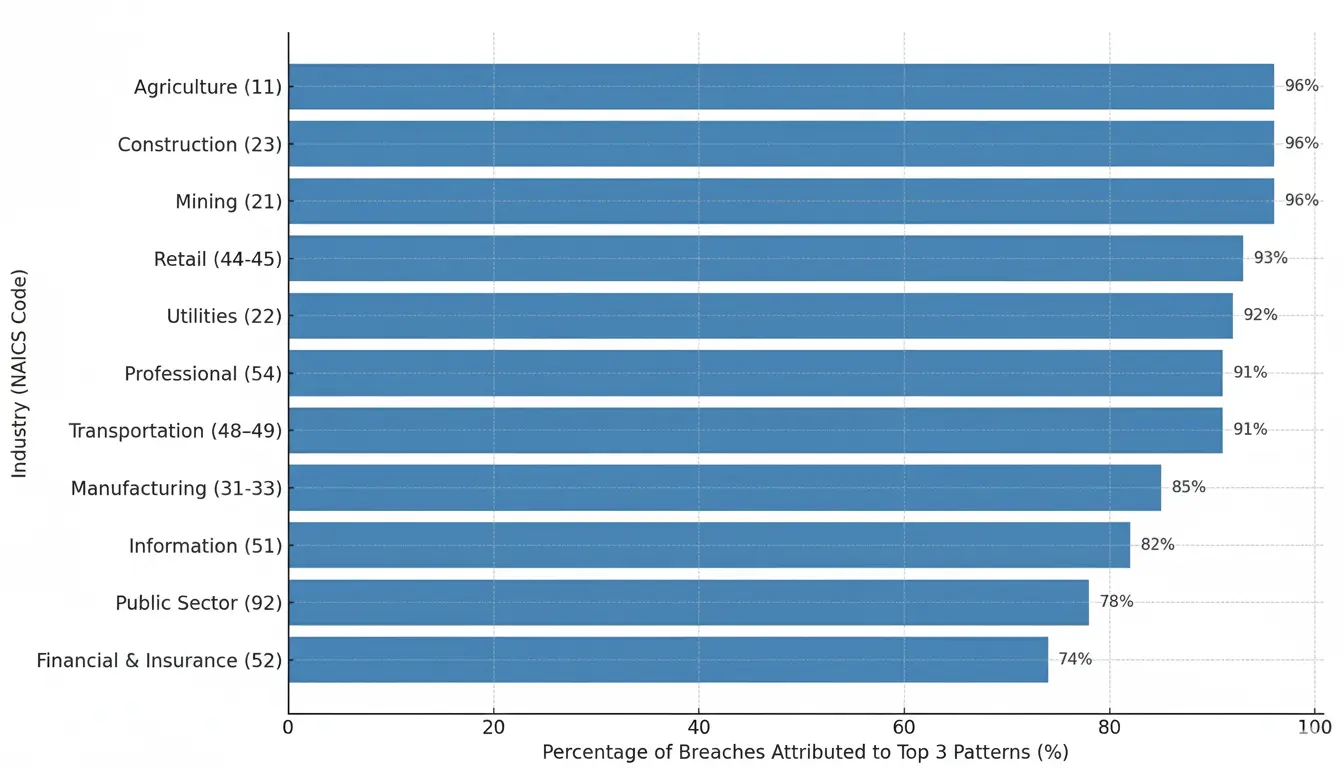

Webanwendungsangriffe gehören auch zu den drei häufigsten Mustern neben Systemintrusion und Social Engineering in verschiedenen Branchen.

Hier ist das Balkendiagramm, das den Prozentsatz der Verstöße zeigt, die den drei häufigsten Mustern (einschließlich grundlegender Webanwendungsangriffe) in verschiedenen Branchen zugeschrieben werden (Quellen: Verizon DBIR - 2025)

| Branche (NAICS) | Top 3 Muster repräsentieren… |

|---|---|

| Landwirtschaft (11) | 96% der Verstöße |

| Bauwesen (23) | 96% der Verstöße |

| Bergbau (21) | 96% der Verstöße |

| Einzelhandel (44-45) | 93% der Verstöße |

| Versorgungsunternehmen (22) | 92% der Verstöße |

| Transport (48–49) | 91% der Verstöße |

| Professionelle Dienstleistungen (54) | 91% der Verstöße |

| Herstellung (31-33) | 85% der Verstöße |

| Information (51) | 82% der Verstöße |

| Finanzen und Versicherungen (52) | 74% der Verstöße |

Wenn wir nach globalen Regionen aufschlüsseln, erhalten wir ein klareres Bild davon, wie wichtig die Sicherheit von Webanwendungen ist, um Cyberbedrohungen zu verhindern.

Nachfolgend Klassifizierungsmuster von Datenvorfällen (Quelle: Verizon DBIR - 2025)

| Globale Region | Top 3 Klassifizierungsmuster von Vorfällen | Prozentsatz der durch die Top 3 Muster repräsentierten Verstöße |

|---|---|---|

| Lateinamerika und Karibik (LAC) | Systemeinbruch, Social Engineering und grundlegende Webanwendungsangriffe | 99% |

| Europa, Naher Osten und Afrika (EMEA) | Systemeinbruch, Social Engineering und grundlegende Webanwendungsangriffe | 97% |

| Nordamerika (NA) | Systemeinbruch, alles andere und Social Engineering | 90% |

| Asien und Pazifik (APAC) | Systemeinbruch, Social Engineering und verschiedene Fehler | 89% |

Dieser Überblick macht die Sicherheitsbewertung von Webanwendungen entscheidend, um die Webanwendung vor einem Cyberangriff zu schützen.

Häufige Sicherheitsprobleme bei Webanwendungen

Das Verständnis typischer Probleme ist der erste Schritt zur Sicherung einer Webanwendung. Nachfolgend sind häufige Sicherheitsprobleme in Webanwendungen aufgeführt:

- SQL-Injection: Angreifer manipulieren Datenbankabfragen, um Zugriff zu erhalten oder die Datenbank zu verändern

- Cross-Site Scripting (XSS): Ausführung eines bösartigen Skripts, das im Browser des Benutzers läuft und es dem Angreifer ermöglicht, die Daten des Benutzers zu stehlen

- Cross-Site Request Forgery (CSRF): Technik eines Angreifers, um einen Benutzer zu einer unerwünschten Aktion zu veranlassen.

- Gebrochene Authentifizierung: Schwache Authentifizierung ermöglicht es Angreifern, sich als Benutzer auszugeben.

- Unsichere direkte Objektreferenzen (IDOR): Exponierte URLs oder IDs, die Angreifern Zugriff auf das System gewähren

- Fehlkonfigurationen der Sicherheit: Fehlkonfigurationen in Containern, Cloud, APIs, Servern, die Angreifern den Zugang zum System ermöglichen

- Unzureichende Protokollierung und Überwachung: Verstöße bleiben ohne angemessene Sichtbarkeit unentdeckt

Sie können sich auch auf die OWASP Top 10 beziehen, um Updates über die häufigsten Sicherheitsprobleme in Webanwendungen zu erhalten.

Beste Praktiken für die Sicherheit von Webanwendungen

Unten finden Sie die beste Praxis, die Sie verwenden können, um die Sicherheitsprobleme in Ihrer Webanwendung zu minimieren:

- Sichere Codierungsstandards übernehmen: Befolgen Sie das Framework und die Richtlinien, die mit dem sicheren Softwareentwicklungslebenszyklus (SSDLC) übereinstimmen.

- Starke Authentifizierung und Autorisierung anwenden: Verwenden Sie starke Authentifizierungsmethoden wie MFA, rollenbasierte Zugriffskontrolle (RBAC) und Sitzungsmanagement.

- Daten verschlüsseln: Schützen Sie Daten durch Verschlüsselung sowohl während der Übertragung (TLS/SSL) als auch im Ruhezustand (AES-256, etc.).

- Regelmäßige Tests und Sicherheitsprüfungen durchführen: Führen Sie regelmäßige Penetrationstests oder Sicherheitsbewertungen durch, um aufkommende Schwachstellen zu entdecken.

- Häufig patchen und aktualisieren: Halten Sie das Framework, den Server und die Bibliotheken auf dem neuesten Stand, um bekannte Schwachstellen zu schließen.

- Web Application Firewalls (WAFs) verwenden: Verhindern Sie, dass bösartiger Datenverkehr zu Ihrer Anwendung gelangt.

- APIs sichern: Wenden Sie Sicherheitsstandards auf Ihre API-Endpunkte an.

- Protokollierung und Überwachung implementieren: Erkennen Sie verdächtiges Verhalten mit SIEM (Security Information and Event Management) oder Überwachungstools.

- Minimalprinzip anwenden: Minimieren Sie die Berechtigungen für jede Datenbank, Anwendung, Dienste und Benutzer. Gewähren Sie nur Zugriff auf das, was benötigt wird.

- Entwickler und Mitarbeiter schulen: Erhöhen Sie das Bewusstsein für Sicherheit, indem Sie sie darin schulen, Sicherheitsstandards in ihrer Rolle umzusetzen.

Webanwendungssicherheitstests

Webanwendungssicherheitstests sind ein Prozess zur Überprüfung von Schwachstellen in der Anwendung, um die App vor Angreifern zu schützen. Sie können in mehreren Entwicklungs-, Bereitstellungs- und Laufzeitphasen durchgeführt werden, um sicherzustellen, dass Schwachstellen behoben werden, bevor sie von Angreifern ausgenutzt werden.

Arten von Webanwendungssicherheitstests:

- Statische Anwendungssicherheitstests (SAST) : Scannen des Quellcodes, um Schwachstellen vor der Bereitstellung zu finden

- Dynamische Anwendungssicherheitstests (DAST) : Simulieren eines echten Angriffs in einer laufenden Anwendung, um Schwachstellen aufzudecken.

- Interaktive Anwendungssicherheitstests (IAST) : kombiniert SAST und DAST, um Schwachstellen zu finden, es analysiert die Reaktion jeder Aktion während des Tests

- Penetrationstests : Ethische Hacker führen einen realen Test der Anwendung durch, um versteckte Schwachstellen aufzudecken, die bei automatisierten Tests übersehen werden könnten

Mit Plexicus ASPM werden diese verschiedenen Testmethoden in einen einzelnen Workflow integriert. Die Plattform integriert sich direkt in die CI/CD-Pipeline und gibt Entwicklern sofortiges Feedback zu Problemen wie anfälligen Abhängigkeiten, hartcodierten Geheimnissen oder unsicheren Konfigurationen, lange bevor Anwendungen in die Produktion gehen.

Checkliste für Webanwendungssicherheitstests

Die strukturierte Checkliste hilft Ihnen, Schwachstellen leichter zu finden. Die folgende Checkliste können Sie verwenden, um Ihre Webanwendung abzusichern:

- Eingabevalidierung: um SQL-Injection, XSS und Injektionsangriffe zu vermeiden.

- Authentifizierungsmechanismen: Erzwingen Sie MFA und starke Passwortrichtlinien.

- Sitzungsmanagement: Stellen Sie sicher, dass Sitzungen und Cookies sicher sind.

- Autorisierung: Überprüfen Sie, dass Benutzer nur auf Ressourcen und Aktionen zugreifen können, die ihren Rollen erlaubt sind (keine Privilegieneskalation).

- API-Endpunkte: Überprüfen Sie, um die Offenlegung sensibler Daten zu vermeiden.

- Fehlerbehandlung: Vermeiden Sie die Anzeige von Systemdetails in Fehlermeldungen.

- Protokollierung & Überwachung: Stellen Sie sicher, dass das System auch ungewöhnliches Verhalten verfolgen kann.

- Abhängigkeitsprüfung: Suchen Sie nach Schwachstellen in Drittanbieter-Bibliotheken.

- Cloud-Konfiguration: Stellen Sie sicher, dass keine Fehlkonfiguration vorliegt, überprüfen Sie das Prinzip der minimalen Rechte, sichern Sie Schlüssel und ordnungsgemäße IAM-Rollen.

Webanwendungssicherheitsaudit

Ein Webanwendungssicherheitsaudit unterscheidet sich von einem Webanwendungssicherheitstest. Ein Audit bietet Ihnen eine formale Überprüfung Ihres Anwendungssicherheitsprogramms. Während das Ziel von Sicherheitstests darin besteht, Schwachstellen zu finden, besteht das Ziel des Sicherheitsaudits darin, Ihre Anwendung anhand von Standards, Richtlinien und Compliance-Frameworks zu messen.

Anwendungssicherheitsaudit, einschließlich:

- Sicherheits-Web-Coding-Praxis

- Compliance-Mapping (z.B. GDPR, HIPAA, etc.)

- Analyse von Drittanbieterabhängigkeiten

- Effektivität der Überwachung und Reaktion auf Vorfälle

Ein Sicherheitsaudit hilft Ihrer Organisation, die Anwendung abzusichern und regulatorische Standards zu erfüllen.

Wie man die Sicherheit von Webanwendungen überprüft

Organisationen führen häufig die folgenden Schritte durch:

- Führen Sie automatisierte Sicherheitsscans durch (SCA, SAST, DAST)

- Führen Sie manuelle Penetrationstests durch.

- Überprüfen Sie die Konfiguration auf dem Server, Container und der Cloud-Infrastruktur

- Prüfen Sie die Zugriffskontrolle und erzwingen Sie MFA (Multi-Faktor-Authentifizierung)

- Verfolgen Sie die Behebung mit Ticketing-Integration, wie Jira oder einem ähnlichen Tool

Plattformen wie Plexicus erleichtern die Überprüfung von Schwachstellen, insbesondere da Plexicus KI-gestützte Lösungen zur Behebung bietet, um Ihnen bei der schnelleren Lösung von Sicherheitsproblemen zu helfen.

FAQ: Webanwendungssicherheit

F1: Was ist Webanwendungssicherheit?

Webanwendungssicherheit ist die Implementierung des Schutzes von Webanwendungen vor Cyberbedrohungen.

F2: Was ist Webanwendungssicherheitstests?

Ein Prozess zum Zugriff, Scannen und Analysieren von Webanwendungen mit verschiedenen Sicherheitstestmethoden (SAST, DAST, SCA usw.), um Schwachstellen zu finden, bevor sie von Angreifern ausgenutzt werden.

F3: Was sind Best Practices für die Webanwendungssicherheit?

Praktiken zur Implementierung eines Sicherheitsansatzes in Webanwendungen, einschließlich Validierung, Verschlüsselung, Authentifizierung und regelmäßiger Patches.

F4: Was ist ein Webanwendungssicherheitsaudit?

Ein Audit ist eine formelle Überprüfung Ihrer Sicherheitsanwendung, die häufig zur Einhaltung von Compliance- und Regulierungsstandards verwendet wird.

F5: Was sind Werkzeuge zur Bewertung der Webanwendungssicherheit?

Dies sind Plattformen, die Code, Abhängigkeiten, Konfiguration, Laufzeit und Umgebung scannen und testen, um Schwachstellen zu finden.

F6: Wie überprüft man die Sicherheit von Webanwendungen?

Durch die Kombination von automatisierten Scans, Penetrationstests, Audits und kontinuierlicher Überwachung. Die Verwendung integrierter Plattformen wie Plexicus vereinfacht diesen Prozess.