15 Xu hướng DevSecOps để bảo vệ doanh nghiệp của bạn

Khám phá 15 xu hướng DevSecOps thiết yếu để bảo vệ doanh nghiệp của bạn ở châu Âu. Tìm hiểu về AI trong bảo mật, Zero Trust, chiến lược đám mây và cách tuân thủ GDPR và NIS2.

Bạn đã dành nhiều tháng để hoàn thiện ứng dụng kinh doanh của mình có thể cách mạng hóa ngành công nghiệp của bạn. Ngày ra mắt đến, sự chấp nhận của người dùng vượt quá mong đợi, và mọi thứ dường như hoàn hảo. Sau đó, bạn thức dậy và thấy tên công ty của mình đang trở thành xu hướng, không phải vì sự đổi mới, mà vì một sự cố bảo mật thảm khốc đang làm tiêu đề.

Tóm tắt

Bài viết này khám phá 15 xu hướng DevSecOps hàng đầu đang biến đổi an ninh kinh doanh ở Châu Âu. Từ phát hiện mối đe dọa dựa trên AI và các thực hành phát triển chủ động đến kiến trúc hiện đại và chiến lược hợp tác, khám phá cách xây dựng hệ thống bền vững và an toàn cho tương lai, đồng thời tuân thủ GDPR và NIS2.

Cơn ác mộng đó đã trở thành hiện thực đối với quá nhiều tổ chức trên khắp châu Âu. Năm 2022, tập đoàn năng lượng gió Đan Mạch Vestas buộc phải tắt hệ thống CNTT của mình sau một cuộc tấn công mạng làm lộ dữ liệu của họ. Sự cố này không chỉ gây thiệt hại tài chính mà còn phơi bày những điểm yếu nghiêm trọng trong chuỗi cung ứng năng lượng tái tạo của châu Âu.

Đây không phải là trường hợp đơn lẻ. Dịch vụ Y tế Ireland (HSE) đã phải đối mặt với nhiệm vụ tàn khốc là xây dựng lại toàn bộ mạng lưới CNTT của mình sau một cuộc tấn công ransomware làm tê liệt các dịch vụ chăm sóc sức khỏe trên toàn quốc, với chi phí phục hồi ước tính hơn 600 triệu euro. Trong khi đó, cuộc tấn công vào Dịch vụ Phân phối Quốc tế của Vương quốc Anh (Royal Mail) đã làm gián đoạn các dịch vụ giao hàng quốc tế trong nhiều tuần.

Đây là điểm chung của những vi phạm này: Mỗi tổ chức có thể đã có các biện pháp an ninh: tường lửa, máy quét, các hộp kiểm tuân thủ. Tuy nhiên, họ vẫn trở thành tiêu đề vì tất cả những lý do không mong muốn.

Sự thật? Các phương pháp DevSecOps truyền thống và bán tự động đã hoạt động cách đây năm năm hiện đang tạo ra những lỗ hổng mà chúng được thiết kế để ngăn chặn. Công cụ bảo mật của bạn có thể đang tạo ra hàng ngàn cảnh báo trong khi bỏ qua các mối đe dọa quan trọng. Các nhóm phát triển của bạn có thể đang lựa chọn giữa việc giao hàng nhanh hoặc giao hàng an toàn, mà không nhận ra rằng họ có thể đạt được cả hai.

Là một chủ doanh nghiệp am hiểu công nghệ, những tiêu đề này là lời cảnh tỉnh cho bạn. Theo một cuộc khảo sát, quy mô thị trường DevSecOps toàn cầu dự kiến sẽ tăng từ 3,4 tỷ euro vào năm 2023 lên 16,8 tỷ euro vào năm 2032, với tốc độ tăng trưởng kép hàng năm (CAGR) là 19,3%. Và công nghệ mới luôn thay đổi xu hướng.

Đó là lý do tại sao, trong blog này, chúng tôi sẽ tiết lộ mười lăm xu hướng DevSecOps mang tính chuyển đổi mà bạn nên biết để tránh khỏi danh sách bị xâm nhập. Sẵn sàng biến bảo mật từ trách nhiệm lớn nhất của bạn thành lợi thế cạnh tranh của bạn chưa? Hãy cùng khám phá.

Những điểm chính

- Tích hợp liên tục: Bảo mật phải chuyển từ việc là một điểm kiểm tra cuối cùng sang trở thành một phần tích hợp của toàn bộ vòng đời phát triển phần mềm.

- Quản lý chủ động: Phát hiện sớm lỗ hổng trong quá trình phát triển ngăn chặn việc viết lại mã tốn kém và sửa chữa khẩn cấp.

- Tuân thủ quy định: Các quy định như GDPR và Chỉ thị NIS2 yêu cầu cấu hình bảo mật nhất quán và có thể kiểm tra được.

- Đánh giá động: Đánh giá rủi ro phải là một quá trình liên tục và động, không phải là một bài tập thủ công định kỳ.

- Quy trình làm việc thống nhất: Tích hợp với các công cụ và quy trình phát triển hiện có là cần thiết để các nhóm chấp nhận bảo mật.

1. Tự động hóa bảo mật dựa trên AI

Các đánh giá bảo mật thủ công truyền thống là một nút thắt cổ chai trong các chu kỳ phát triển hiện đại. Các nhóm bảo mật gặp khó khăn trong việc theo kịp lịch trình triển khai nhanh chóng, có nghĩa là các lỗ hổng thường chỉ được phát hiện sau khi chúng đã đến giai đoạn sản xuất. Cách tiếp cận phản ứng này khiến các tổ chức bị phơi bày.

Tự động hóa bảo mật do AI điều khiển thay đổi mô hình này. Các thuật toán học máy liên tục phân tích các cam kết mã và hành vi thời gian chạy để xác định các rủi ro bảo mật tiềm ẩn trong thời gian thực.

- Phát hiện mối đe dọa tự động 24/7 mà không cần can thiệp của con người.

- Thời gian đưa ra thị trường nhanh hơn với bảo mật được tích hợp vào IDE và các đường ống CI/CD.

- Giảm chi phí vận hành thông qua ưu tiên cảnh báo thông minh.

- Quản lý lỗ hổng chủ động trước khi triển khai sản xuất.

Tác động kinh doanh là hai mặt: tốc độ phát triển tăng và bảo mật được củng cố.

2. Khắc phục Tự động

Chu kỳ phản hồi lỗ hổng truyền thống tạo ra các cửa sổ phơi nhiễm nguy hiểm có thể tốn hàng triệu. Khi một vấn đề được phát hiện, các tổ chức phải đối mặt với một loạt các trì hoãn do các quy trình thủ công có thể kéo dài hàng ngày hoặc hàng tuần.

Các hệ thống tự động khắc phục loại bỏ những khoảng trống này. Những nền tảng thông minh này không chỉ xác định các lỗ hổng mà còn tự động cấu hình lại các kiểm soát an ninh mà không cần sự can thiệp của con người. Chúng thường được tích hợp vào các nền tảng Quản lý Tư thế An ninh Ứng dụng (ASPM) để có khả năng hiển thị và điều phối tập trung.

- Thời gian trung bình để khắc phục (MTTR) giảm từ hàng giờ xuống còn vài giây.

- Loại bỏ lỗi của con người trong các phản ứng an ninh quan trọng.

- Bảo vệ 24/7 mà không cần chi phí nhân sự bổ sung.

Giá trị kinh doanh mở rộng vượt ra ngoài việc giảm rủi ro. Các công ty có thể duy trì sự liên tục trong kinh doanh mà không cần chi phí vận hành của quản lý sự cố.

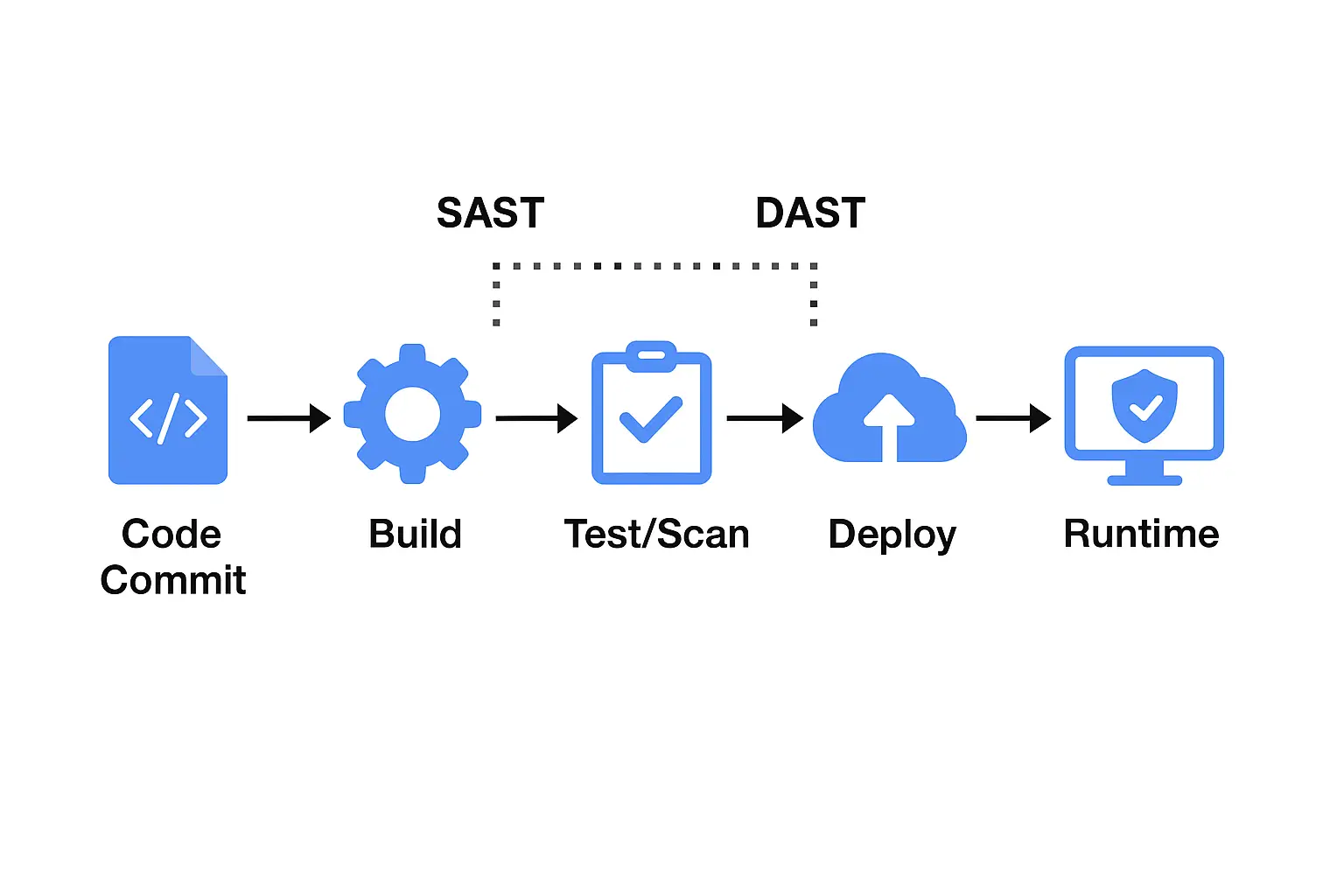

3. An ninh Dịch chuyển Trái

Đánh giá lỗ hổng không còn là một điểm kiểm tra cuối cùng. Triết lý “Shift-Left” tích hợp kiểm tra bảo mật trực tiếp vào quy trình phát triển ngay từ giai đoạn mã hóa ban đầu. Các nhà phát triển nhận được phản hồi ngay lập tức về các vấn đề bảo mật thông qua các plugin IDE, phân tích mã tự động, và quét liên tục trong các đường ống CI/CD. Các lãnh đạo công nghệ châu Âu như Spotify, nổi tiếng với văn hóa linh hoạt và hàng ngàn triển khai hàng ngày, áp dụng các nguyên tắc tương tự để bảo vệ cơ sở hạ tầng phát trực tuyến toàn cầu khổng lồ của họ.

4. Kiến trúc Zero Trust

Các mô hình bảo mật dựa trên chu vi truyền thống hoạt động trên giả định sai lầm rằng các mối đe dọa chỉ tồn tại bên ngoài mạng. Khi một người dùng hoặc thiết bị xác thực qua tường lửa, họ có quyền truy cập rộng rãi vào các hệ thống nội bộ.

Kiến trúc Zero Trust loại bỏ sự tin tưởng ngầm bằng cách yêu cầu xác minh liên tục cho mọi người dùng, thiết bị và ứng dụng cố gắng truy cập tài nguyên. Mọi yêu cầu truy cập đều được xác thực trong thời gian thực. Tập đoàn công nghiệp Đức Siemens đã là người ủng hộ việc triển khai các nguyên tắc Zero Trust để bảo vệ mạng lưới rộng lớn của Công nghệ Vận hành (OT) và cơ sở hạ tầng CNTT của mình.

Bảo mật Vành đai Truyền thống vs. Bảo mật Zero Trust

5. Bảo mật gốc đám mây

Việc di chuyển sang hạ tầng đám mây đã khiến các công cụ bảo mật truyền thống trở nên lỗi thời, vì chúng không thể xử lý được tính chất động của các tài nguyên đám mây. Giải pháp bảo mật gốc đám mây được thiết kế đặc biệt cho những mô hình mới này.

Các nền tảng này, được gọi là Nền tảng Bảo vệ Ứng dụng Gốc Đám mây (CNAPPs), hợp nhất Quản lý Tư thế Bảo mật Đám mây (CSPM), Bảo vệ Khối lượng Công việc Đám mây (CWP), và bảo mật Hạ tầng dưới dạng Mã (IaC) thành một giải pháp duy nhất. Nhóm Deutsche Börse đã áp dụng các nguyên tắc bảo mật gốc đám mây trong quá trình di chuyển sang Google Cloud để đảm bảo bảo vệ dữ liệu thị trường tài chính.

6. DevSecOps dưới dạng Dịch vụ (DaaS)

Xây dựng một đội ngũ DevSecOps nội bộ đòi hỏi một khoản đầu tư lớn vào nhân tài và công cụ, điều mà nhiều doanh nghiệp vừa và nhỏ ở châu Âu không thể chi trả.

DevSecOps như một Dịch vụ (DaaS) loại bỏ những rào cản này bằng cách cung cấp bảo mật cấp doanh nghiệp theo hình thức đăng ký. Các nền tảng DaaS cung cấp tích hợp bảo mật, quét mã tự động và phát hiện mối đe dọa, tất cả thông qua cơ sở hạ tầng đám mây được quản lý. Điều này cho phép doanh nghiệp của bạn tối ưu hóa chi phí vận hành và truy cập kiến thức bảo mật chuyên môn mà không cần thuê một đội ngũ đầy đủ.

7. GitOps & Bảo mật như Mã

Truyền thống, quản lý bảo mật dựa vào thay đổi cấu hình thủ công và cập nhật chính sách ngẫu hứng, dẫn đến sự không nhất quán và thiếu minh bạch.

GitOps biến đổi điều này bằng cách coi các chính sách bảo mật, cấu hình và cơ sở hạ tầng như mã, được lưu trữ trong các kho lưu trữ có kiểm soát phiên bản như Git. Điều này rất quan trọng ở Châu Âu để chứng minh sự tuân thủ với các quy định như GDPR và Chỉ thị NIS2.

- Hoàn thành các bản ghi kiểm toán cho tất cả các thay đổi cấu hình.

- Khả năng quay lại ngay lập tức khi phát hiện vấn đề.

- Thực thi chính sách tự động trên tất cả các môi trường.

- Đánh giá bảo mật hợp tác thông qua các quy trình làm việc Git tiêu chuẩn.

8. Bảo mật Hạ tầng như Mã (IaC)

Hạ tầng như Mã (IaC) tự động hóa việc cung cấp hạ tầng, nhưng nếu không có kiểm soát, nó có thể lan truyền các cấu hình sai với tốc độ cao. Bảo mật IaC tích hợp các chính sách bảo mật trực tiếp vào các quy trình tự động này. Các quy tắc bảo mật và yêu cầu tuân thủ được mã hóa và áp dụng nhất quán cho tất cả các tài nguyên được triển khai.

9. Hợp Tác An Ninh Giữa Các Nhóm

Các mô hình truyền thống tạo ra sự phân chia tổ chức: các nhóm phát triển coi an ninh là một trở ngại, và các nhóm an ninh thiếu sự nhìn nhận về các ưu tiên phát triển.

Hợp tác an ninh giữa các nhóm phá vỡ những sự phân chia này với các kênh giao tiếp thống nhất và phản ứng sự cố hợp tác. An ninh trở thành trách nhiệm chung, đẩy nhanh phản ứng sự cố, giảm thời gian ngừng hoạt động, và cải thiện việc triển khai các tính năng mới.

10. Mô Hình Đe Dọa Liên Tục

Mô hình đe dọa truyền thống là một bài tập thủ công, một lần, thường được thực hiện quá muộn. Mô hình đe dọa liên tục biến đổi cách tiếp cận phản ứng này bằng cách tích hợp trực tiếp vào các đường dẫn CI/CD.

Mỗi lần cam kết mã hoặc thay đổi cơ sở hạ tầng đều kích hoạt một đánh giá mối đe dọa tự động. Điều này xác định các vector tấn công tiềm năng trước khi chúng đến giai đoạn sản xuất. Các ngân hàng lớn ở châu Âu như BNP Paribas đã đầu tư mạnh vào các nền tảng tự động để bảo vệ ứng dụng và cơ sở hạ tầng của họ ở quy mô lớn.

11. Bảo mật API

API là xương sống của các hệ sinh thái kỹ thuật số hiện đại, kết nối các ứng dụng, dịch vụ và dữ liệu. Tuy nhiên, chúng thường trở thành mắt xích yếu nhất.

Bảo mật API tự động tích hợp các công cụ quét trực tiếp vào các đường ống CI/CD để phân tích các đặc tả API về các lỗ hổng trước khi chúng đến giai đoạn sản xuất. Điều này đặc biệt quan trọng trong bối cảnh Ngân hàng Mở châu Âu, được thúc đẩy bởi chỉ thị PSD2.

12. Tăng cường bảo mật mã nguồn mở

Các ứng dụng hiện đại phụ thuộc nhiều vào các thành phần mã nguồn mở, và mỗi phụ thuộc là một điểm xâm nhập tiềm năng cho các lỗ hổng. Lỗ hổng Log4j, đã ảnh hưởng đến hàng ngàn công ty châu Âu, cho thấy một lỗi trong chuỗi cung ứng phần mềm có thể gây thiệt hại như thế nào.

Các công cụ Phân Tích Thành Phần Phần Mềm Tự Động (SCA) liên tục quét các mã nguồn, xác định các phụ thuộc dễ bị tổn thương ngay khi chúng được giới thiệu và cung cấp các khuyến nghị khắc phục.

13. Kỹ Thuật Hỗn Loạn cho Khả Năng Chống Chịu An Ninh

Kiểm tra an ninh truyền thống hiếm khi mô phỏng các điều kiện tấn công thực tế. Kỹ Thuật Hỗn Loạn cho an ninh cố ý giới thiệu các lỗi an ninh có kiểm soát vào các môi trường giống như sản xuất để kiểm tra khả năng chống chịu của hệ thống.

Những mô phỏng này bao gồm các vi phạm mạng và xâm nhập hệ thống phản ánh các mô hình tấn công thực tế. Các công ty thương mại điện tử châu Âu như Zalando sử dụng các kỹ thuật này để đảm bảo nền tảng của họ có thể chịu đựng các sự cố bất ngờ và các cuộc tấn công độc hại mà không ảnh hưởng đến khách hàng.

14. Tích hợp An ninh Biên và IoT

Sự gia tăng của điện toán biên và các thiết bị IoT tạo ra các bề mặt tấn công phân tán mà các mô hình an ninh tập trung truyền thống không thể bảo vệ đầy đủ. Điều này đặc biệt liên quan đến các ngành công nghiệp của châu Âu (Công nghiệp 4.0) và ô tô (xe kết nối).

Tích hợp an ninh Biên và IoT mở rộng các nguyên tắc DevSecOps trực tiếp đến các thiết bị, bao gồm thực thi chính sách tự động, giám sát liên tục và cơ chế cập nhật an toàn qua mạng.

15. Trải nghiệm Nhà phát triển An toàn (DevEx)

Các công cụ bảo mật truyền thống thường tạo ra sự cản trở và làm chậm tiến độ của các nhà phát triển. Trải nghiệm Nhà phát triển An toàn (DevEx) ưu tiên tích hợp bảo mật một cách liền mạch trong các quy trình công việc hiện có.

Nó cung cấp hướng dẫn bảo mật theo ngữ cảnh trực tiếp trong các IDE và tự động hóa các kiểm tra, loại bỏ nhu cầu chuyển đổi ngữ cảnh. Kết quả là một tư thế bảo mật được cải thiện thông qua các công cụ thân thiện với nhà phát triển, không phải bất chấp chúng.

Kết luận

Từ tự động hóa dựa trên AI và khắc phục tự động đến bảo mật gốc đám mây, tương lai của DevSecOps là về việc tích hợp bảo mật một cách liền mạch vào mọi giai đoạn của phát triển phần mềm. Với các xu hướng mới nhất, bạn có thể phá vỡ các silo, tự động hóa phát hiện mối đe dọa và giảm thiểu rủi ro kinh doanh, đặc biệt là trong thế giới đa đám mây.

Tại Plexicus, chúng tôi hiểu rằng việc áp dụng các thực hành DevSecOps tiên tiến này có thể gặp khó khăn nếu thiếu chuyên môn và hỗ trợ đúng đắn. Là một công ty tư vấn DevSecOps chuyên nghiệp, chúng tôi tuân theo các giao thức bảo mật mới nhất và hướng dẫn tuân thủ để đảm bảo giải pháp tốt nhất cho doanh nghiệp của bạn. Đội ngũ chuyên gia phát triển phần mềm và bảo mật giàu kinh nghiệm của chúng tôi hợp tác với bạn để thiết kế, triển khai và tối ưu hóa các quy trình phân phối phần mềm an toàn phù hợp với nhu cầu kinh doanh độc đáo của bạn.

Liên hệ với Plexicus hôm nay và để chúng tôi giúp bạn tận dụng các xu hướng DevSecOps tiên tiến để thúc đẩy đổi mới với sự tự tin.