Najlepsze narzędzia SCA w 2025 | Analiza składu oprogramowania

Odkryj najlepsze narzędzia SCA w 2025 roku do skanowania zależności, zarządzania podatnościami i wzmacniania bezpieczeństwa aplikacji.

Najlepsze narzędzia SCA w 2025 roku: skanuj zależności, zabezpiecz swój łańcuch dostaw oprogramowania

Potrzebujesz narzędzi SCA do zabezpieczenia aplikacji?

Nowoczesne aplikacje w dużym stopniu polegają na bibliotekach zewnętrznych i open-source. Przyspiesza to rozwój, ale jednocześnie zwiększa ryzyko ataków. Każda zależność może wprowadzać problemy, takie jak niezałatane luki w zabezpieczeniach, ryzykowne licencje czy przestarzałe pakiety. Narzędzia do analizy składu oprogramowania (SCA) pomagają rozwiązać te problemy.

Analiza składu oprogramowania (SCA) w cyberbezpieczeństwie pomaga zidentyfikować podatne zależności (zewnętrzne komponenty oprogramowania z problemami bezpieczeństwa), monitorować użycie licencji i generować SBOM-y (Software Bills of Materials, które wymieniają wszystkie komponenty oprogramowania w Twojej aplikacji). Dzięki odpowiedniemu narzędziu SCA do zabezpieczeń możesz wcześniej wykrywać podatności w swoich zależnościach, zanim zostaną wykorzystane przez atakujących. Te narzędzia pomagają również zminimalizować ryzyko prawne związane z problematycznymi licencjami.

Dlaczego warto nas słuchać?

Na Plexicus, pomagamy organizacjom każdej wielkości wzmocnić bezpieczeństwo aplikacji. Nasza platforma łączy SAST, SCA, DAST, skanowanie tajemnic i bezpieczeństwo chmury w jednym rozwiązaniu. Wspieramy firmy na każdym etapie, aby zabezpieczyć ich aplikacje.

„Jako pionierzy w dziedzinie bezpieczeństwa chmury, uznaliśmy Plexicus za niezwykle innowacyjny w przestrzeni usuwania podatności. Fakt, że zintegrowali Prowler jako jeden ze swoich konektorów, świadczy o ich zaangażowaniu w wykorzystanie najlepszych narzędzi open-source, jednocześnie dodając znaczną wartość dzięki swoim możliwościom usuwania podatności opartym na AI.”

Jose Fernando Dominguez

CISO, Ironchip

Szybkie porównanie najlepszych narzędzi SCA w 2025 roku

| Platforma | Główne funkcje / Mocne strony | Integracje | Cennik | Najlepsze dla | Wady / Ograniczenia |

|---|---|---|---|---|---|

| Plexicus ASPM | Zunifikowane ASPM: SCA, SAST, DAST, tajemnice, IaC, skanowanie chmury; AI naprawa; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Darmowa wersja próbna; $50/miesiąc/deweloper; Niestandardowe | Zespoły potrzebujące pełnego bezpieczeństwa w jednym | Może być przesadą tylko dla SCA |

| Snyk Open Source | Skoncentrowany na deweloperach; szybkie skanowanie SCA; kod+kontener+IaC+licencja; aktywne aktualizacje | IDE, Git, CI/CD | Darmowe; Płatne od $25/miesiąc/deweloper | Zespoły deweloperskie potrzebujące kodu/SCA w pipeline | Może być drogie na dużą skalę |

| Mend (WhiteSource) | Skoncentrowane na SCA; zgodność; łatanie; zautomatyzowane aktualizacje | Główne platformy | ~1000$/rok na dewelopera | Przedsiębiorstwa: zgodność i skala | Złożony interfejs, drogie dla dużych zespołów |

| Sonatype Nexus Lifecycle | SCA + zarządzanie repozytorium; bogate dane; integruje się z Nexus Repo | Nexus, główne narzędzia | Darmowa wersja; $135/miesiąc repo; $57.50/użytkownik/miesiąc | Duże organizacje, zarządzanie repozytorium | Krzywa uczenia się, koszt |

| GitHub Advanced Security | SCA, tajemnice, skanowanie kodu, graf zależności; natywne dla GitHub workflows | GitHub | $30/komiter/miesiąc (kod); $19/miesiąc tajemnice | Zespoły GitHub potrzebujące natywnego rozwiązania | Tylko dla GitHub; cennik za komiter |

| JFrog Xray | Skoncentrowany na DevSecOps; silne wsparcie SBOM/licencja/OSS; integruje się z Artifactory | IDE, CLI, Artifactory | $150/miesiąc (Pro, chmura); Enterprise wysoki | Istniejący użytkownicy JFrog, menedżerowie artefaktów | Cena, najlepsze dla dużych/jfrog organizacji |

| Black Duck | Głębokie dane o lukach i licencjach, automatyzacja polityki, dojrzała zgodność | Główne platformy | Na podstawie wyceny (kontakt z działem sprzedaży) | Duże, regulowane organizacje | Koszt, wolniejsza adopcja dla nowych stosów |

| FOSSA | SCA + automatyzacja SBOM i licencji; przyjazne dla deweloperów; skalowalne | API, CI/CD, główne VCS | Darmowe (ograniczone); $23/projekt/miesiąc Biz; Enterprise | Zgodność + skalowalne klastry SCA | Darmowe jest ograniczone, koszt szybko rośnie |

| Veracode SCA | Zunifikowana platforma; zaawansowane wykrywanie luk, raportowanie, zgodność | Różne | Kontakt z działem sprzedaży | Użytkownicy przedsiębiorstw z szerokimi potrzebami AppSec | Wysoka cena, bardziej skomplikowane wdrożenie |

| OWASP Dependency-Check | Open-source, obejmuje CVE przez NVD, szerokie wsparcie narzędzi/pluginów | Maven, Gradle, Jenkins | Darmowe | OSS, małe zespoły, potrzeby bezkosztowe | Tylko znane CVE, podstawowe pulpity |

Najlepsze 10 narzędzi do analizy składu oprogramowania (SCA)

1. Plexicus ASPM

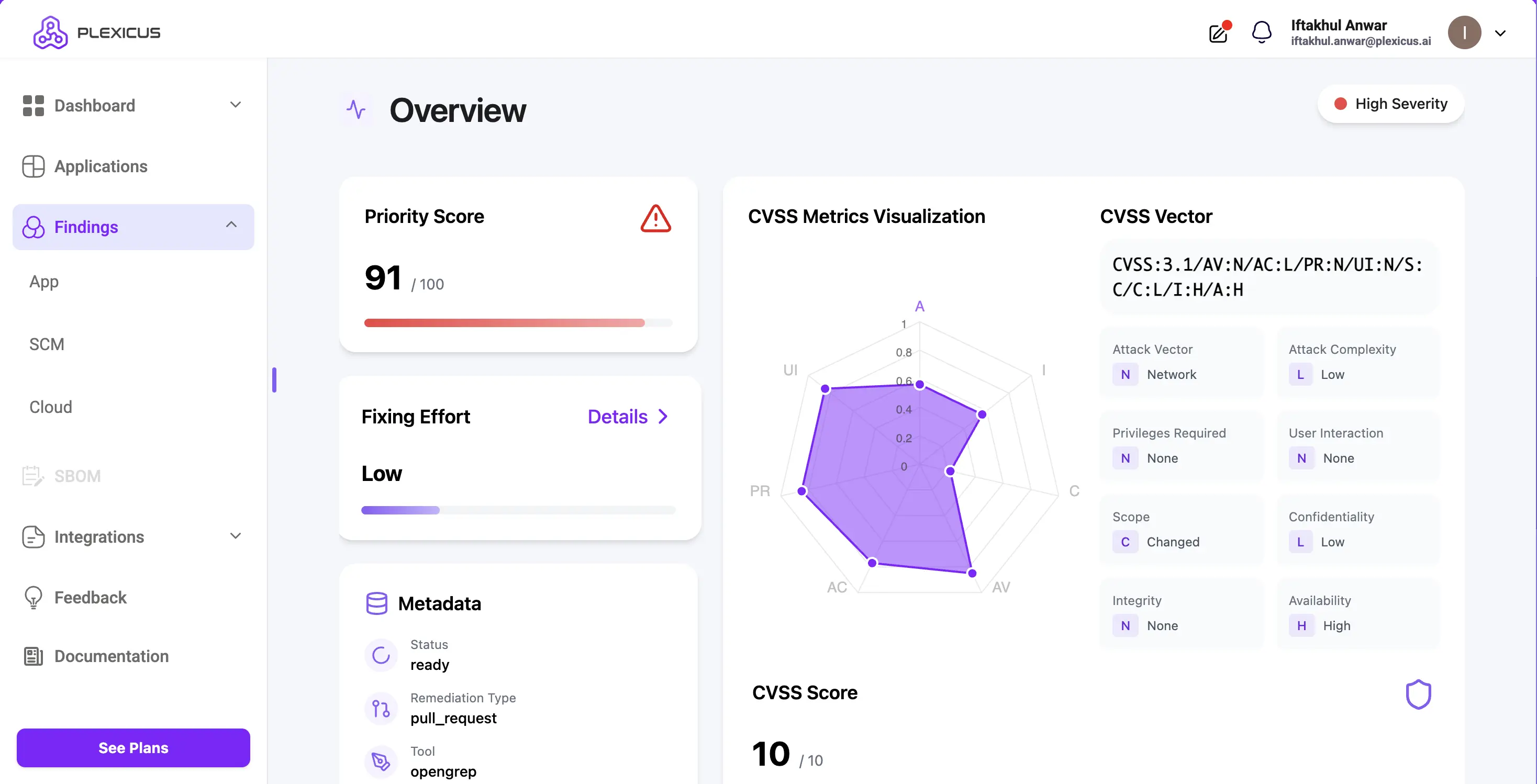

Plexicus ASPM to więcej niż tylko narzędzie SCA; to pełna platforma zarządzania postawą bezpieczeństwa aplikacji (ASPM). Łączy SCA, SAST, DAST, wykrywanie tajemnic i skanowanie błędnej konfiguracji chmury w jednym rozwiązaniu.

Tradycyjne narzędzia tylko generują alerty, ale Plexicus idzie dalej dzięki asystentowi zasilanemu przez AI, który pomaga automatycznie naprawiać podatności. To zmniejsza ryzyko bezpieczeństwa i oszczędza czas programistów, łącząc różne metody testowania i automatyczne poprawki w jednej platformie.

Zalety:

- Zunifikowany pulpit dla wszystkich podatności (nie tylko SCA)

- Silnik priorytetyzacji redukuje szum.

- Natywne integracje z GitHub, GitLab, Bitbucket i narzędziami CI/CD

- Generowanie SBOM i zgodność licencyjna wbudowane

Wady:

- Może być zbyt rozbudowany produkt, jeśli potrzebujesz tylko funkcjonalności SCA

Cennik:

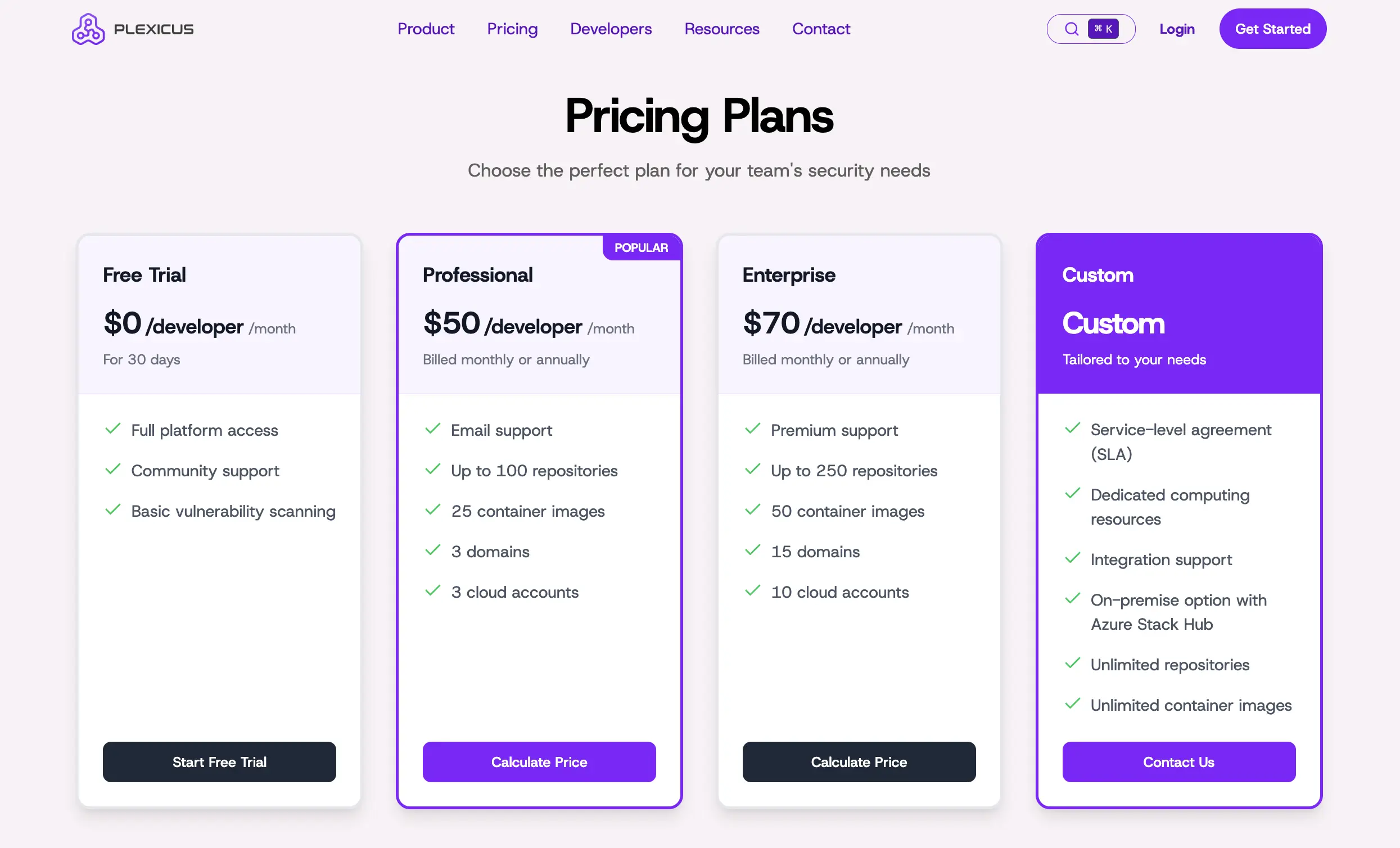

- Darmowa wersja próbna na 30 dni

- $50/miesiąc za dewelopera

- Skontaktuj się z działem sprzedaży w celu uzyskania niestandardowej oferty.

Najlepsze dla: Zespołów, które chcą wyjść poza SCA z jedną platformą bezpieczeństwa.

2. Snyk Open Source

Snyk open-source to narzędzie SCA skoncentrowane na deweloperach, które skanuje zależności, oznacza znane podatności i integruje się z Twoim IDE oraz CI/CD. Jego funkcje SCA są szeroko stosowane w nowoczesnych przepływach pracy DevOps.

Zalety:

- Silne doświadczenie dewelopera

- Świetne integracje (IDE, Git, CI/CD)

- Obejmuje zgodność licencyjną, skanowanie kontenerów i Infra-as-Code (IaC)

- Duża baza danych podatności i aktywne aktualizacje

Wady:

- Może być kosztowne na dużą skalę

- Darmowy plan ma ograniczone funkcje.

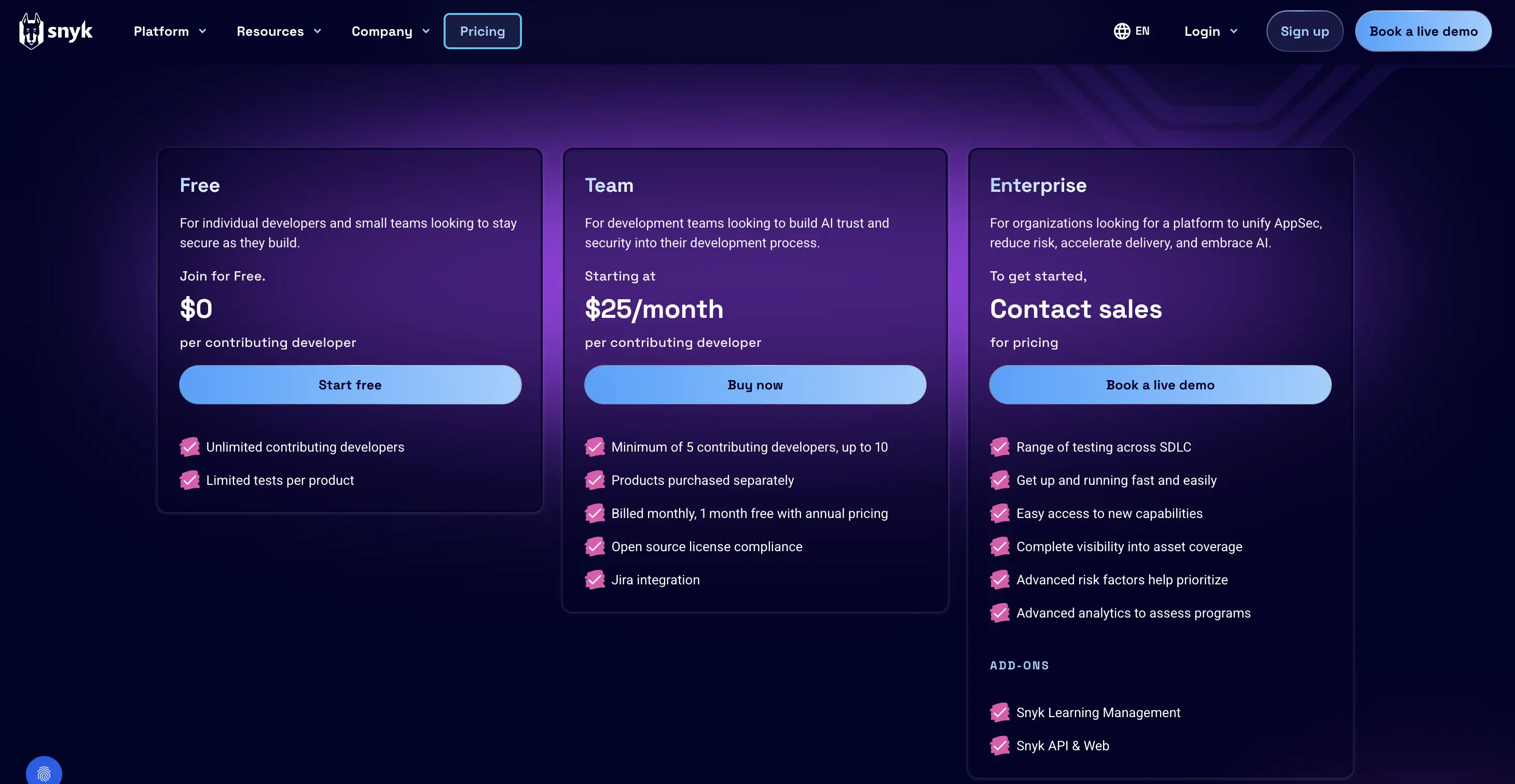

Cennik:

- Darmowy

- Płatny od $25/miesiąc za dewelopera, minimum 5 deweloperów

Najlepsze dla: Zespołów deweloperskich, które chcą szybkiego analizatora kodu + SCA w swoich pipeline’ach.

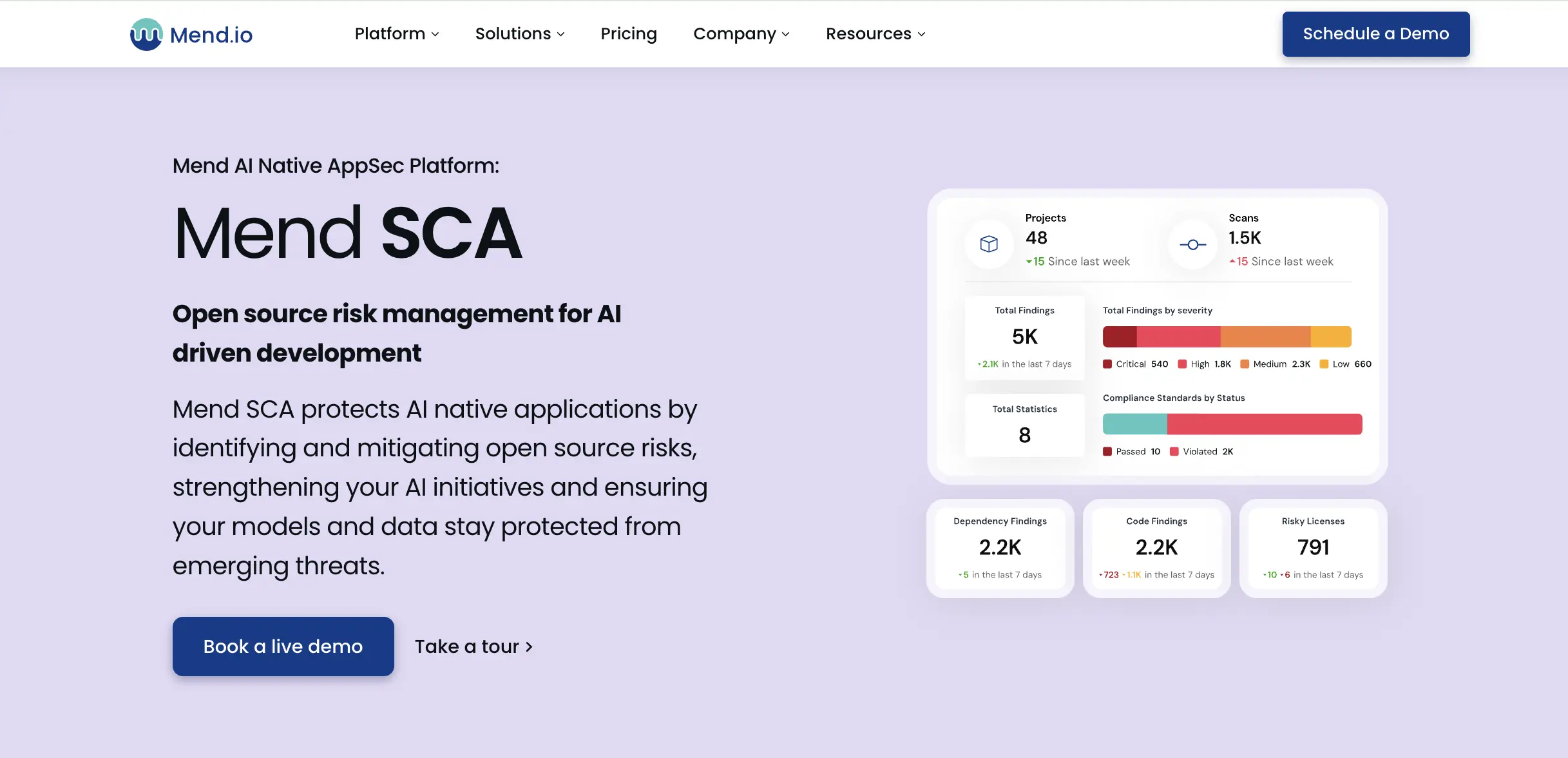

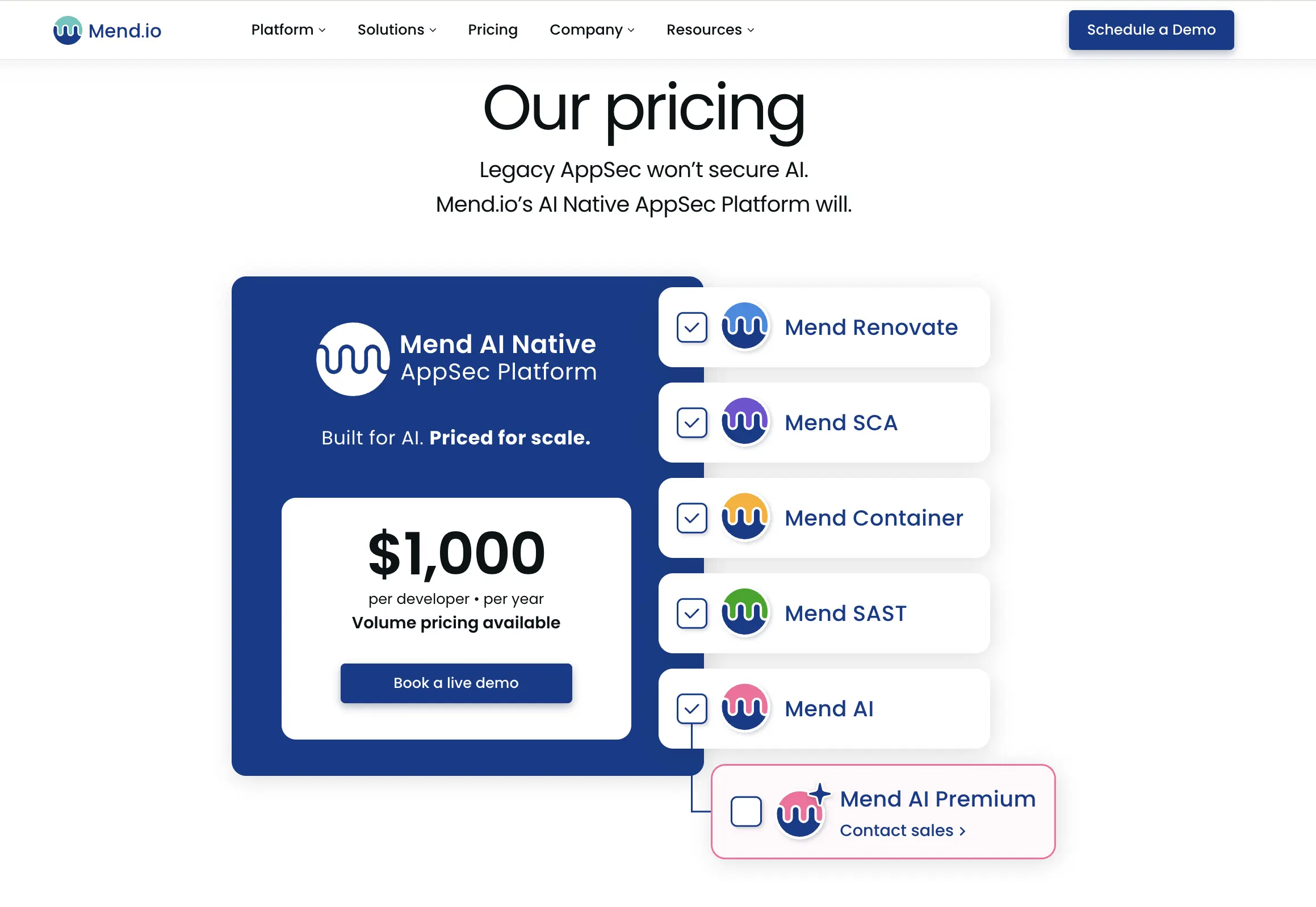

3. Mend (WhiteSource)

Mend (dawniej WhiteSource) specjalizuje się w testowaniu bezpieczeństwa SCA z silnymi funkcjami zgodności. Mend oferuje kompleksowe rozwiązanie SCA z zgodnością licencyjną, wykrywaniem podatności i integracją z narzędziami do naprawy.

Zalety:

- Doskonałe do zgodności licencyjnej

- Automatyczne łatanie i aktualizacje zależności

- Dobre do zastosowań na skalę przedsiębiorstwa

Wady:

- Złożony interfejs użytkownika

- Wysoki koszt dla zespołu skali

Cennik: $1,000/rok na dewelopera

Najlepsze dla: Dużych przedsiębiorstw z wymaganiami dotyczącymi zgodności.

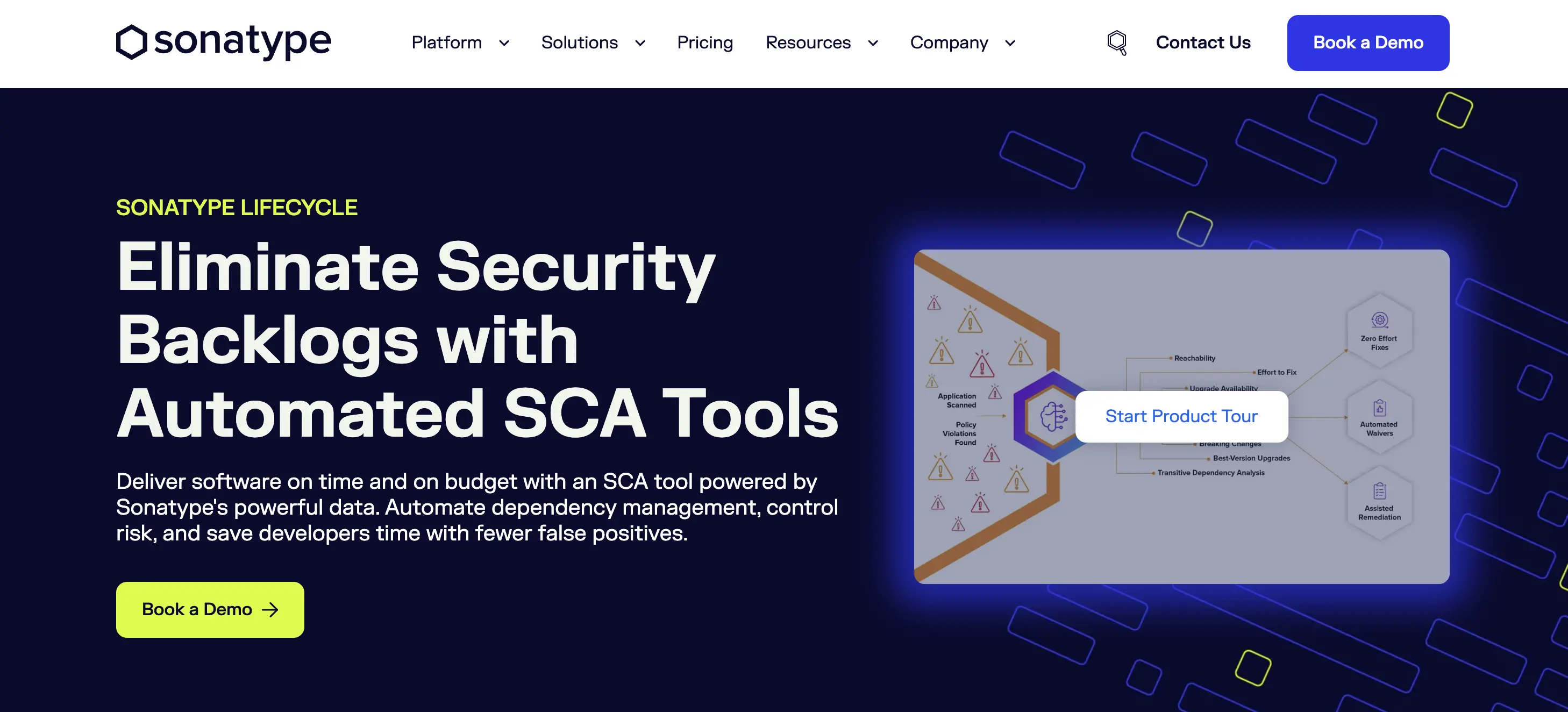

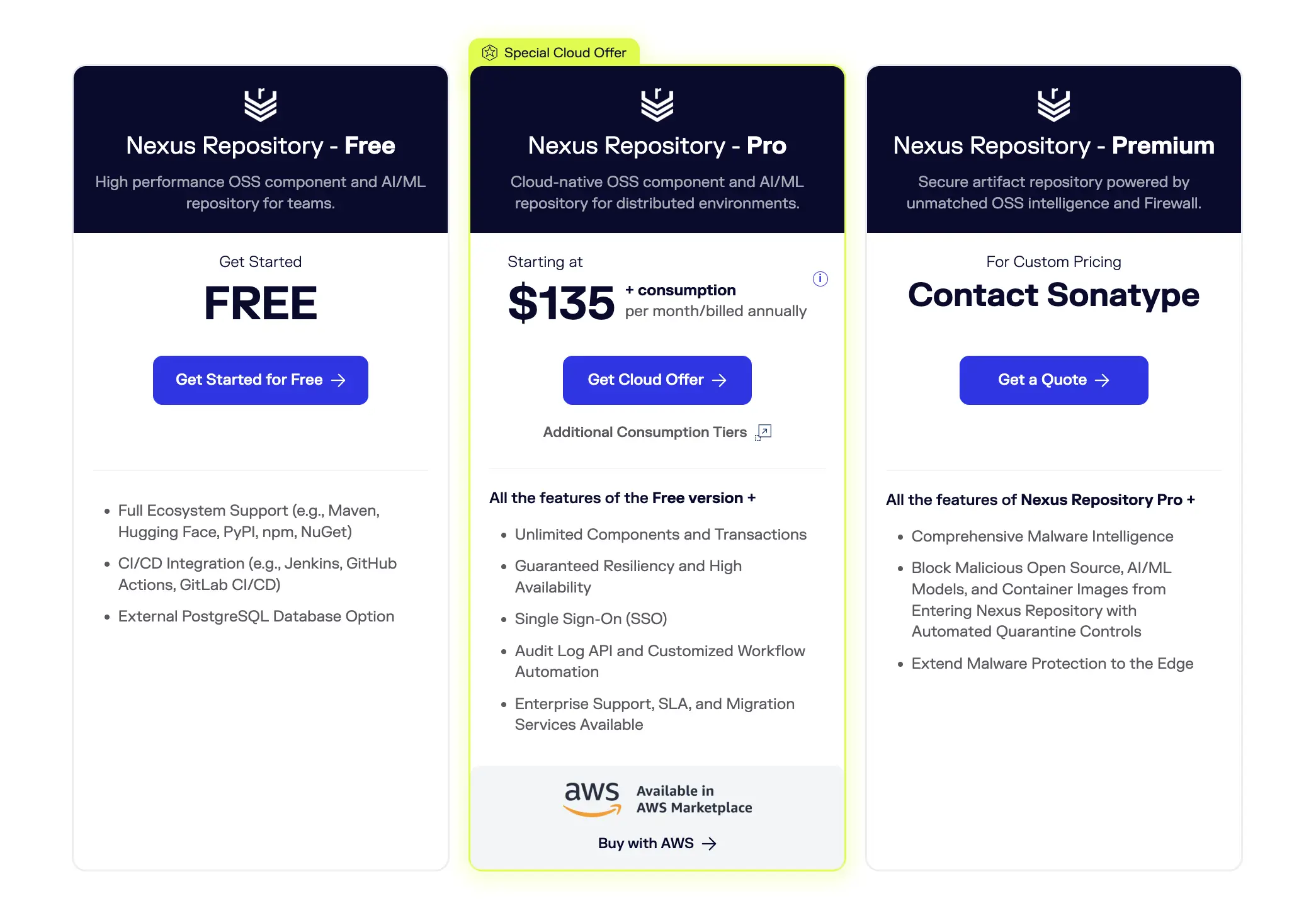

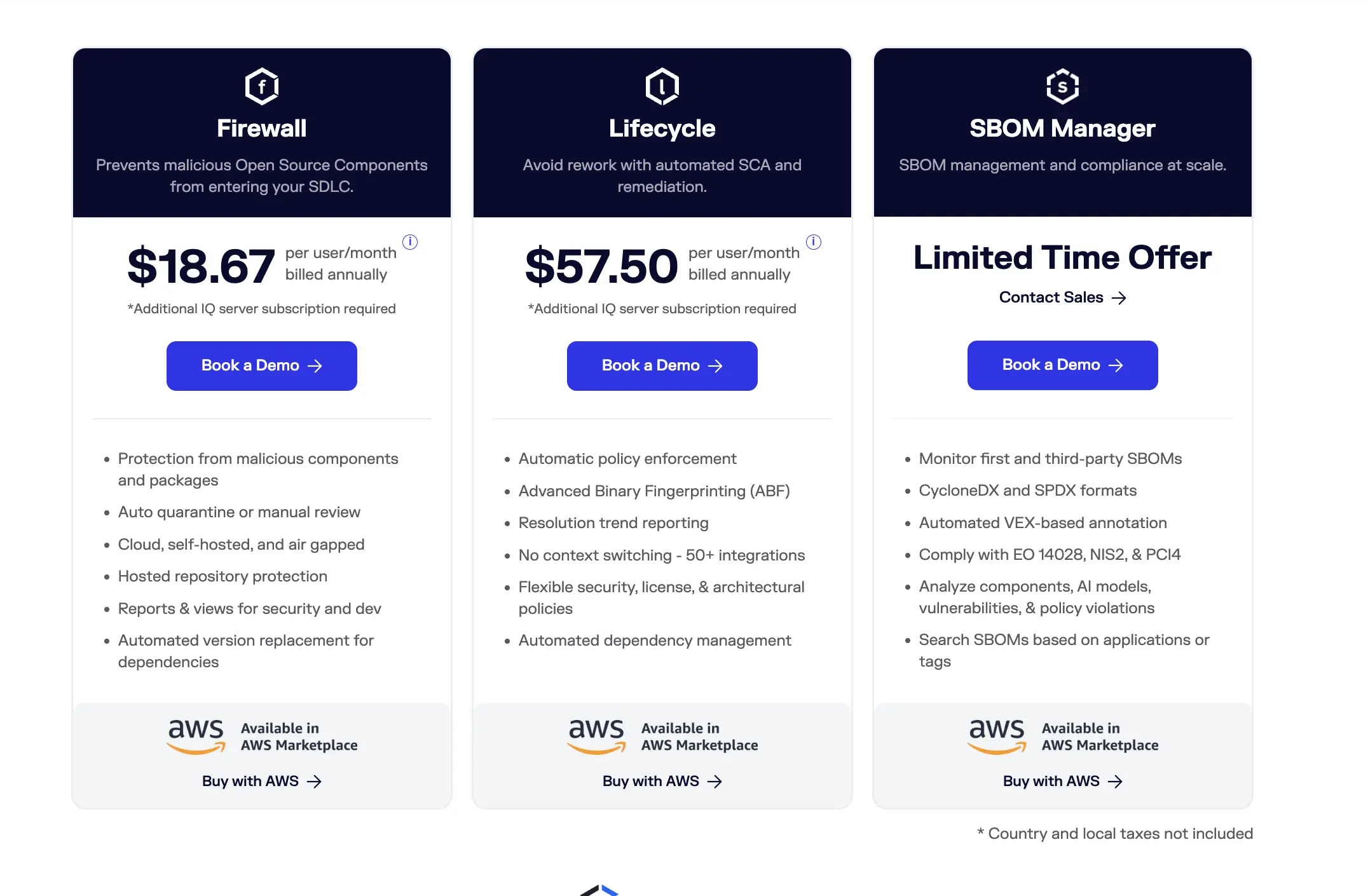

4. Sonatype Nexus Lifecycle

Jedno z narzędzi do analizy składu oprogramowania, które koncentruje się na zarządzaniu łańcuchem dostaw.

Zalety:

- Bogate dane dotyczące bezpieczeństwa i licencji

- Bezproblemowa integracja z Nexus Repository

- Dobre dla dużej organizacji deweloperskiej

Wady:

- Stroma krzywa uczenia się

- Może być przesadą dla małych zespołów.

Cennik:

- Dostępna darmowa wersja dla komponentów Nexus Repository OSS.

- Plan Pro zaczyna się od 135 USD**/miesiąc** dla Nexus Repository Pro (chmura) + opłaty za zużycie.

- SCA + naprawa z Sonatype Lifecycle ~ 57,50 USD**/użytkownik/miesiąc** (rozliczenie roczne).

Najlepsze dla: Organizacje potrzebujące zarówno testowania bezpieczeństwa SCA, jak i zarządzania artefaktami/repozytoriami z silną inteligencją OSS.

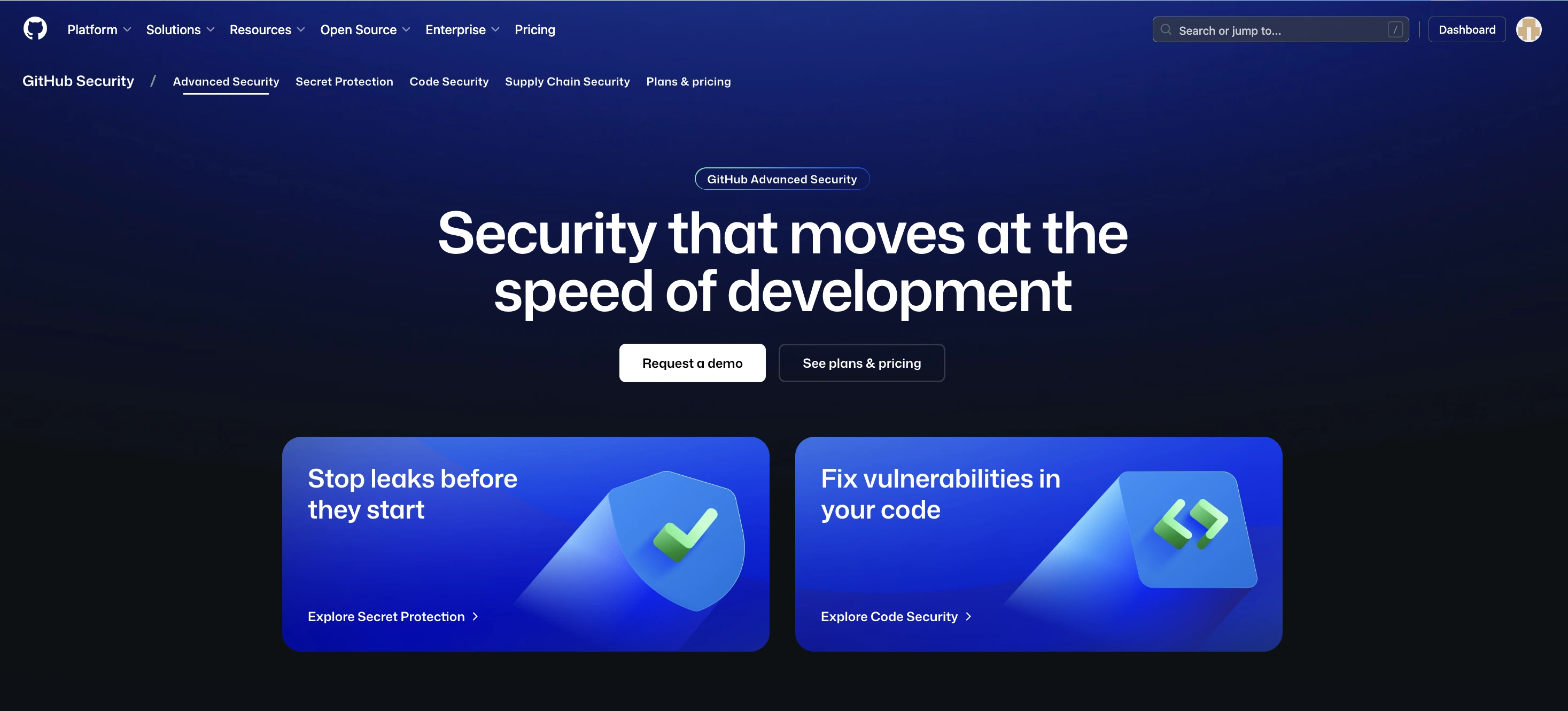

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security to wbudowane narzędzia bezpieczeństwa kodu i zależności GitHub, które obejmują funkcje analizy składu oprogramowania (SCA), takie jak graf zależności, przegląd zależności, ochrona tajemnic i skanowanie kodu.

Zalety:

- Natywna integracja z repozytoriami GitHub i przepływami pracy CI/CD.

- Silne w skanowaniu zależności, sprawdzaniu licencji i alertach za pośrednictwem Dependabot.

- Ochrona tajemnic i bezpieczeństwo kodu są wbudowane jako dodatki.

Wady:

- Cena jest uzależniona od aktywnego commitera; może być kosztowna dla dużych zespołów.

- Niektóre funkcje są dostępne tylko w planach Team lub Enterprise.

- Mniejsza elastyczność poza ekosystemem GitHub.

Cena:

- GitHub Code Security: 30 USD za aktywnego commitera/miesiąc (wymagany Team lub Enterprise).

- GitHub Secret Protection: 19 USD za aktywnego commitera/miesiąc.

Najlepsze dla: Zespołów, które hostują kod na GitHub i chcą zintegrowanego skanowania zależności i tajemnic bez zarządzania oddzielnymi narzędziami SCA.

6. JFrog Xray

JFrog Xray jest jednym z narzędzi SCA, które mogą pomóc w identyfikacji, priorytetyzacji i usuwaniu luk w zabezpieczeniach oraz problemów z zgodnością licencji w oprogramowaniu open source (OSS).

JFrog oferuje podejście skoncentrowane na deweloperach, integrując się z IDE i CLI, aby ułatwić deweloperom bezproblemowe korzystanie z JFrog Xray.

Zalety:

- Silna integracja DevSecOps

- Skanowanie SBOM i licencji

- Potężne w połączeniu z JFrog Artifactory (uniwersalnym menedżerem repozytorium artefaktów)

Wady:

- Najlepsze dla istniejących użytkowników JFrog

- Wyższe koszty dla małych zespołów

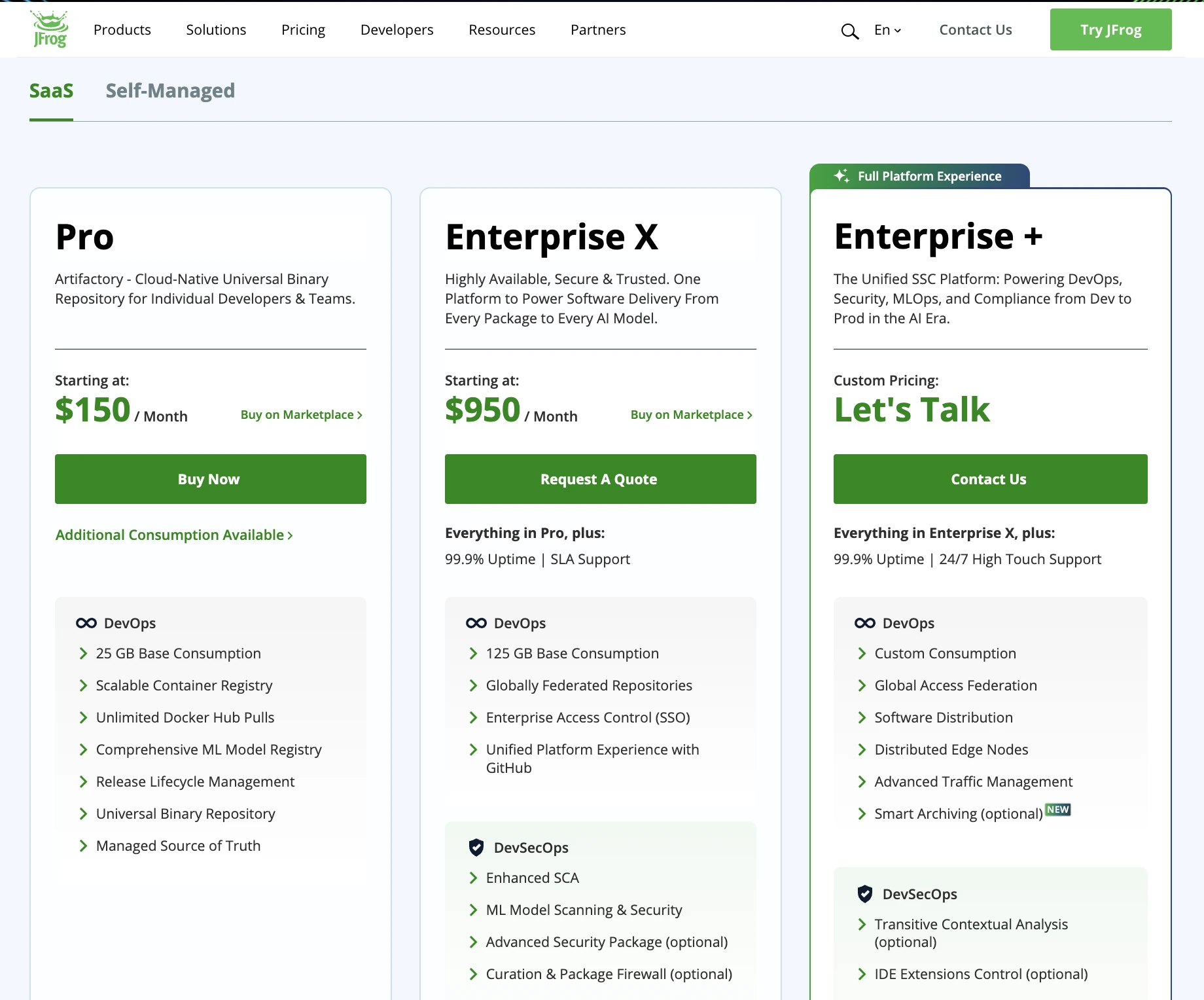

Cennik

JFrog oferuje elastyczne poziomy dla swojej platformy analizy składu oprogramowania (SCA) i zarządzania artefaktami. Oto jak wygląda cennik:

- Pro: 150 USD/miesiąc (chmura), obejmuje podstawowe 25 GB przechowywania / zużycia; dodatkowy koszt za GB.

- Enterprise X: 950 USD/miesiąc, większe podstawowe zużycie (125 GB), wsparcie SLA, wyższa dostępność.

- Pro X (Zarządzane samodzielnie / Skala przedsiębiorstwa): 27 000 USD/rok, przeznaczone dla dużych zespołów lub organizacji potrzebujących pełnej samodzielnie zarządzanej pojemności.

7. Black Duck

Black Duck to narzędzie SCA/bezpieczeństwa z zaawansowaną inteligencją dotyczącą podatności open-source, egzekwowaniem licencji i automatyzacją polityki.

Zalety:

- Rozbudowana baza danych podatności

- Silne funkcje zgodności licencyjnej i zarządzania

- Dobre dla dużych, regulowanych organizacji

Wady:

- Koszt wymaga wyceny od dostawcy.

- Czasami wolniejsze dostosowywanie się do nowych ekosystemów w porównaniu do nowszych narzędzi

Cena:

- Model „Get Pricing”, konieczny kontakt z zespołem sprzedaży.

Najlepsze dla: Przedsiębiorstw potrzebujących dojrzałego, sprawdzonego w boju bezpieczeństwa i zgodności open-source.

Uwaga: Plexicus ASPM integruje się również z Black Duck jako jedno z narzędzi SCA w ekosystemie Plexicus

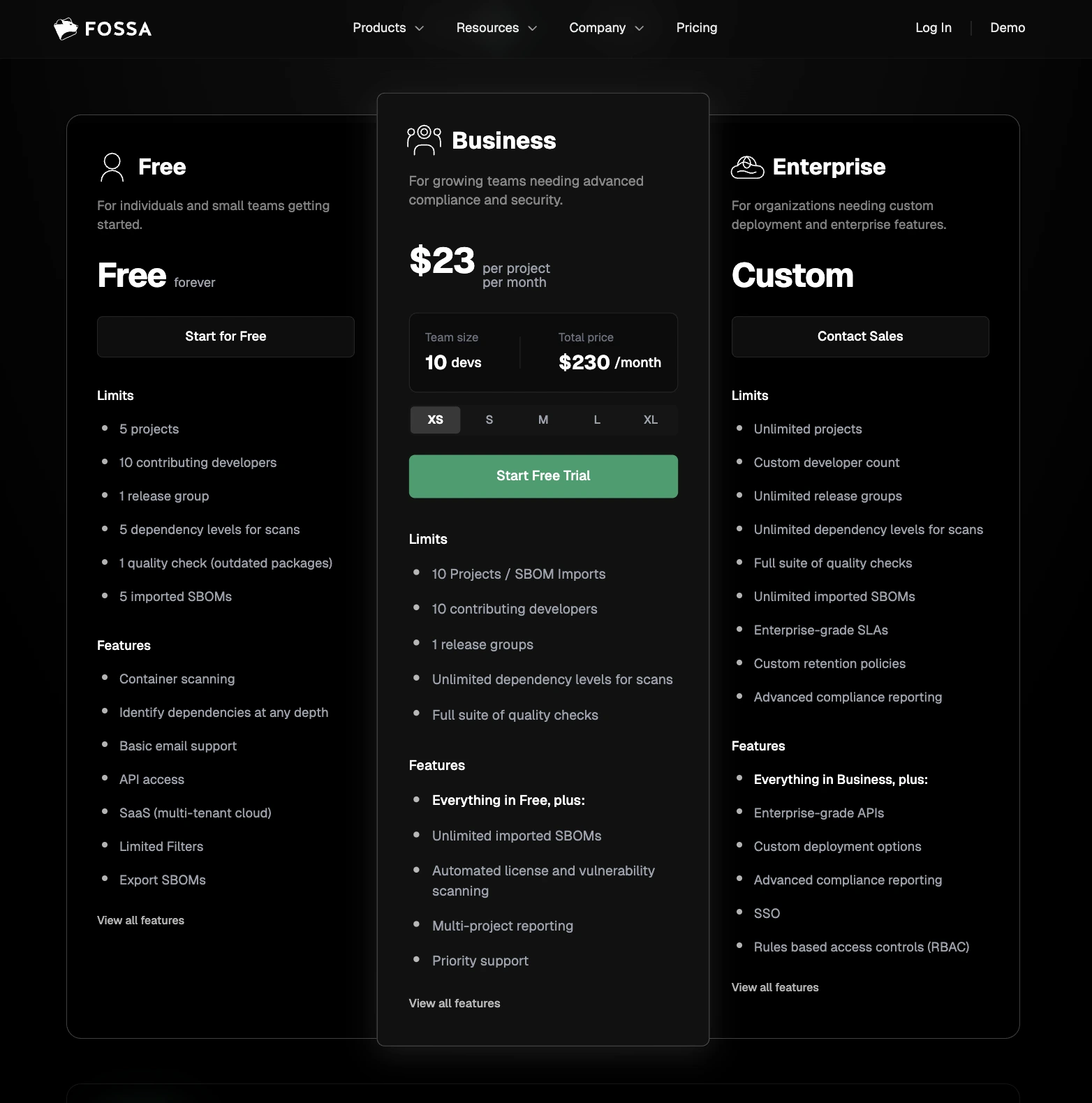

8. Fossa

FOSSA to nowoczesna platforma Analizy Składu Oprogramowania (SCA), która koncentruje się na zgodności licencji open-source, wykrywaniu podatności i zarządzaniu zależnościami. Zapewnia automatyczne generowanie SBOM (Software Bill of Materials), egzekwowanie polityki oraz integracje przyjazne dla deweloperów.

Zalety:

- Dostępny darmowy plan dla osób indywidualnych i małych zespołów

- Silne wsparcie zgodności licencji i SBOM

- Automatyczne skanowanie licencji i podatności w planach Biznes/Enterprise

- Skoncentrowany na deweloperach z dostępem do API i integracjami CI/CD

Wady:

- Darmowy plan ograniczony do 5 projektów i 10 deweloperów

- Zaawansowane funkcje, takie jak raportowanie wieloprojektowe, SSO i RBAC, wymagają planu Enterprise.

- Plan Biznesowy skaluje koszt na projekt, co może być kosztowne dla dużych portfeli.

Cena:

- Darmowy: do 5 projektów i 10 deweloperów

- Biznesowy: 23 USD za projekt/miesiąc (przykład: 230 USD/miesiąc za 10 projektów i 10 deweloperów)

- Enterprise: Cena niestandardowa, obejmuje nieograniczoną liczbę projektów, SSO, RBAC, zaawansowane raportowanie zgodności

Najlepsze dla: Zespołów potrzebujących zgodności z licencjami open-source + automatyzacji SBOM obok skanowania podatności, z opcjami skalowalnymi dla startupów aż po duże przedsiębiorstwa.

9.Veracode SCA

Veracode SCA to narzędzie do analizy składu oprogramowania, które oferuje bezpieczeństwo w Twojej aplikacji poprzez precyzyjne identyfikowanie i reagowanie na zagrożenia związane z open-source, zapewniając bezpieczny i zgodny kod. Veracode SCA skanuje również kod, aby odkryć ukryte i pojawiające się zagrożenia za pomocą własnej bazy danych, w tym podatności, które nie są jeszcze wymienione w National Vulnerability Database (NVD).

Zalety:

- Zunifikowana platforma dla różnych typów testów bezpieczeństwa

- Dojrzałe wsparcie dla przedsiębiorstw, funkcje raportowania i zgodności

Wady:

- Ceny mają tendencję do wysokich.

- Proces wdrażania i integracji może mieć stromy krzywy uczący.

Cena: Nie podana na stronie; należy skontaktować się z zespołem sprzedaży

Najlepsze dla: Organizacji już korzystających z narzędzi AppSec Veracode, chcących scentralizować skanowanie open-source.

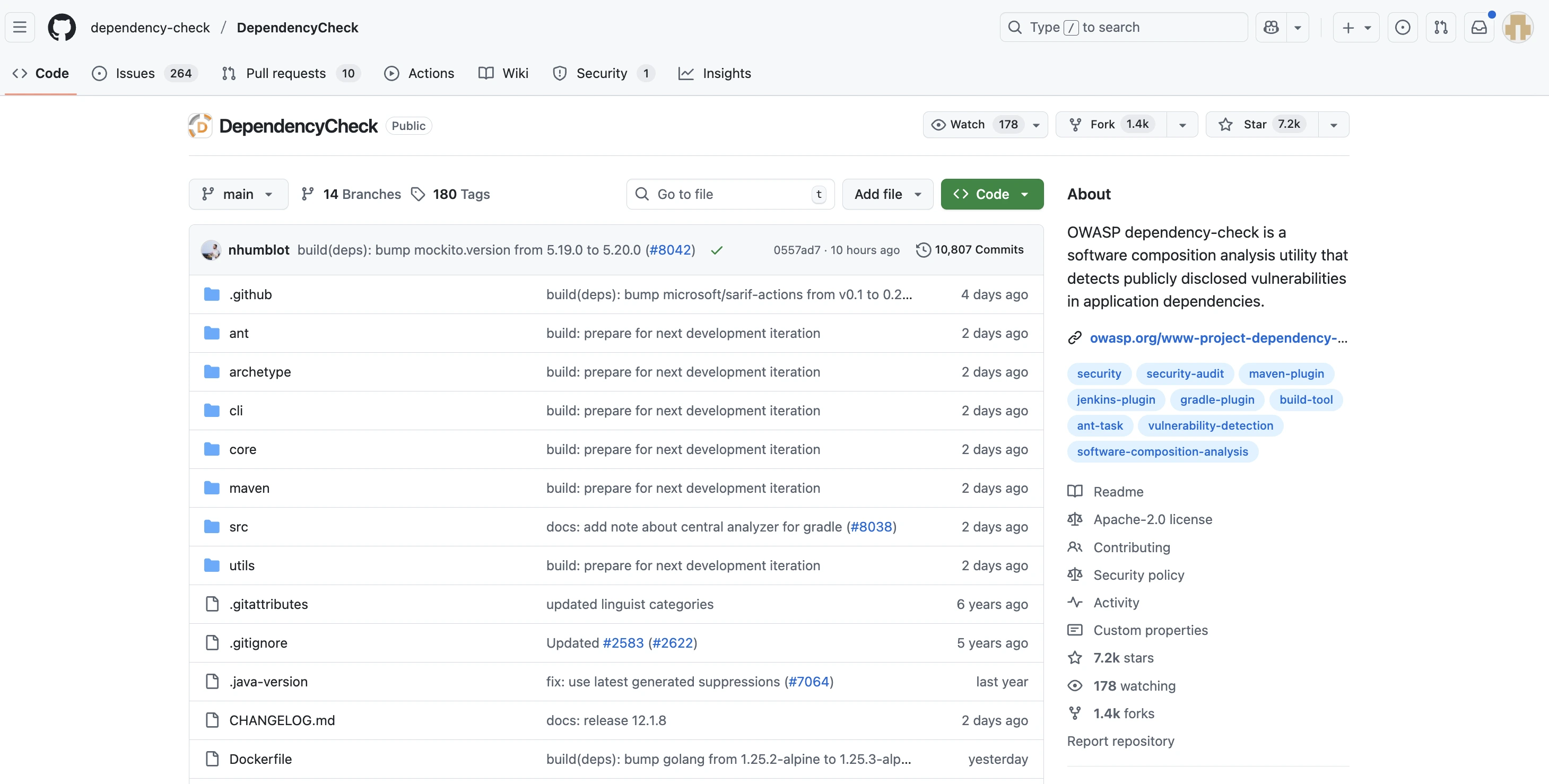

10. OWASP Dependency-Check

OWASP Dependency-Check to narzędzie SCA (Software Composition Analysis) typu open-source, zaprojektowane do wykrywania publicznie ujawnionych podatności w zależnościach projektu.

Działa poprzez identyfikację identyfikatorów Common Platform Enumeration (CPE) dla bibliotek, dopasowując je do znanych wpisów CVE i integrując się z wieloma narzędziami budowy (Maven, Gradle, Jenkins, itp.).

Zalety:

- Całkowicie darmowe i open-source, na licencji Apache 2.

- Szerokie wsparcie integracji (wiersz poleceń, serwery CI, wtyczki budowy: Maven, Gradle, Jenkins, itp.).

- Regularne aktualizacje poprzez NVD (National Vulnerability Database) i inne źródła danych.

- Dobrze działa dla deweloperów chcących wcześnie wykrywać znane podatności w zależnościach.

Wady:

- Ograniczone do wykrywania znanych podatności (opartych na CVE)

- Nie może znaleźć niestandardowych problemów z bezpieczeństwem ani błędów logiki biznesowej.

- Raportowanie i pulpity są bardziej podstawowe w porównaniu do komercyjnych narzędzi SCA; brakuje im wbudowanych wskazówek dotyczących naprawy.

- Może wymagać dostrojenia: duże drzewa zależności mogą zająć czas, a okazjonalne fałszywe alarmy lub brakujące mapowania CPE mogą się pojawić.

Cena:

- Darmowe (bez kosztów).

Najlepsze dla:

- Projekty open-source, małe zespoły lub każdy, kto potrzebuje skanera podatności zależności bez kosztów.

- Zespół w początkowej fazie, który musi wychwycić znane problemy w zależnościach przed przejściem do płatnych/komercyjnych narzędzi SCA.

Zmniejsz ryzyko bezpieczeństwa w swojej aplikacji dzięki Plexicus Application Security Platform (ASPM)

Wybór odpowiedniego narzędzia SCA lub SAST to tylko połowa sukcesu. Większość organizacji dzisiaj zmaga się z rozprzestrzenieniem narzędzi, uruchamiając oddzielne skanery dla SCA, SAST, DAST, wykrywania sekretów i błędnych konfiguracji chmury. Często prowadzi to do zduplikowanych alertów, raportów w silosach i zespołów bezpieczeństwa tonących w hałasie.

To właśnie tam Plexicus ASPM wchodzi do gry. W przeciwieństwie do narzędzi SCA jako rozwiązania punktowego, Plexicus łączy SCA, SAST, DAST, wykrywanie tajemnic i błędne konfiguracje chmury w jeden przepływ pracy.

Co wyróżnia Plexicus:

- Zunifikowane Zarządzanie Postawą Bezpieczeństwa → Zamiast żonglować wieloma narzędziami, otrzymujesz jeden pulpit nawigacyjny dla całego bezpieczeństwa aplikacji.

- Remediacja Wspomagana AI → Plexicus nie tylko informuje o problemach; oferuje zautomatyzowane poprawki dla luk, oszczędzając programistom godziny ręcznej pracy.

- Skalowalność Wraz z Twoim Rozwojem → Niezależnie od tego, czy jesteś startupem na wczesnym etapie, czy globalnym przedsiębiorstwem, Plexicus dostosowuje się do Twojej bazy kodu i wymagań zgodności.

- Zaufany przez Organizacje → Plexicus już pomaga firmom zabezpieczać aplikacje w środowiskach produkcyjnych, zmniejszając ryzyko i przyspieszając czas wydania.

Jeśli oceniasz narzędzia SCA lub SAST w 2025 roku, warto rozważyć, czy samodzielny skaner jest wystarczający, czy potrzebujesz platformy, która konsoliduje wszystko w jeden inteligentny przepływ pracy.

Z Plexicus ASPM nie tylko zaznaczasz pole zgodności. Wyprzedzasz zagrożenia, szybciej dostarczasz i uwalniasz swój zespół od długu bezpieczeństwa. Zacznij zabezpieczać swoją aplikację już dziś dzięki darmowemu planowi Plexicus.