15 DevSecOps-trends om uw bedrijf te beveiligen

Ontdek 15 essentiële DevSecOps-trends om uw bedrijf in Europa te beschermen. Leer over AI in beveiliging, Zero Trust, cloud-native strategieën en hoe te voldoen aan GDPR en NIS2.

Je hebt maanden besteed aan het perfectioneren van je zakelijke app die je industrie zou kunnen revolutioneren. De lanceringsdag arriveert, de gebruikersadoptie overtreft de verwachtingen, en alles lijkt perfect. Dan word je wakker en zie je de naam van je bedrijf trending, niet vanwege innovatie, maar vanwege een catastrofale beveiligingsinbreuk die de krantenkoppen haalt.

Samenvatting

Dit artikel verkent de top 15 DevSecOps-trends die de zakelijke beveiliging in Europa transformeren. Van AI-gestuurde dreigingsdetectie en proactieve ontwikkelingspraktijken tot moderne architecturen en samenwerkingsstrategieën, ontdek hoe je veerkrachtige en veilige systemen voor de toekomst kunt bouwen, terwijl je voldoet aan de GDPR en NIS2.

Die nachtmerrie werd werkelijkheid voor te veel organisaties in heel Europa. In 2022 werd de Deense windenergie gigant Vestas gedwongen zijn IT-systemen uit te schakelen na een cyberaanval die zijn gegevens compromitteerde. Het incident had niet alleen een financiële kost, maar onthulde ook kritieke kwetsbaarheden in de Europese toeleveringsketen van hernieuwbare energie.

Het was geen geïsoleerd geval. Ireland’s Health Service Executive (HSE) stond voor de verwoestende taak om zijn volledige IT-netwerk opnieuw op te bouwen na een ransomware-aanval die de gezondheidszorgdiensten in het hele land verlamde, met herstelkosten geschat op meer dan €600 miljoen. Ondertussen verstoorde de aanval op het Britse International Distributions Services (Royal Mail) wekenlang internationale leveringen.

Hier is wat deze inbreuken gemeen hebben: Elke organisatie had waarschijnlijk beveiligingsmaatregelen getroffen: firewalls, scanners, compliance-vakjes. Toch haalden ze de krantenkoppen om alle verkeerde redenen.

De waarheid? Traditionele en semi-geautomatiseerde DevSecOps-benaderingen die vijf jaar geleden werkten, creëren nu juist de kwetsbaarheden die ze moeten voorkomen. Uw beveiligingstools kunnen duizenden waarschuwingen genereren terwijl ze de bedreigingen missen die ertoe doen. Uw ontwikkelingsteams kunnen kiezen tussen snel leveren of veilig leveren, zonder te beseffen dat ze beide kunnen bereiken.

Als een technisch onderlegde ondernemer zijn deze koppen uw wake-up call. Volgens een enquête zal de wereldwijde DevSecOps-marktomvang naar verwachting groeien van €3,4 miljard in 2023 tot €16,8 miljard in 2032, met een CAGR van 19,3%. En nieuwe technologieën veranderen altijd de trends.

Daarom gaan we in deze blog vijftien transformerende DevSecOps-trends onthullen die u moet kennen om van de lijst met inbreuken af te blijven. Klaar om beveiliging van uw grootste aansprakelijkheid naar uw concurrentievoordeel te veranderen? Laten we erin duiken.

Belangrijkste punten

- Continue Integratie: Beveiliging moet verschuiven van een laatste controlepunt naar een geïntegreerd onderdeel van de gehele softwareontwikkelingscyclus.

- Proactief Beheer: Vroege kwetsbaarheidsdetectie tijdens ontwikkeling voorkomt kostbare herschrijvingen van code en noodreparaties.

- Regelgevingsnaleving: Regelgevingen zoals GDPR en de NIS2 Richtlijn vereisen consistente, controleerbare beveiligingsconfiguraties.

- Dynamische Beoordeling: Risicobeoordeling moet een continu en dynamisch proces zijn, geen periodieke handmatige oefening.

- Geïntegreerde Werkstromen: Integratie met bestaande ontwikkelingshulpmiddelen en werkstromen is essentieel voor de acceptatie van beveiliging door teams.

1. AI-Gedreven Beveiligingsautomatisering

Traditionele handmatige beveiligingsreviews zijn een knelpunt in moderne ontwikkelingscycli. Beveiligingsteams hebben moeite om het tempo van snelle implementatieschema’s bij te houden, waardoor kwetsbaarheden vaak pas worden ontdekt nadat ze in productie zijn gekomen. Deze reactieve benadering laat organisaties blootgesteld.

AI-gedreven beveiligingsautomatisering transformeert dit paradigma. Machine learning-algoritmen analyseren continu code-commits en runtime-gedragingen om potentiële beveiligingsrisico’s in realtime te identificeren.

- 24/7 geautomatiseerde dreigingsdetectie zonder menselijke tussenkomst.

- Snellere time-to-market met beveiliging ingebouwd in IDE’s en CI/CD-pijplijnen.

- Verminderde operationele kosten door intelligente prioritering van waarschuwingen.

- Proactief kwetsbaarheidsbeheer vóór productie-implementatie.

De zakelijke impact is tweeledig: de ontwikkelsnelheid neemt toe en de beveiliging wordt versterkt.

2. Autonome Remediëring

De traditionele cyclus van kwetsbaarheidsrespons creëert gevaarlijke blootstellingsvensters die miljoenen kunnen kosten. Wanneer een probleem wordt ontdekt, worden organisaties geconfronteerd met een cascade van vertragingen door handmatige processen die dagen of weken kunnen duren.

Autonome remediëringssystemen elimineren deze hiaten. Deze intelligente platforms identificeren niet alleen kwetsbaarheden, maar herconfigureren ook automatisch beveiligingscontroles zonder menselijke tussenkomst. Ze worden vaak geïntegreerd in Application Security Posture Management (ASPM) platforms voor gecentraliseerde zichtbaarheid en orkestratie.

- Mean Time to Remediation (MTTR) gereduceerd van uren naar seconden.

- Eliminatie van menselijke fouten in kritieke beveiligingsreacties.

- 24/7 bescherming zonder extra personeelskosten.

De bedrijfswaarde strekt zich uit voorbij risicoreductie. Bedrijven kunnen de bedrijfscontinuïteit handhaven zonder de operationele overhead van incidentbeheer.

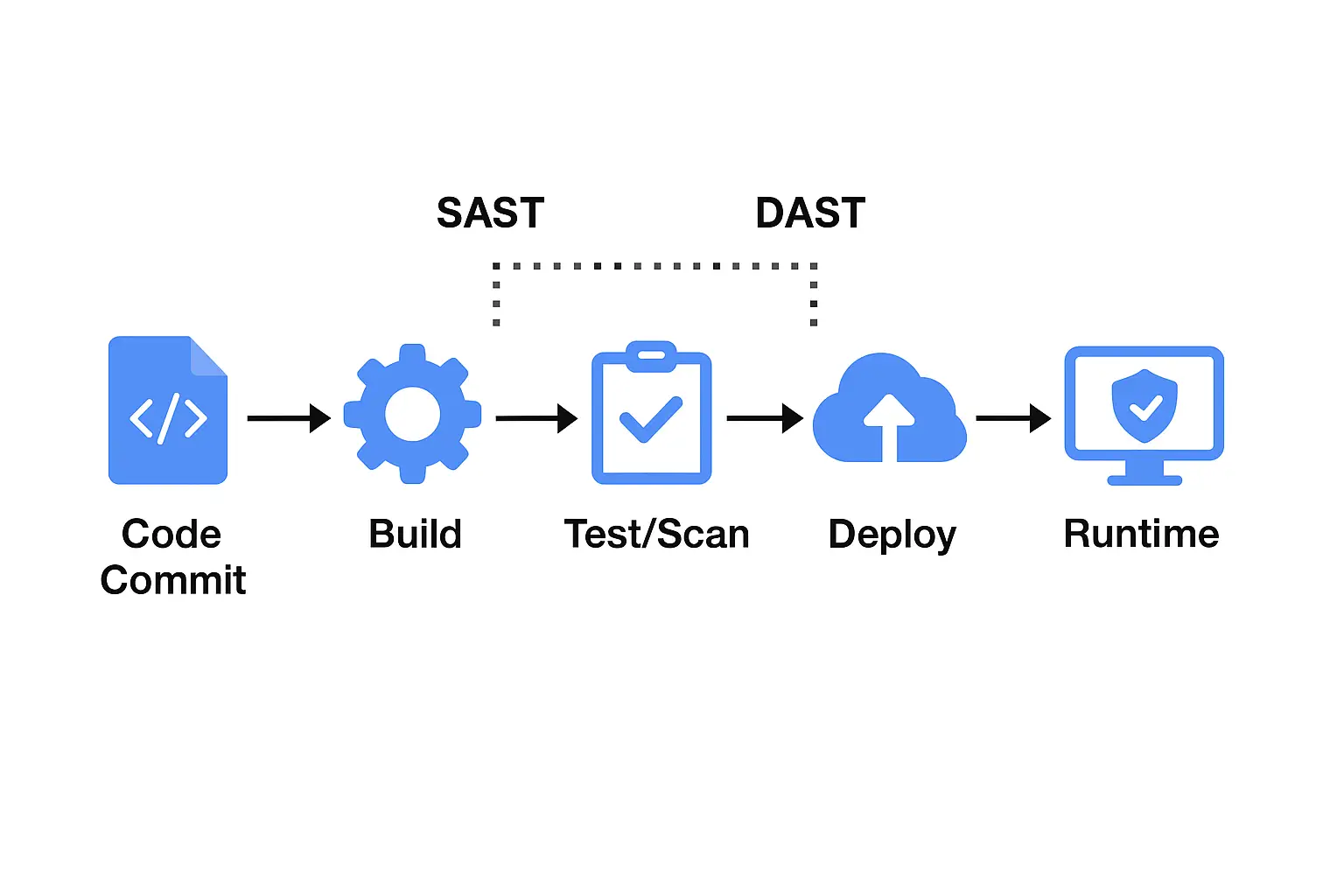

3. Shift-Left Security

Kwetsbaarheidsbeoordeling is niet langer een laatste controlepunt. De “Shift-Left” filosofie integreert beveiligingstesten direct in de ontwikkelworkflow vanaf de eerste codeerfase. Ontwikkelaars ontvangen directe feedback over beveiligingsproblemen via IDE-plugins, geautomatiseerde code-analyse en continue scanning in CI/CD-pijplijnen. Europese techleiders zoals Spotify, bekend om hun agile cultuur en duizenden dagelijkse implementaties, passen vergelijkbare principes toe om hun enorme wereldwijde streaminginfrastructuur te beveiligen.

4. Zero Trust Architectures

Traditionele perimeter-gebaseerde beveiligingsmodellen werken op de foutieve veronderstelling dat bedreigingen alleen buiten het netwerk bestaan. Zodra een gebruiker of apparaat voorbij de firewall authenticeert, krijgen ze brede toegang tot interne systemen.

Een Zero Trust-architectuur elimineert impliciet vertrouwen door voortdurende verificatie te vereisen voor elke gebruiker, apparaat en applicatie die probeert toegang te krijgen tot bronnen. Elke toegangsaanvraag wordt in real-time geauthenticeerd. De Duitse industriële gigant Siemens is een voorstander van het implementeren van Zero Trust-principes om zijn uitgebreide netwerk van Operationele Technologie (OT) en IT-infrastructuur te beveiligen.

Traditionele Perimeterbeveiliging vs. Zero Trust-beveiliging

5. Cloud-Native Beveiliging

De migratie naar cloudinfrastructuur heeft traditionele beveiligingstools overbodig gemaakt, aangezien ze de dynamische aard van cloudbronnen niet aankunnen. Cloud-native beveiliging oplossingen zijn specifiek ontworpen voor deze nieuwe paradigma’s.

Deze platforms, bekend als Cloud-Native Application Protection Platforms (CNAPPs), verenigen Cloud Security Posture Management (CSPM), Cloud Workload Protection (CWP), en Infrastructure as Code (IaC) beveiliging in één oplossing. De Deutsche Börse Group maakte gebruik van cloud-native beveiligingsprincipes tijdens haar migratie naar Google Cloud om de bescherming van financiële marktgegevens te waarborgen.

6. DevSecOps als een Dienst (DaaS)

Het opbouwen van een intern DevSecOps-team vereist een aanzienlijke investering in talent en tools, wat veel Europese MKB’s zich niet kunnen veroorloven.

DevSecOps als een Dienst (DaaS) verwijdert deze barrières door beveiliging van ondernemingsniveau op abonnementsbasis aan te bieden. DaaS-platforms bieden beveiligingsintegratie, geautomatiseerde code-scanning en dreigingsdetectie, allemaal via een beheerde cloudinfrastructuur. Dit stelt uw bedrijf in staat om operationele kosten te optimaliseren en toegang te krijgen tot gespecialiseerde beveiligingskennis zonder een volledig team in te huren.

7. GitOps & Beveiliging als Code

Traditioneel vertrouwt beveiligingsbeheer op handmatige configuratiewijzigingen en ad-hoc beleidsupdates, wat leidt tot inconsistenties en een gebrek aan zichtbaarheid.

GitOps transformeert dit door beveiligingsbeleid, configuraties en infrastructuur als code te behandelen, opgeslagen in versiebeheer repositories zoals Git. Dit is cruciaal in Europa voor het aantonen van naleving van regelgeving zoals GDPR en de NIS2-richtlijn.

- Volledige audit trails voor alle configuratiewijzigingen.

- Directe rollback-mogelijkheden wanneer problemen worden gedetecteerd.

- Geautomatiseerde beleidsafdwinging in alle omgevingen.

- Samenwerkende beveiligingsbeoordelingen via standaard Git-workflows.

8. Infrastructure as Code (IaC) Beveiliging

Infrastructure as Code (IaC) automatiseert infrastructuurvoorziening, maar zonder controles kan het misconfiguraties snel verspreiden. IaC Beveiliging integreert beveiligingsbeleid direct in deze geautomatiseerde workflows. Beveiligingsregels en nalevingsvereisten worden gecodificeerd en consequent toegepast op alle uitgerolde resources.

9. Cross-Team Security Collaboration

Traditionele modellen creëren organisatorische silo’s: ontwikkelingsteams zien beveiliging als een obstakel, en beveiligingsteams hebben geen zicht op ontwikkelingsprioriteiten.

Cross-team beveiligingssamenwerking breekt deze silo’s af met verenigde communicatiekanalen en gezamenlijke incidentrespons. Beveiliging wordt een gedeelde verantwoordelijkheid, wat de incidentrespons versnelt, de uitvaltijd vermindert en de levering van nieuwe functies verbetert.

10. Continue Bedreigingsmodellering

Traditionele bedreigingsmodellering is een handmatige, eenmalige oefening, vaak te laat uitgevoerd. Continue bedreigingsmodellering transformeert deze reactieve benadering door het direct te integreren in CI/CD-pijplijnen.

Elke codecommit of infrastructuurwijziging triggert een geautomatiseerde dreigingsbeoordeling. Dit identificeert potentiële aanvalsvectoren voordat ze in productie komen. Grote Europese banken zoals BNP Paribas hebben zwaar geïnvesteerd in geautomatiseerde platforms om hun applicaties en infrastructuur op schaal te beveiligen.

11. API Beveiliging

API’s zijn de ruggengraat van moderne digitale ecosystemen, die applicaties, diensten en data verbinden. Ze worden echter vaak de zwakste schakel.

Geautomatiseerde API-beveiliging integreert scantools direct in CI/CD-pijplijnen om API-specificaties te analyseren op kwetsbaarheden voordat ze in productie komen. Dit is vooral cruciaal in de context van Europees Open Banking, gedreven door de PSD2-richtlijn.

12. Verbeterde Open-Source Beveiliging

Moderne applicaties zijn sterk afhankelijk van open-source componenten, en elke afhankelijkheid is een potentieel toegangspunt voor kwetsbaarheden. De Log4j-kwetsbaarheid, die duizenden Europese bedrijven trof, toonde aan hoe verwoestend een fout in de softwareleveringsketen kan zijn.

Geautomatiseerde Software Composition Analysis (SCA) tools scannen continu codebases, identificeren kwetsbare afhankelijkheden op het moment dat ze worden geïntroduceerd en bieden aanbevelingen voor herstel.

13. Chaos Engineering voor Veiligheidsweerbaarheid

Traditionele beveiligingstests bootsen zelden echte aanvalsomstandigheden na. Chaos Engineering voor beveiliging introduceert opzettelijk gecontroleerde beveiligingsfouten in productie-achtige omgevingen om de weerbaarheid van systemen te testen.

Deze simulaties omvatten netwerkinbreuken en systeemcompromissen die werkelijke aanvalspatronen nabootsen. Europese e-commercebedrijven zoals Zalando gebruiken deze technieken om ervoor te zorgen dat hun platforms onverwachte storingen en kwaadaardige aanvallen kunnen weerstaan zonder klanten te beïnvloeden.

14. Integratie van Edge en IoT-beveiliging

De opkomst van edge computing en IoT-apparaten creëert gedistribueerde aanvalsvlakken die traditionele gecentraliseerde beveiligingsmodellen niet adequaat kunnen beschermen. Dit is vooral relevant voor de industriële (Industrie 4.0) en automotive (verbonden auto’s) sectoren in Europa.

Integratie van Edge en IoT-beveiliging breidt DevSecOps-principes direct uit naar apparaten, inclusief geautomatiseerde beleidsafdwinging, continue monitoring en veilige over-the-air update mechanismen.

15. Veilige Ontwikkelaarservaring (DevEx)

Traditionele beveiligingstools veroorzaken vaak wrijving en vertragen ontwikkelaars. Veilige Ontwikkelaarservaring (DevEx) geeft prioriteit aan naadloze beveiligingsintegratie binnen bestaande workflows.

Het biedt contextuele beveiligingsrichtlijnen direct binnen IDE’s en automatiseert controles, waardoor de noodzaak voor contextwisseling wordt geëlimineerd. Het resultaat is een verbeterde beveiligingshouding die wordt bereikt door ontwikkelaarsvriendelijke tooling, niet ondanks deze.

Conclusie

Van AI-gedreven automatisering en autonome remediëring tot cloud-native beveiliging, de toekomst van DevSecOps draait om het naadloos integreren van beveiliging in elke fase van softwareontwikkeling. Met de nieuwste trends kunt u silo’s afbreken, dreigingsdetectie automatiseren en bedrijfsrisico’s verminderen, vooral in een multi-cloud wereld.

Bij Plexicus begrijpen we dat het adopteren van deze geavanceerde DevSecOps-praktijken uitdagend kan zijn zonder de juiste expertise en ondersteuning. Als specialistisch DevSecOps-adviesbureau volgen we de nieuwste beveiligingsprotocollen en nalevingsrichtlijnen om de beste oplossing voor uw bedrijf te garanderen. Ons team van ervaren softwareontwikkelings- en beveiligingsprofessionals werkt samen met u om veilige softwareleveringspijplijnen te ontwerpen, implementeren en optimaliseren die zijn afgestemd op uw unieke zakelijke behoeften.

Neem vandaag nog contact op met Plexicus en laat ons u helpen om baanbrekende DevSecOps-trends te benutten om innovatie met vertrouwen te stimuleren.