2025年のベストSCAツール | ソフトウェア構成分析

2025年における依存関係のスキャン、脆弱性の管理、アプリセキュリティの強化に最適なSCAツールを発見しましょう。

2025年のベストSCAツール: 依存関係をスキャンし、ソフトウェアサプライチェーンを保護する

アプリケーションを保護するためにSCAツールが必要ですか?

現代のアプリケーションは、サードパーティやオープンソースのライブラリに大きく依存しています。これにより開発が迅速化されますが、攻撃のリスクも増加します。各依存関係は、未修正のセキュリティ欠陥、リスクのあるライセンス、または古いパッケージなどの問題を引き起こす可能性があります。ソフトウェア構成分析(SCA)ツールは、これらの問題に対処するのに役立ちます。

ソフトウェア構成分析(SCA)は、サイバーセキュリティにおいて、脆弱な依存関係(セキュリティ問題を抱える外部ソフトウェアコンポーネント)を特定し、ライセンス使用を監視し、SBOM(ソフトウェア部品表、アプリケーション内のすべてのソフトウェアコンポーネントを一覧化したもの)を生成するのに役立ちます。適切なSCAセキュリティツールを使用することで、攻撃者が悪用する前に依存関係の脆弱性を早期に検出できます。これらのツールは、問題のあるライセンスによる法的リスクを最小限に抑えるのにも役立ちます。

なぜ私たちの話を聞くべきなのか?

Plexicusでは、あらゆる規模の組織がアプリケーションセキュリティを強化するのを支援しています。当社のプラットフォームは、SAST、SCA、DAST、秘密スキャン、クラウドセキュリティを一つのソリューションにまとめています。企業がアプリケーションを安全にするためのあらゆる段階をサポートします。

「クラウドセキュリティのパイオニアとして、Plexicusが脆弱性の修正分野で非常に革新的であることを発見しました。彼らがProwlerをコネクタの一つとして統合した事実は、最高のオープンソースツールを活用しながら、AIを活用した修正能力を通じて大きな価値を付加するという彼らのコミットメントを示しています。」

ホセ・フェルナンド・ドミンゲス

CISO, Ironchip

2025年のベストSCAツールのクイック比較

| プラットフォーム | コア機能 / 強み | 統合 | 価格 | 最適な用途 | 欠点 / 制限 |

|---|---|---|---|---|---|

| Plexicus ASPM | 統合ASPM: SCA、SAST、DAST、秘密、IaC、クラウドスキャン;AI修復;SBOM | GitHub、GitLab、Bitbucket、CI/CD | 無料トライアル;$50/月/開発者;カスタム | すべてのセキュリティ体制を必要とするチーム | SCAだけでは過剰かもしれない |

| Snyk Open Source | 開発者優先;高速SCAスキャン;コード+コンテナ+IaC+ライセンス;アクティブな更新 | IDE、Git、CI/CD | 無料;有料は$25/月/開発者から | パイプラインでコード/SCAを必要とする開発チーム | スケールすると高価になる可能性 |

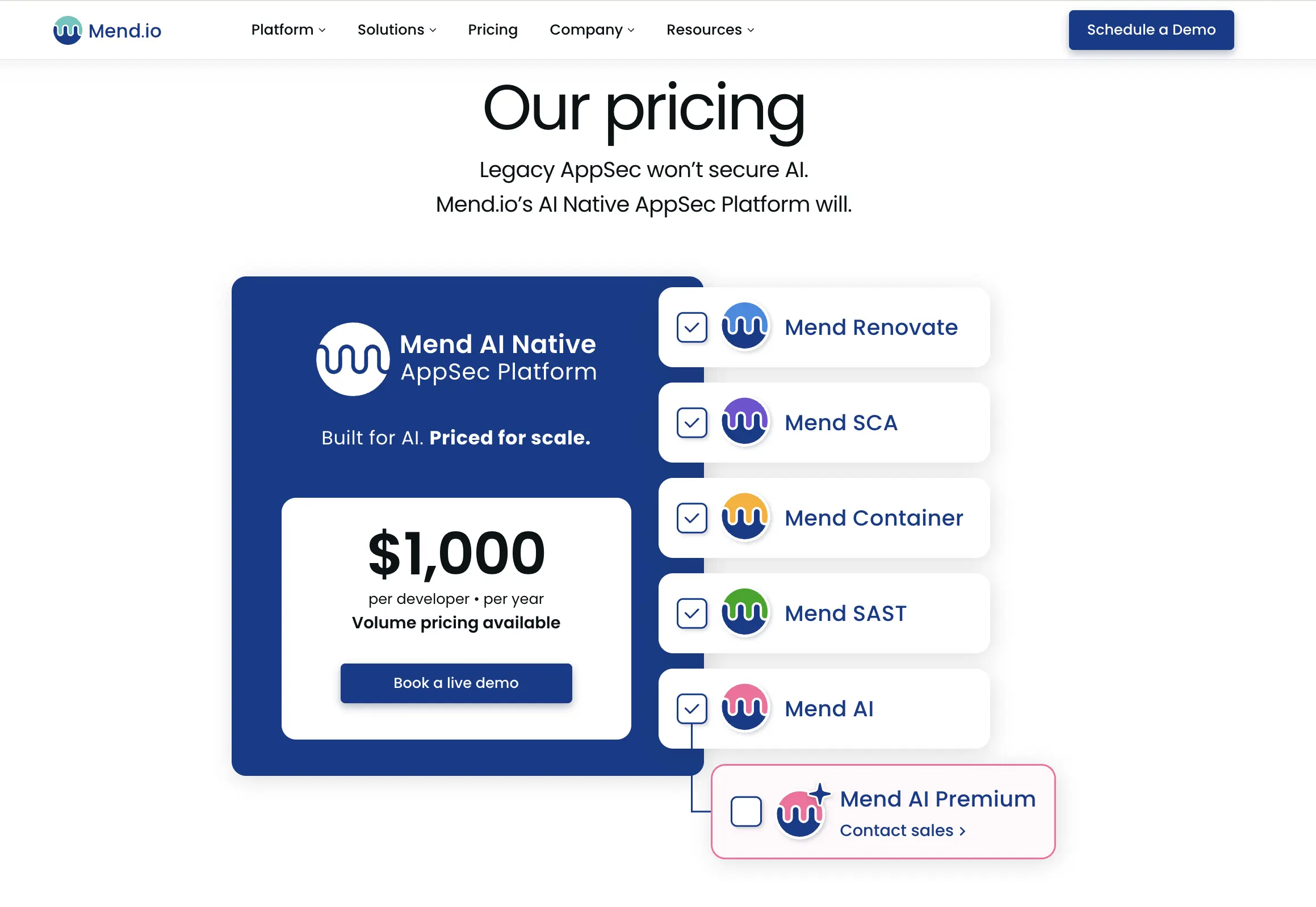

| Mend (WhiteSource) | SCAに特化;コンプライアンス;パッチ適用;自動更新 | 主要プラットフォーム | ~$1000/年/開発者 | エンタープライズ:コンプライアンスとスケール | 複雑なUI、大規模チームには高価 |

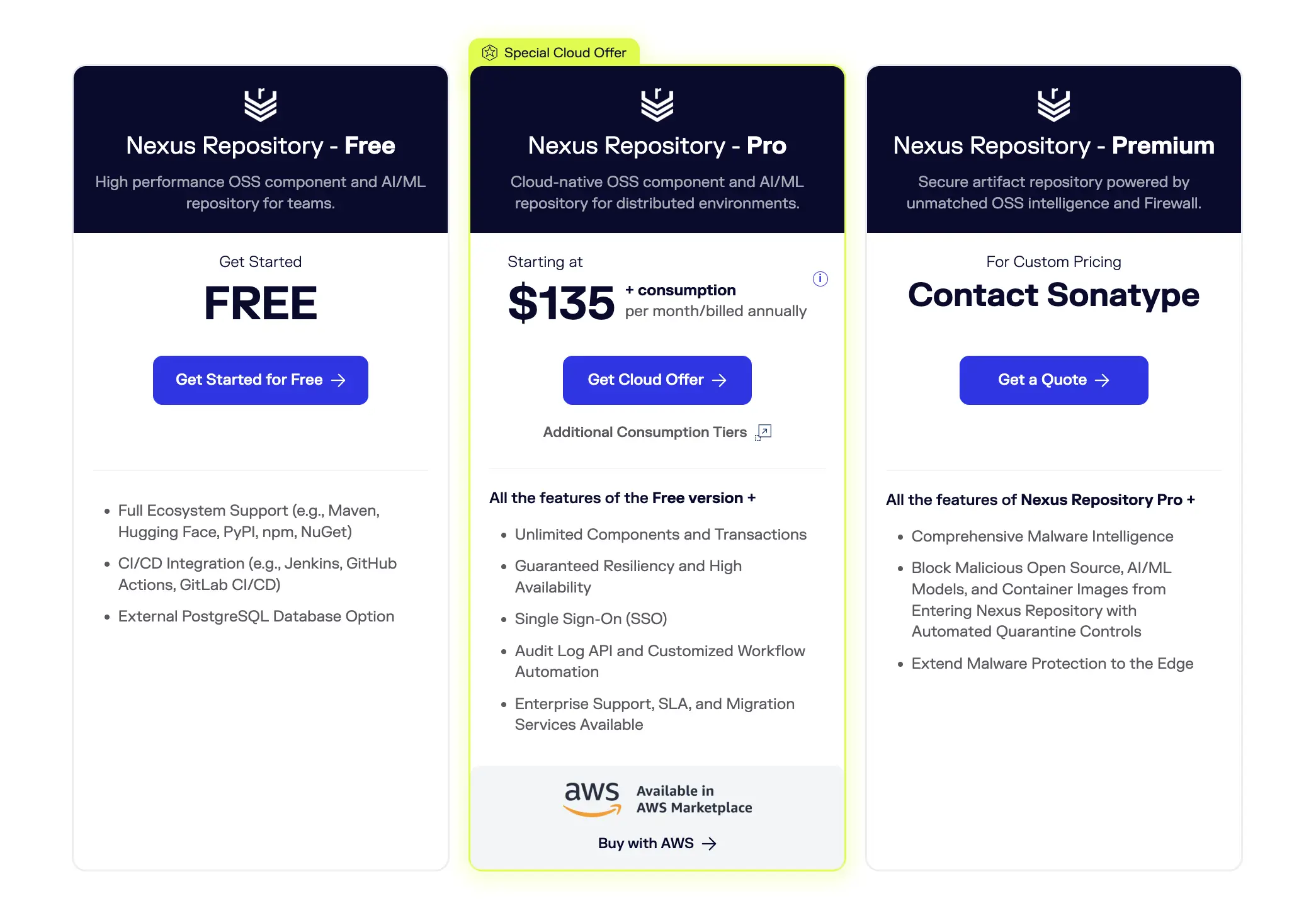

| Sonatype Nexus Lifecycle | SCA + リポジトリガバナンス;豊富なデータ;Nexus Repoと統合 | Nexus、主要ツール | 無料ティア;$135/月/リポジトリ;$57.50/ユーザー/月 | 大規模組織、リポジトリ管理 | 学習曲線、コスト |

| GitHub Advanced Security | SCA、秘密、コードスキャン、依存関係グラフ;GitHubワークフローにネイティブ | GitHub | $30/コミッター/月(コード);$19/月/秘密 | GitHubチームでネイティブソリューションを希望する場合 | GitHub専用;コミッターごとの価格設定 |

| JFrog Xray | DevSecOpsに焦点;強力なSBOM/ライセンス/OSSサポート;Artifactoryと統合 | IDE、CLI、Artifactory | $150/月(Pro、クラウド);エンタープライズ高 | 既存のJFrogユーザー、アーティファクト管理者 | 価格、大規模/jfrog組織に最適 |

| Black Duck | 深い脆弱性とライセンスデータ、ポリシー自動化、成熟したコンプライアンス | 主要プラットフォーム | 見積もりベース(営業に連絡) | 大規模な規制組織 | コスト、新しいスタックへの採用が遅い |

| FOSSA | SCA + SBOMとライセンス自動化;開発者に優しい;スケーラブル | API、CI/CD、主要VCS | 無料(制限あり);$23/プロジェクト/月 ビジネス;エンタープライズ | コンプライアンス + スケーラブルなSCAクラスター | 無料は制限あり、コストが急速に増加 |

| Veracode SCA | 統合プラットフォーム;高度な脆弱性検出、報告、コンプライアンス | 様々 | 営業に連絡 | 広範なAppSecニーズを持つエンタープライズユーザー | 高価格、オンボーディングがより複雑 |

| OWASP Dependency-Check | オープンソース、NVD経由でCVEをカバー、幅広いツール/プラグインサポート | Maven、Gradle、Jenkins | 無料 | OSS、小規模チーム、ゼロコストニーズ | 既知のCVEのみ、基本的なダッシュボード |

トップ10のソフトウェア構成分析(SCA)ツール

1. Plexicus ASPM

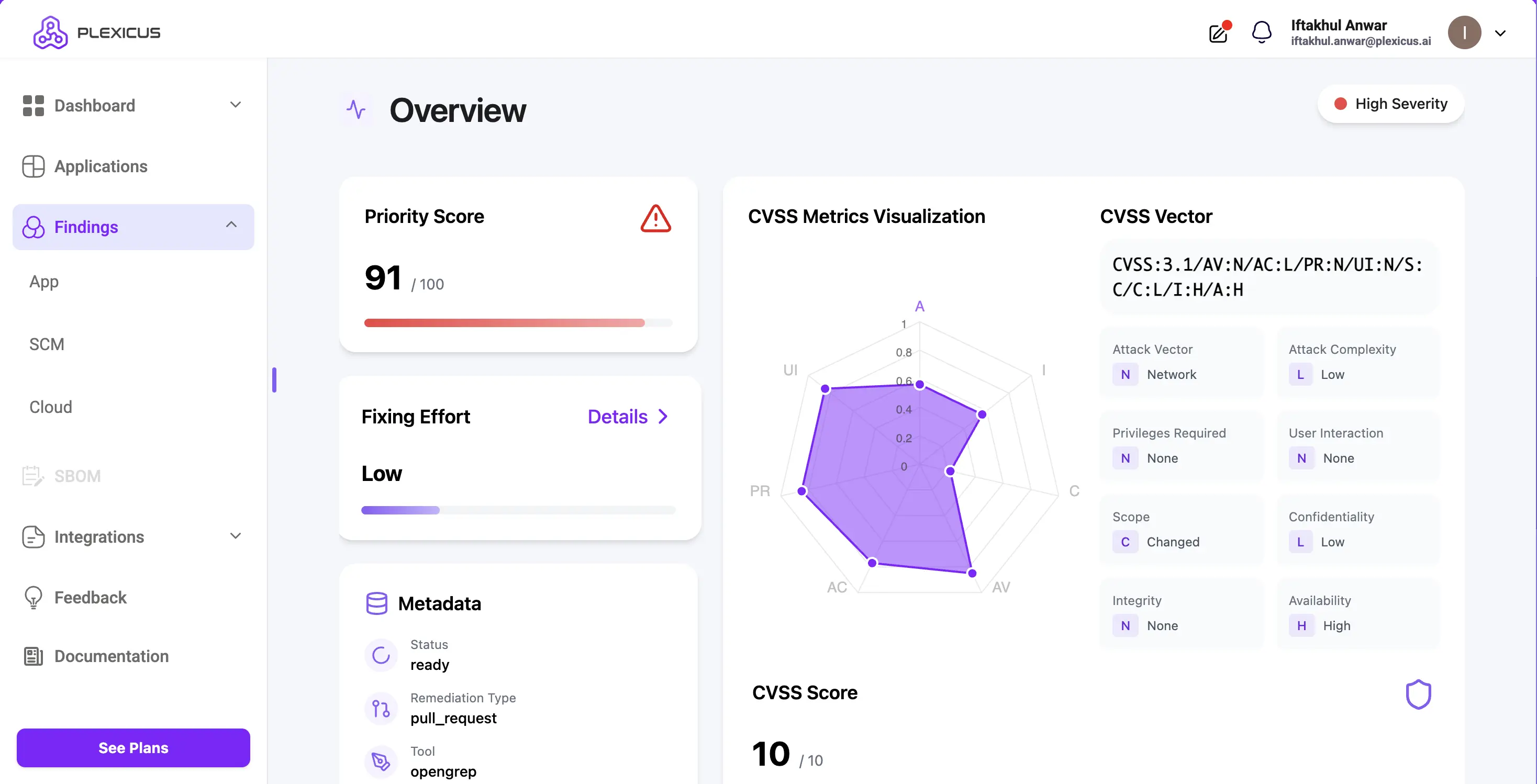

Plexicus ASPMは単なるSCAツール以上であり、完全なアプリケーションセキュリティ姿勢管理(ASPM)プラットフォームです。SCA、SAST、DAST、秘密検出、クラウドの誤設定スキャンを単一のソリューションで統合しています。

従来のツールは単にアラートを発するだけですが、PlexicusはAI搭載アシスタントを使用して脆弱性を自動的に修正することでさらに進化しています。これにより、セキュリティリスクが軽減され、異なるテスト方法と自動修正を1つのプラットフォームで組み合わせることで開発者の時間を節約します。

利点:

- 全ての脆弱性(SCAだけでなく)に対する統合ダッシュボード

- 優先順位付けエンジンがノイズを軽減

- GitHub、GitLab、Bitbucket、CI/CDツールとのネイティブ統合

- SBOM生成とライセンスコンプライアンスが組み込み

欠点:

- SCA機能のみを求める場合、過剰な製品と感じる可能性がある

価格設定:

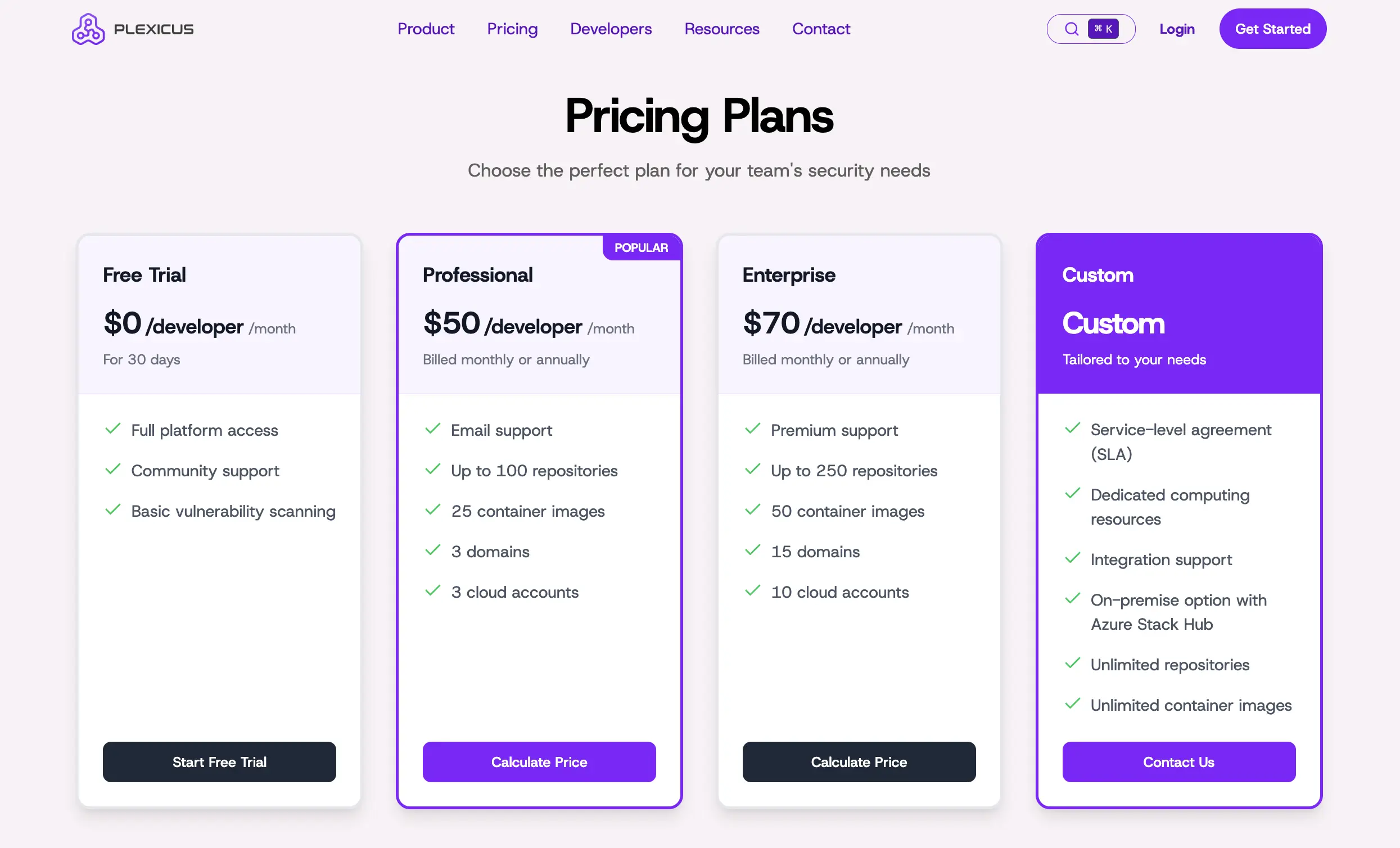

- 30日間の無料トライアル

- 開発者1人あたり月額$50

- カスタムティアについては営業にお問い合わせください。

最適な対象: 単一のセキュリティプラットフォームでSCAを超えることを望むチーム。

2. Snyk Open Source

Snykオープンソースは、依存関係をスキャンし、既知の脆弱性をフラグし、IDEやCI/CDと統合する開発者優先のSCAツールです。そのSCA機能は、現代のDevOpsワークフローで広く使用されています。

利点:

- 強力な開発者体験

- 優れた統合(IDE、Git、CI/CD)

- ライセンスコンプライアンス、コンテナ&インフラストラクチャコード(IaC)スキャンをカバー

- 大規模な脆弱性データベースと活発な更新

欠点:

- スケール時にコストがかかる可能性がある

- 無料プランは機能が限定されている。

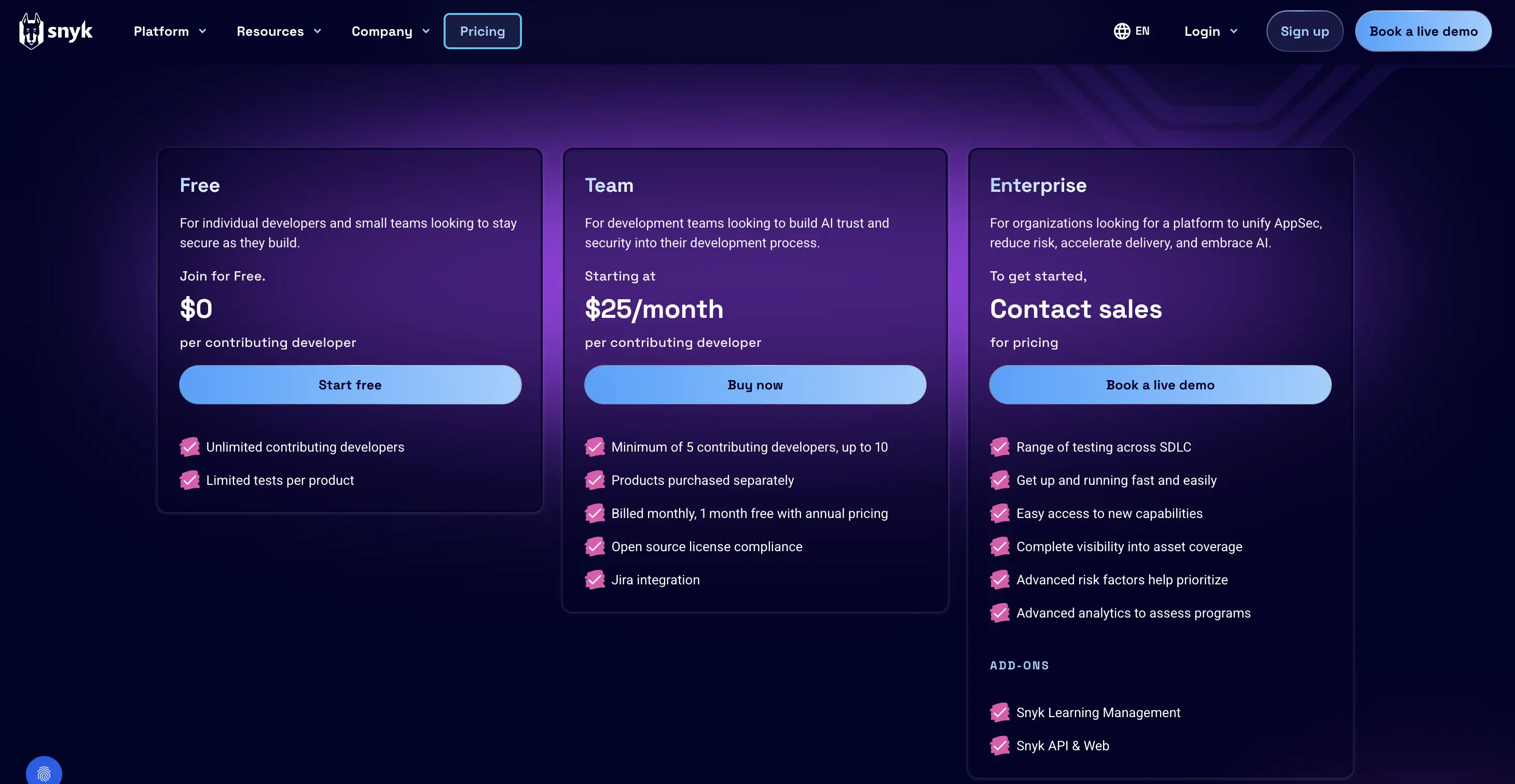

価格:

- 無料

- 開発者5人以上から開発者1人あたり月額$25

最適な対象: パイプラインに迅速なコードアナライザー+SCAを望む開発者チーム。

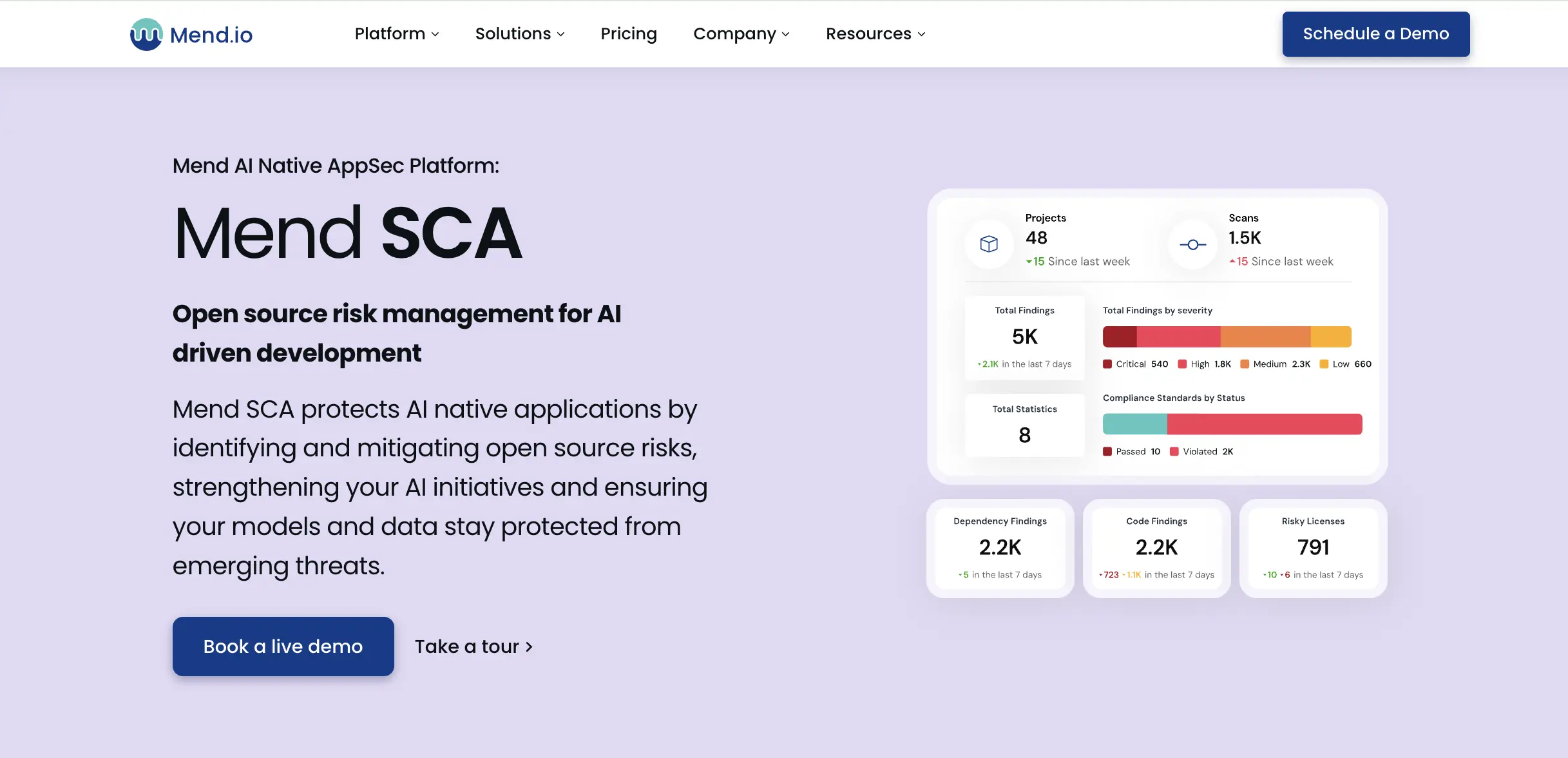

3. Mend (WhiteSource)

Mend(旧WhiteSource)は、強力なコンプライアンス機能を備えたSCAセキュリティテストを専門としています。Mendは、ライセンスコンプライアンス、脆弱性検出、修復ツールとの統合を含む包括的なSCAソリューションを提供します。

利点:

- ライセンスコンプライアンスに優れている

- 自動パッチ適用と依存関係の更新

- エンタープライズ規模での使用に適している

欠点:

- 複雑なUI

- 大規模チームに対する高コスト

価格設定: 開発者1人あたり年間1,000ドル

最適な対象: コンプライアンス重視の要件を持つ大企業。

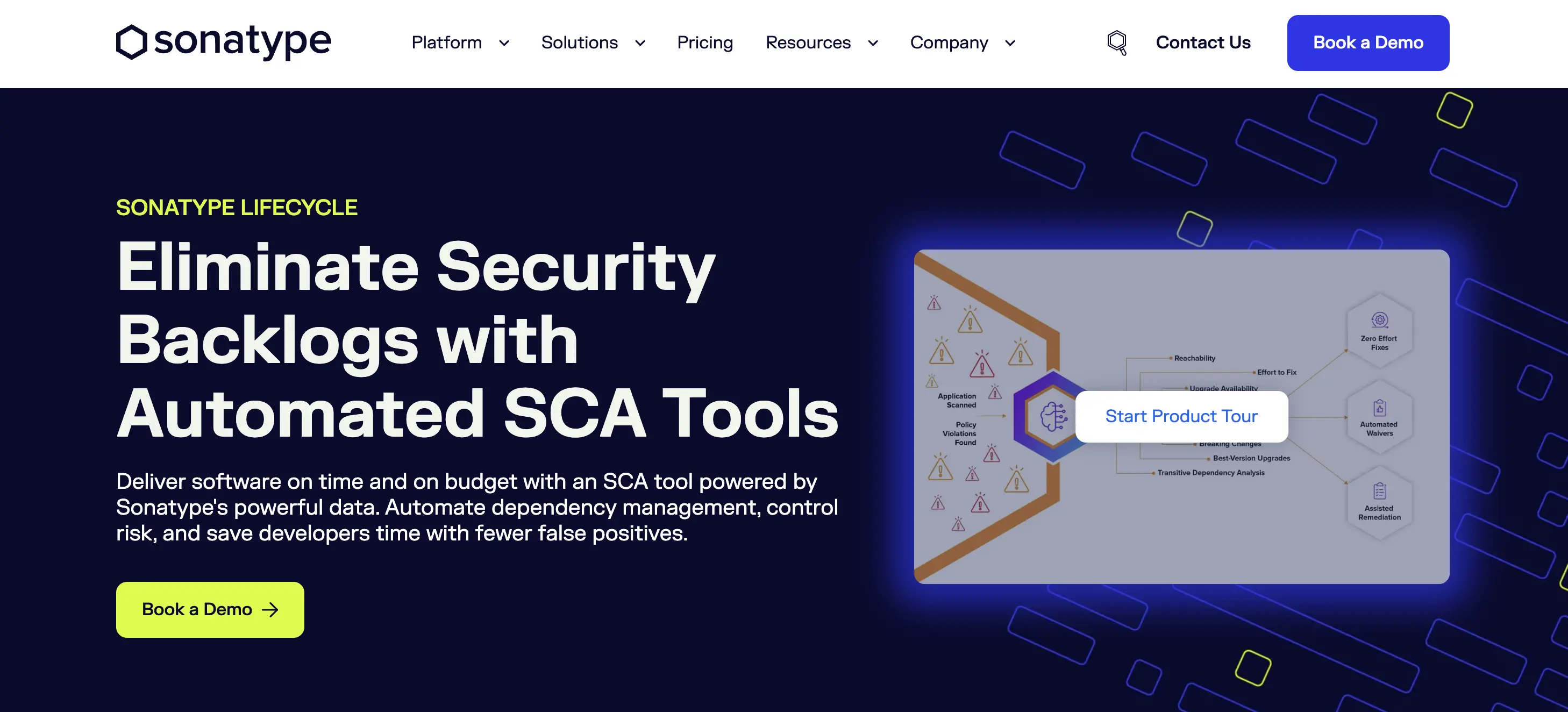

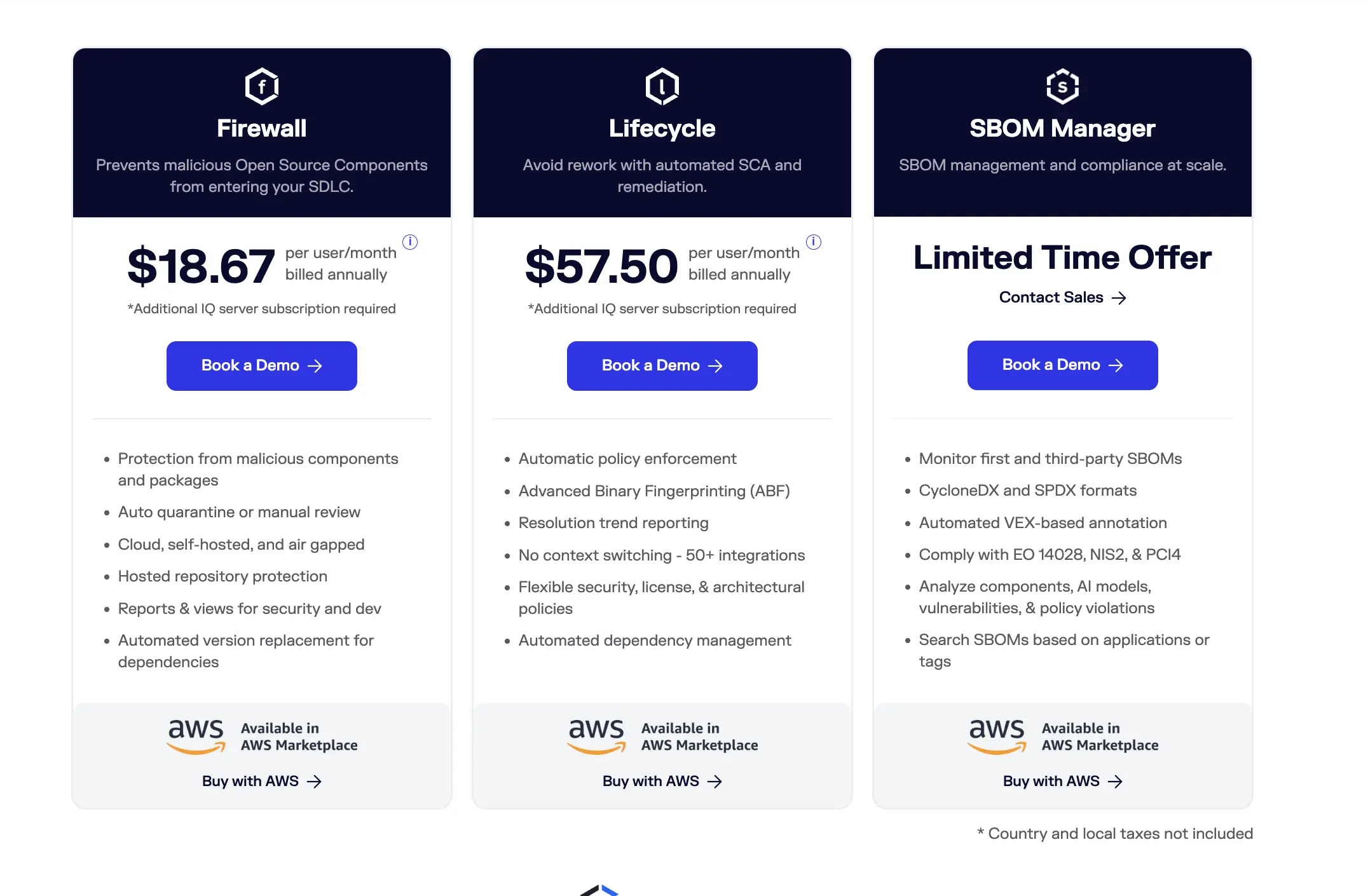

4. Sonatype Nexus Lifecycle

サプライチェーンガバナンスに焦点を当てたソフトウェア構成分析ツールの一つ。

利点:

- 豊富なセキュリティとライセンスデータ

- Nexus Repositoryとシームレスに統合

- 大規模な開発組織に適している

欠点:

- 急な学習曲線

- 小規模チームには過剰かもしれません。

価格設定:

- Nexus Repository OSSコンポーネントには無料プランがあります。

- Nexus Repository Pro(クラウド)のプロプランは月額US$135から消費料金がかかります。

- Sonatype LifecycleによるSCA + 修正は年間請求でユーザーあたり月額約US$57.50です。

最適な対象: SCAセキュリティテストと強力なOSSインテリジェンスを備えたアーティファクト/リポジトリ管理を必要とする組織。

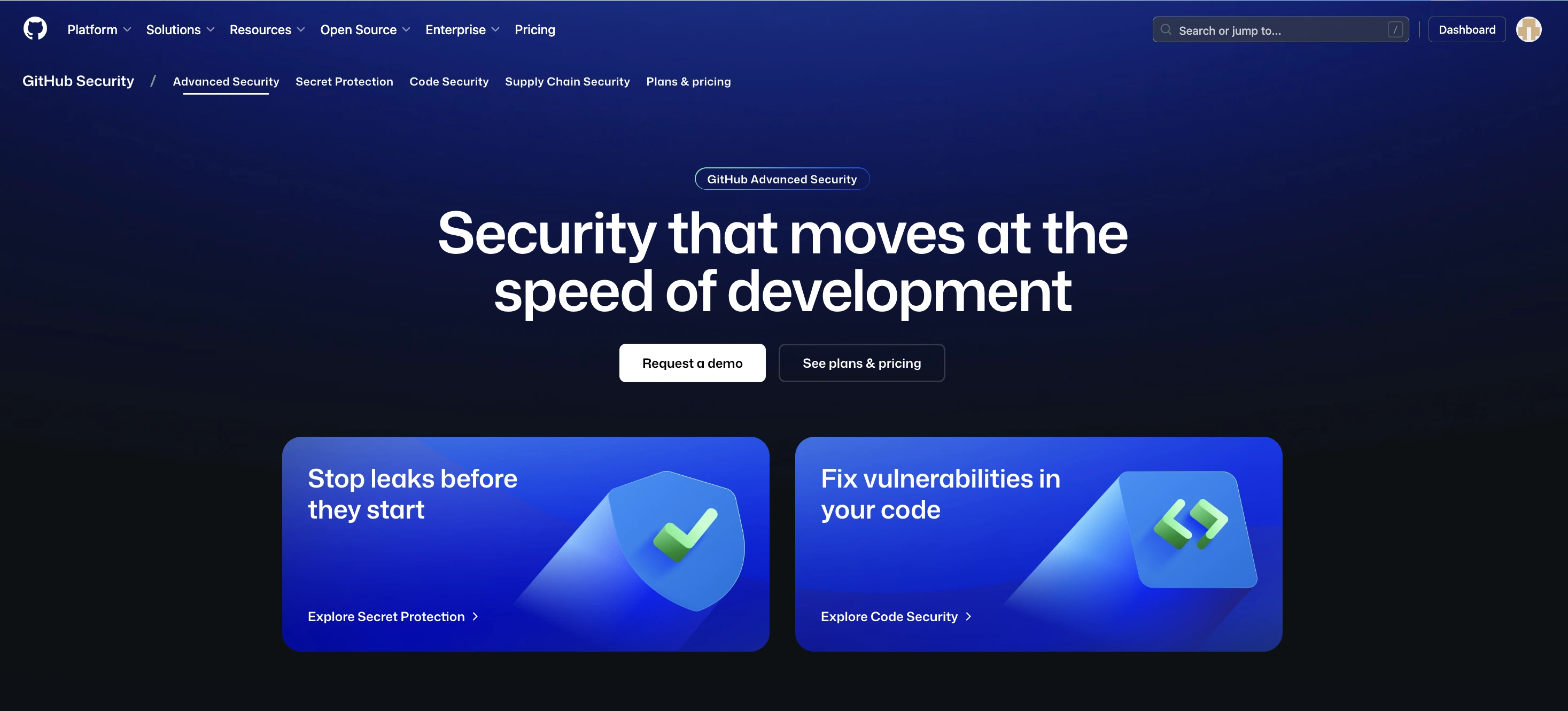

5. GitHub Advanced Security (GHAS)

GitHub Advanced Securityは、GitHubの組み込みコードおよび依存関係のセキュリティツールであり、依存関係グラフ、依存関係レビュー、秘密保護、コードスキャンなどの**ソフトウェア構成分析(SCA)**機能を含んでいます。

利点:

- GitHubリポジトリとCI/CDワークフローとのネイティブ統合。

- 依存関係のスキャン、ライセンスチェック、Dependabotによるアラートに強い。

- 秘密保護とコードセキュリティがアドオンとして組み込まれている。

短所:

- 価格はアクティブなコミッターごとに設定されており、大規模なチームでは高額になる可能性がある。

- 一部の機能はチームまたはエンタープライズプランでのみ利用可能。

- GitHubエコシステム外では柔軟性が低い。

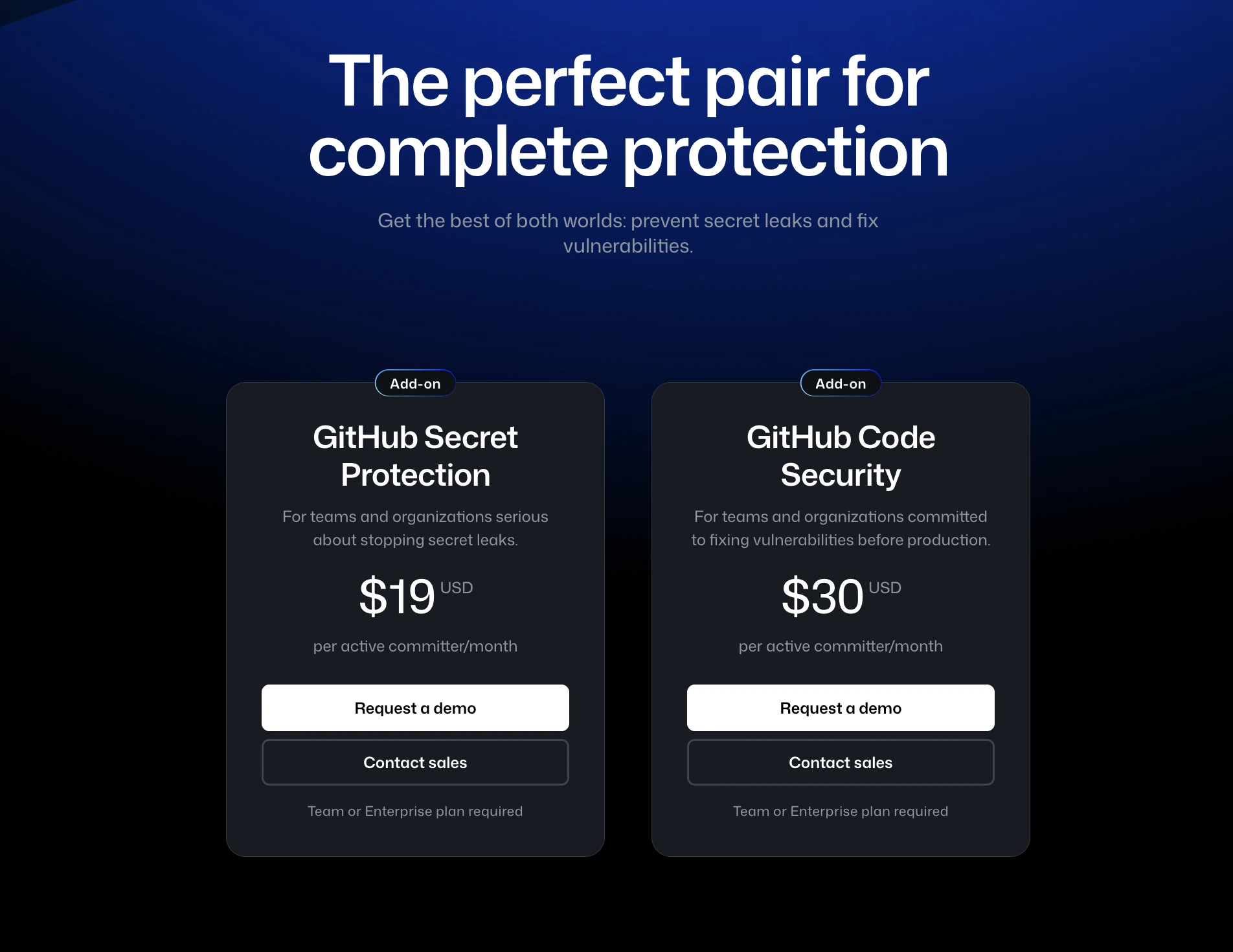

価格:

- GitHubコードセキュリティ: US$30 アクティブなコミッター/月 (チームまたはエンタープライズが必要)。

- GitHub秘密保護: US$19 アクティブなコミッター/月。

最適: GitHubにコードをホストし、別々のSCAツールを管理せずに統合された依存関係と秘密のスキャンを希望するチーム。

6. JFrog Xray

JFrog Xrayは、オープンソースソフトウェア(OSS)のセキュリティ脆弱性とライセンスコンプライアンス問題を特定、優先順位付け、修正するのに役立つSCAツールの一つです。

JFrogは、IDEとCLIと統合することで、開発者がJFrog Xrayをスムーズに実行できるようにする開発者優先のアプローチを提供しています。

利点:

- 強力なDevSecOps統合

- SBOMとライセンススキャン

- JFrog Artifactory(ユニバーサルアーティファクトリポジトリマネージャー)と組み合わせると強力

欠点:

- 既存のJFrogユーザーに最適

- 小規模チームには高コスト

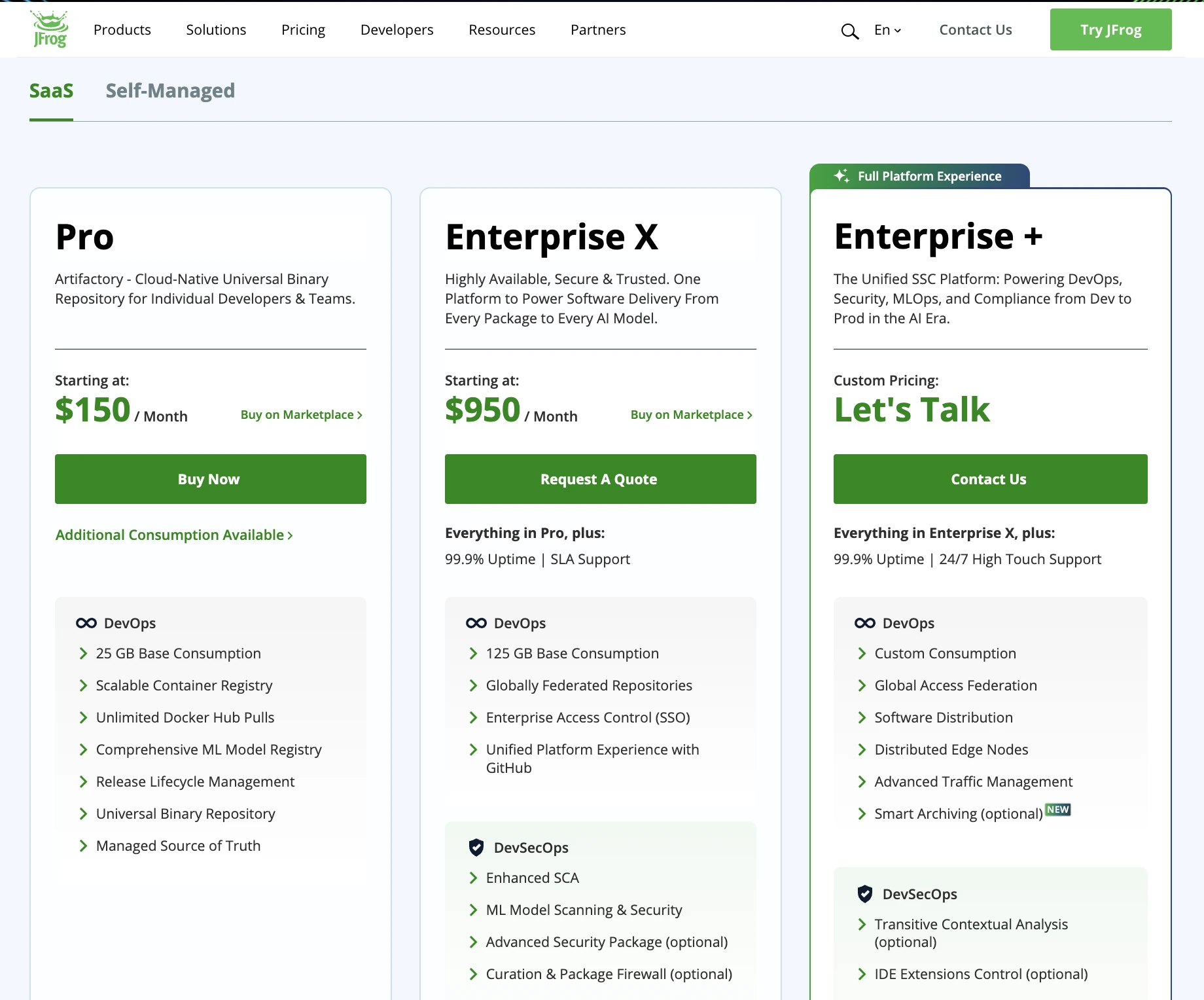

価格設定

JFrogは、**ソフトウェア構成分析(SCA)**とアーティファクト管理プラットフォームの柔軟なティアを提供しています。価格設定は以下の通りです。

- Pro: US$150/月(クラウド)、基本25 GBのストレージ/消費を含む;追加使用量はGBごとにコストがかかります。

- Enterprise X: US$950/月、より多くの基本消費(125 GB)、SLAサポート、高い可用性。

- Pro X(セルフマネージド/エンタープライズ規模): US$27,000/年、大規模チームや完全なセルフマネージド能力を必要とする組織向け。

7. Black Duck

Black Duckは、深いオープンソースの脆弱性インテリジェンス、ライセンス執行、およびポリシー自動化を備えたSCA/セキュリティツールです。

長所:

- 広範な脆弱性データベース

- 強力なライセンスコンプライアンスとガバナンス機能

- 大規模で規制された組織に適している

短所:

- コストはベンダーからの見積もりが必要です。

- 新しいツールに比べて新しいエコシステムへの適応が遅いことがあります

価格:

- 「価格を取得」モデルで、営業チームに連絡する必要があります。

最適: 成熟した、実証済みのオープンソースセキュリティとコンプライアンスを必要とする企業

注意: Plexicus ASPMは、PlexicusエコシステムのSCAツールの1つとしてBlack Duckと統合されています。

8. Fossa

FOSSAは、オープンソースのライセンスコンプライアンス、脆弱性検出、依存関係管理に重点を置いた最新の**ソフトウェア構成分析(SCA)**プラットフォームです。自動化されたSBOM(ソフトウェア部品表)の生成、ポリシーの施行、開発者に優しい統合を提供します。

利点:

- 個人や小規模チーム向けの無料プランが利用可能

- 強力なライセンスコンプライアンスとSBOMサポート

- Business/Enterpriseティアでの自動ライセンス&脆弱性スキャン

- 開発者中心でAPIアクセスとCI/CD統合

欠点:

- 無料プランは5プロジェクトと10人の開発者に制限

- 複数プロジェクトの報告、SSO、RBACなどの高度な機能はEnterpriseティアが必要

- Businessプランはプロジェクトごとにコストが増加し、大規模なポートフォリオでは高額になる可能性

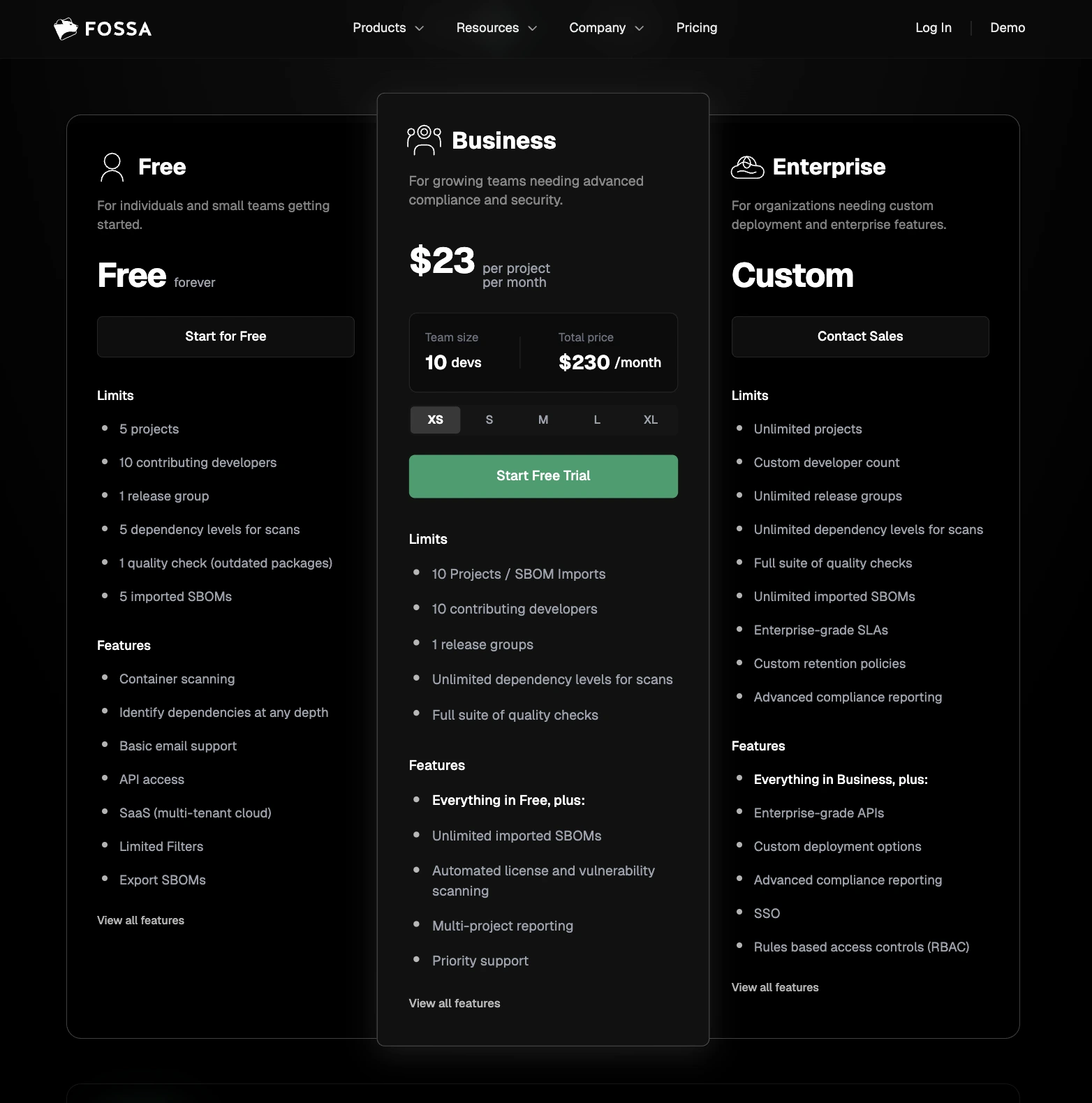

価格:

- 無料:最大5プロジェクトと10人の貢献開発者

- Business:プロジェクト/月あたり$23(例:10プロジェクト&10開発者で月額$230)

- Enterprise:カスタム価格設定、無制限のプロジェクト、SSO、RBAC、高度なコンプライアンス報告を含む

最適な対象: スタートアップから大企業まで、スケーラブルなオプションで脆弱性スキャンとともにオープンソースライセンスコンプライアンス + SBOM自動化を必要とするチーム。

9.Veracode SCA

Veracode SCAは、オープンソースのリスクを正確に特定し、対処することで、アプリケーションのセキュリティを提供し、安全でコンプライアンスに準拠したコードを保証するソフトウェア構成分析ツールです。Veracode SCAは、コードをスキャンして、国家脆弱性データベース(NVD)にまだ掲載されていない脆弱性を含む、隠れた新たなリスクを独自のデータベースで発見します。

利点:

- 異なるセキュリティテストタイプを統合したプラットフォーム

- 成熟した企業サポート、報告、コンプライアンス機能

欠点:

- 価格が高くなる傾向があります。

- オンボーディングと統合には急な学習曲線があるかもしれません。

価格: ウェブサイトには記載されていません。営業チームに連絡する必要があります。

最適な対象: VeracodeのAppSecツールをすでに使用している組織で、オープンソーススキャンを集中化したい場合。

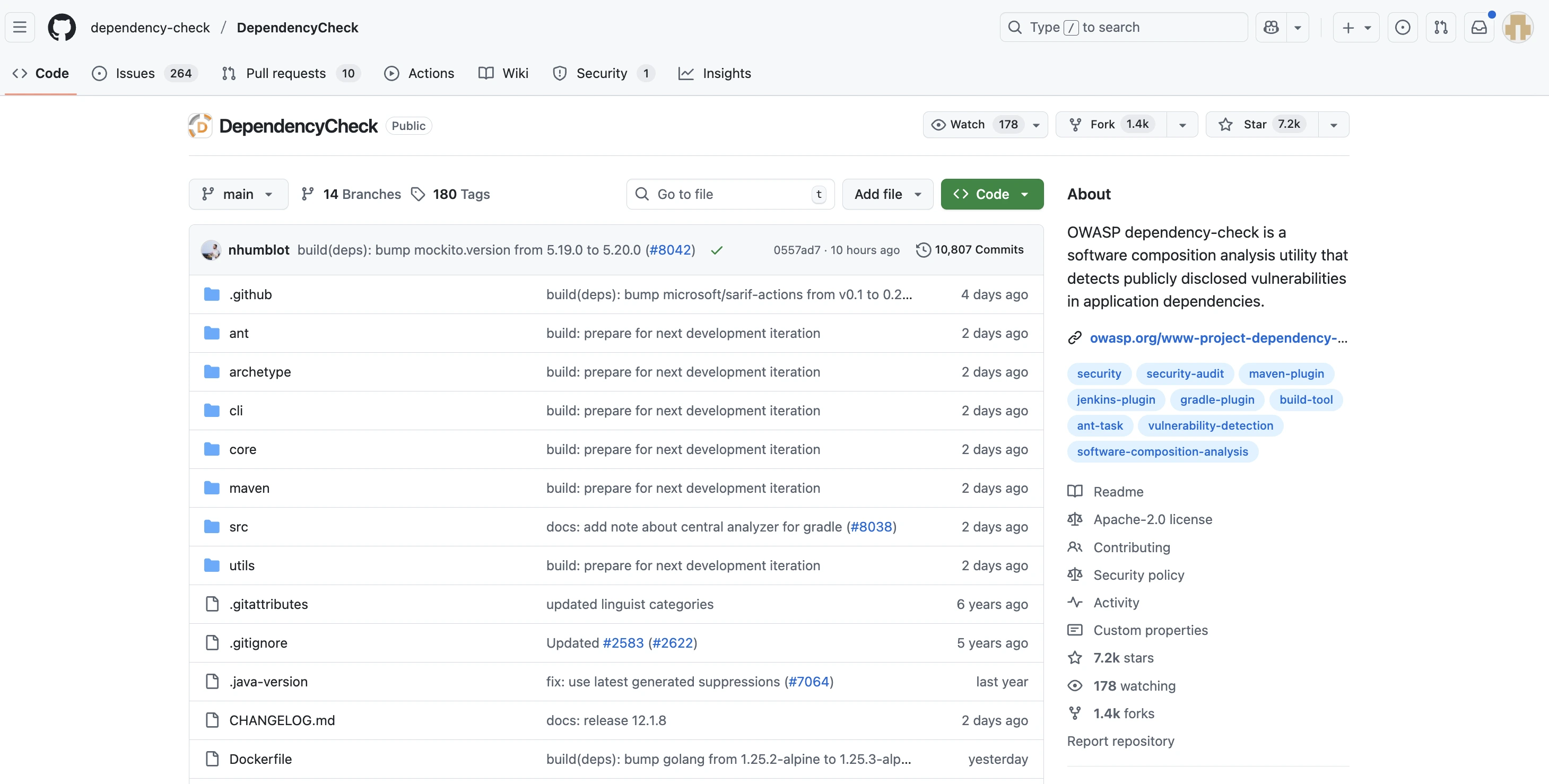

10. OWASP Dependency-Check

OWASP Dependency-Checkは、プロジェクトの依存関係における公に公開された脆弱性を検出するために設計されたオープンソースのSCA(ソフトウェア構成分析)ツールです。

このツールは、ライブラリの共通プラットフォーム列挙(CPE)識別子を特定し、それを既知のCVEエントリに一致させ、複数のビルドツール(Maven、Gradle、Jenkinsなど)を介して統合します。

利点:

- Apache 2ライセンスの下で完全に無料でオープンソース。

- 幅広い統合サポート(コマンドライン、CIサーバー、ビルドプラグイン:Maven、Gradle、Jenkinsなど)。

- NVD(国家脆弱性データベース)やその他のデータフィードによる定期的な更新。

- 依存関係の既知の脆弱性を早期に発見したい開発者に適している。

欠点:

- 既知の脆弱性の検出に限定される(CVEベース)

- カスタムのセキュリティ問題やビジネスロジックの欠陥を見つけることはできない。

- 報告とダッシュボードは商業用SCAツールと比較してより基本的であり、組み込みの修正ガイダンスが欠けている。

- 調整が必要な場合がある:大規模な依存関係ツリーは時間がかかり、時折誤検知やCPEマッピングの欠落が発生することがある。

価格:

- 無料(費用なし)。

最適な対象:

- オープンソースプロジェクト、小規模チーム、またはゼロコストの依存関係脆弱性スキャナーを必要とする人。

- 有料/商業用SCAツールに移行する前に依存関係の既知の問題を捕捉する必要がある初期段階のチーム。

Plexicusアプリケーションセキュリティプラットフォーム(ASPM)でアプリケーションのセキュリティリスクを軽減

適切なSCAまたはSASTツールを選ぶことは戦いの半分に過ぎません。今日のほとんどの組織はツールの乱立に直面しており、SCA、SAST、DAST、秘密検出、クラウドの誤設定のために別々のスキャナーを実行しています。これにより、重複したアラート、孤立した報告書、ノイズに溺れるセキュリティチームがしばしば生じます。

そこでPlexicus ASPMが登場します。ポイントソリューションのSCAツールとは異なり、PlexicusはSCA、SAST、DAST、秘密検出、クラウドの誤設定を単一のワークフローに統合します。

Plexicusの特徴:

- 統合されたセキュリティポスチャ管理 → 複数のツールを使い分ける代わりに、アプリケーションセキュリティ全体を管理するための1つのダッシュボードを手に入れましょう。

- AI駆動の修正 → Plexicusは問題を警告するだけでなく、脆弱性に対する自動修正を提供し、開発者の手作業を何時間も節約します。

- 成長に応じたスケーリング → 初期段階のスタートアップからグローバル企業まで、Plexicusはコードベースとコンプライアンス要件に適応します。

- 組織に信頼されている → Plexicusはすでに企業が本番環境でアプリケーションを保護するのを助け、リスクを軽減し、リリースまでの時間を短縮しています。

2025年にSCAまたはSASTツールを評価する際には、スタンドアロンのスキャナーが十分か、すべてを1つのインテリジェントなワークフローに統合するプラットフォームが必要かを検討する価値があります。

Plexicus ASPMを使用すると、単にコンプライアンスのチェックボックスを確認するだけでなく、脆弱性に先んじて対応し、より迅速に出荷し、チームをセキュリティの負債から解放します。今日からPlexicusの無料プランでアプリケーションのセキュリティを開始しましょう。