מהו RBAC (בקרת גישה מבוססת תפקידים)?

בקרת גישה מבוססת תפקידים, או RBAC, היא שיטה לניהול אבטחת מערכת על ידי הקצאת משתמשים לתפקידים ספציפיים בתוך ארגון. כל תפקיד מגיע עם סט הרשאות משלו, אשר קובעות אילו פעולות משתמשים בתפקיד זה מורשים לבצע.

במקום לתת הרשאות לכל משתמש, ניתן להקצות אותן על בסיס תפקידים (למשל, מנהל מערכת, מפתח, אנליסט וכו’).

גישה זו מקלה מאוד על ניהול הגישה בארגונים גדולים עם משתמשים רבים.

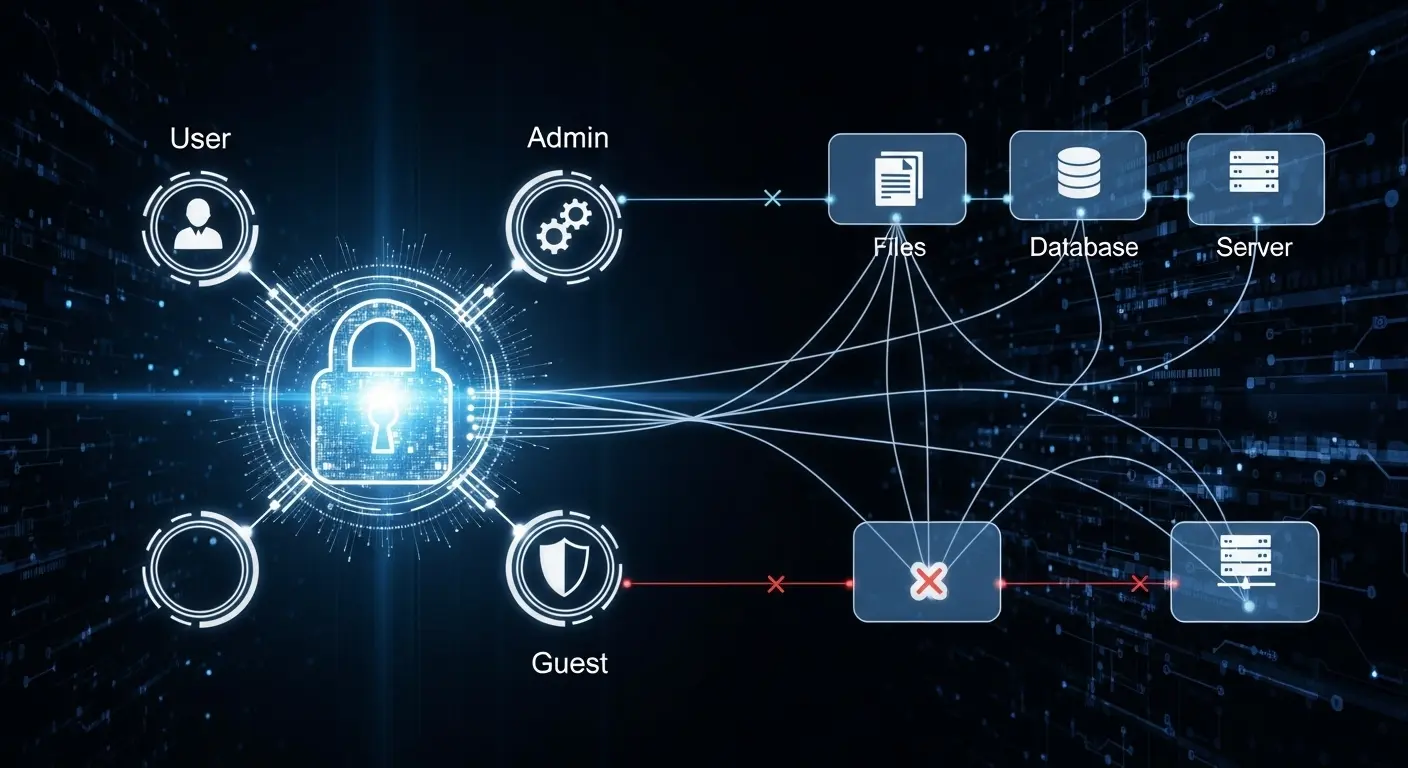

מודל RBAC המדגים כיצד משתמשים מתחברים לתפקידים והרשאות לצורך בקרת גישה מאובטחת

מדוע RBAC חשוב באבטחה

בקרת גישה היא חלק מרכזי באבטחת סייבר. לדוגמה, קבלן פעם הוריד 6 ג’יגה-בייט של נתונים רגישים מכיוון שהיו לו יותר מדי הרשאות. ללא בקרת גישה נאותה, עובדים או קבלנים עשויים להגיע למידע שאינם אמורים, מה שעלול להוביל לדליפות נתונים, איומים פנימיים, תצורה שגויה או אפילו גניבה.

RBAC תומך בעקרון של מינימום הרשאות, כלומר משתמשים מקבלים רק את הגישה שהם צריכים. זהו רעיון מרכזי באבטחת יישומי אינטרנט.

כיצד עובד מודל RBAC

מודל RBAC כולל בדרך כלל 3 רכיבים:

- תפקידים: אלו הם תפקידי עבודה או אחריות מוגדרים בתוך ארגון, כמו מנהל משאבי אנוש או מנהל מערכת. תפקיד מקבץ יחד הרשאות ספציפיות הנדרשות לביצוע משימותיו.

- הרשאה - פעולה מסוימת לביצוע, כמו מחיקת משתמש, שינוי מסמך, עדכון מסד נתונים וכו’.

- משתמשים - יחידים המוקצים לתפקיד אחד או יותר

דוגמה :

- תפקיד מנהל : יכול לנהל משתמשים, להגדיר את המערכת ולצפות ביומנים

- תפקיד מפתח : יכול לדחוף קוד, להריץ בניות, אך לא יכול לנהל משתמשים

מנגנון זה מבטיח עקביות ומפחית סיכון בהשוואה לניהול הרשאות משתמשים בודדים.

יתרונות של RBAC

דוגמה ליישום RBAC שבו למשתמשים, מנהלים ואורחים יש רמות גישה שונות לקבצים, מסדי נתונים ושרתים.

- שיפור אבטחה : על ידי יישום עקרון ההרשאות המינימליות, RBAC יכול למזער את הסיכון שמשתמשים לא מורשים ייגשו לנתונים רגישים, להפחית את שטח התקיפה ולהגביל נזקים פוטנציאליים מאיומים פנימיים.

- יכולת הרחבה : כאשר ארגון גדל, זהו בעיה אם מנהלים הרשאות באופן פרטני. RBAC מפשט את התהליך הזה על ידי קיבוץ משתמשים על בסיס תפקיד וניהול ההרשאות עבורו. זה יהיה קל יותר בהשוואה לניהול הרשאות באופן פרטני.

- יעילות תפעולית : RBAC מסייע לארגונים להפחית משימות חוזרות. המנהל רק משנה את הגדרת התפקיד במקום להעניק או לבטל גישה משתמש אחר משתמש, מה שלוקח זמן רב בארגון גדול.

- ציות : מסגרות רגולטוריות רבות, כגון GDPR, HIPAA ו-PCI DSS, דורשות בקרות גישה קפדניות כדי להגן על נתונים רגישים. RBAC מסייע לארגונים להתאים לדרישות אלו על ידי אכיפת כללי גישה מובנים. הצגת מדיניות גישה מבוססת תפקידים לא רק נמנעת מקנסות אלא גם בונה אמון עם לקוחות ורגולטורים.

- יכולת ביקורת: RBAC מספק מיפוי ברור של ‘מי ניגש למה’ כדי להקל על שקיפות. עם זאת, מיפויים לא שלמים של RBAC יכולים להיות בעלי השלכות חמורות במהלך ביקורת.

אתגרים נפוצים של RBAC

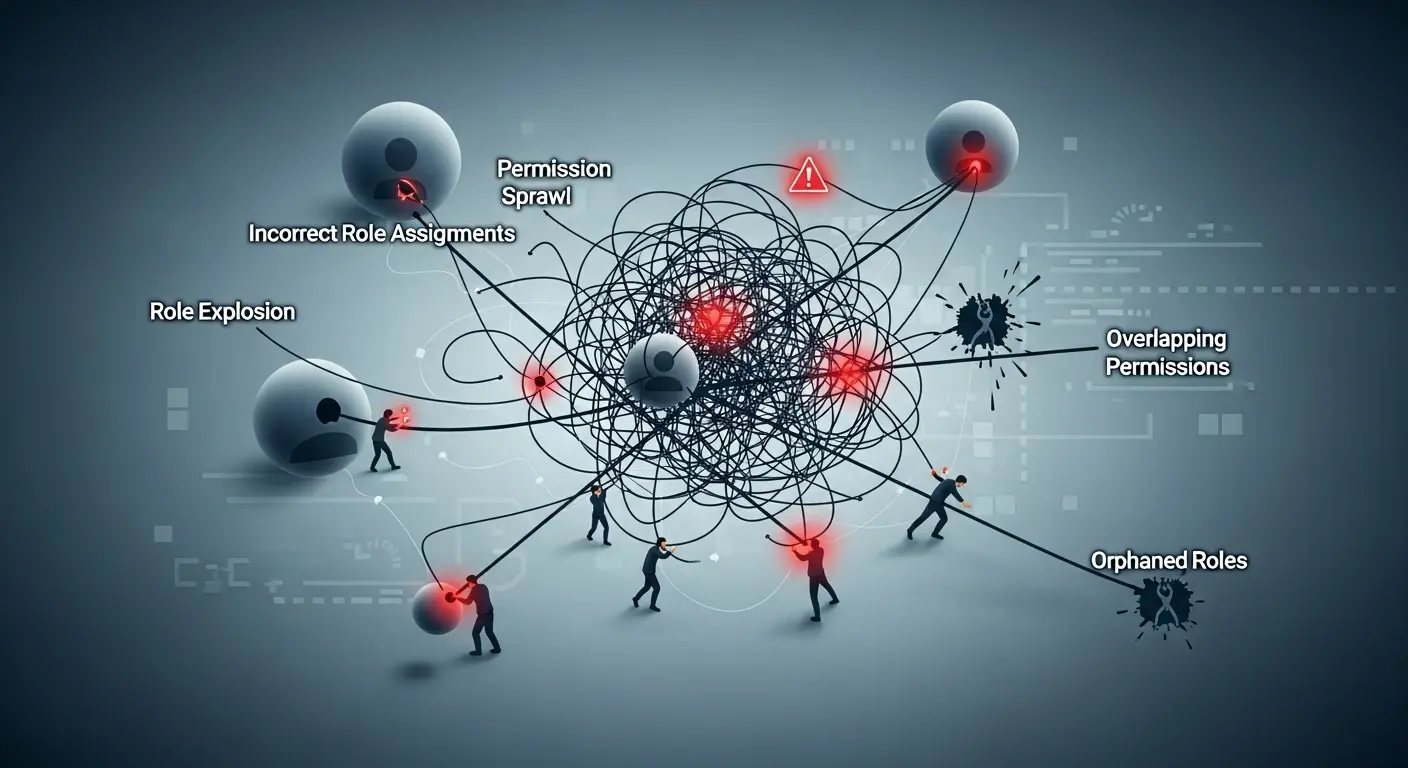

- התפוצצות תפקידים מתרחשת כאשר ארגון יוצר יותר מדי תפקידים מאוד ספציפיים במקום קטגוריות רחבות יותר, מה שמקשה על התחזוקה. זה יכול להוביל לבעיות כאשר מספר התפקידים עולה על מספר העובדים בכ-20 אחוזים, מכיוון שניהול כל כך הרבה תפקידים הופך לבלתי מעשי.

- מבנה נוקשה: RBAC מסתמך באופן מוחלט על תפקידים מוגדרים מראש, מה שהופך אותו לפחות גמיש בסביבות דינמיות בהשוואה ל-ABAC, שבו הגישה יכולה להתאים את עצמה על בסיס מאפייני משתמש, משאב או סביבה.

- עומס תחזוקה: יש לבדוק ולעדכן תפקידים והרשאות באופן קבוע כדי למנוע ניצול לרעה של הרשאות ולהבטיח שלמשתמשים אין גישה מיותרת.

- הרשאות חופפות: כאשר תפקידים מרובים מוענקים להרשאות דומות או זהות. זה יקשה על הביקורת, ייצור כפילויות ויבלבל את המנהל.

- התפשטות הרשאות: עם הזמן, יש שינוי ארגוני, ומשתמשים צוברים תפקידים מרובים. אם התפקיד שהוקצה למשתמש לא מתעדכן או מבוטל כאשר המשרה או האחריות משתנה, זה ייצור גישה רחבה יותר מהנדרש, מה שמפר את עקרון המינימום הרשאות.

- תפקיד יתום: תפקיד שאינו תואם לצורך העסקי הנוכחי או תפקיד שלא מוקצה לאף משתמש. זה יכול להיות נקודת תורפה לפגיעויות אם לא נבדק באופן קבוע.

RBAC לעומת ABAC

בעוד ש-RBAC מתמקד בתפקידים, בקרת גישה מבוססת תכונות (ABAC) מעניקה גישה למשתמש על בסיס תכונות כמו משתמש, סביבה ומשאבים.

| תכונה | RBAC | ABAC |

|---|---|---|

| בסיס הגישה | תפקידים מוגדרים מראש | תכונות (משתמש, משאב, סביבה) |

| גמישות | פשוט אך נוקשה | גמיש מאוד, דינמי |

| הכי מתאים ל | ארגונים גדולים עם תפקידים יציבים | סביבות מורכבות ומודעות להקשר |

להלן יישום בתחום אבטחת יישומי אינטרנט

| מודל גישה | תרחיש דוגמה | מי יכול לעשות מה | כיצד נקבעת הגישה |

|---|---|---|---|

| RBAC (בקרת גישה מבוססת תפקידים) | אפליקציית ניהול פרויקטים (לדוגמה, Jira/Trello) | - מנהל מערכת → יצירת פרויקטים, ניהול משתמשים, מחיקת לוחות- מנהל → יצירה/הקצאת משימות, ללא מחיקת פרויקטים- עובד → עדכון רק של המשימות שלהם- אורח → צפייה במשימות בלבד | מבוסס על תפקידים מוגדרים מראש שהוקצו למשתמשים. אין תנאים הקשריים. |

| ABAC (בקרת גישה מבוססת תכונות) | אותה אפליקציית ניהול פרויקטים, אך עם תכונות | - מנהל → גישה למשימות רק במחלקה שלהם (תכונת משתמש)- עובד → צפייה בקבצי פרויקט רק אם הפרויקט פעיל (תכונת משאב)- קבלן → גישה למערכת רק בין 9 ל-18 ומרשת המשרד (תכונות סביבה) | מבוסס על מדיניות המשתמשת בתכונות: משתמש + משאב + סביבה. ההקשר קובע את הגישה. |

שיטות עבודה מומלצות ל-RBAC

כדי ליישם RBAC בצורה יעילה, שקול את רשימת הבדיקה להערכה עצמית הבאה:

- מינימום הרשאות: האם התפקידים מספקים רק את הגישה הנדרשת לביצוע העבודה?

- סקירה תקופתית של תפקידים: האם אנו סוקרים את התפקידים רבעונית כדי לזהות ולעדכן תפקידים שאינם בשימוש או מיושנים?

- הימנעות מפיצוץ תפקידים: האם אנו שומרים על תפקידים רחבים אך משמעותיים כדי למנוע יצירת תפקידים מופרזת ומפורטת?

- ביקורת על יומני גישה: האם יומני הגישה נבדקים באופן קבוע כדי להבטיח שפעולות המשתמשים תואמות לתפקידים שהוגדרו להם?

- אוטומציה היכן שניתן: האם אנו מנצלים כלים לניהול זהויות וגישה (IAM) כדי לאוטומט משימות ניהול גישה שגרתיות?

כיצד Plexicus ASPM מחזק את RBAC ואבטחת הגישה

יישום RBAC הוא רק חלק מהעמדה אבטחתית חזקה. ארגונים מודרניים זקוקים גם לנראות מתמשכת על פגיעויות, תצורות שגויות וסיכוני גישה ברחבי יישומים וסביבות ענן.

כאן נכנס לתמונה [Plexicus ASPM] .

- ✅ מאחד אבטחה: משלב SCA, זיהוי סודות, סריקת API ועוד בפלטפורמה אחת.

- ✅ אוכף מינימום הרשאות: עוזר לזהות גישות עם הרשאות יתר, תפקידים יתומים ותצורות שגויות ש-RBAC לבדו לא יכול לזהות.

- ✅ תומך בציות: יוצר דוחות מוכנים לביקורת עבור מסגרות כמו GDPR, HIPAA ו-PCI DSS.

- ✅ מתרחב עם הצמיחה: פועל על פני יישומים מורכבים וסביבות מבוססות ענן ללא הוספת חיכוך.

על ידי שילוב Plexicus ASPM, צוותים יכולים לעבור מעבר להקצאת תפקידים בלבד לניהול מלא של מצב האבטחה של היישום—הפחתת סיכון מהיתרי יתר, תצורות שגויות ותלות פגיעות.

מונחים קשורים

- ABAC (בקרת גישה מבוססת תכונות)

- IAM (ניהול זהויות וגישה)

- עקרון מינימום הרשאות

- אבטחת Zero Trust

- אימות

- רשימת בקרת גישה (ACL)

- הסלמת הרשאות

- ניהול מצב האבטחה של היישום (ASPM)

שאלות נפוצות: RBAC (בקרת גישה מבוססת תפקידים)

מה המשמעות של RBAC באבטחה?

RBAC מייצג בקרת גישה מבוססת תפקידים, מנגנון אבטחה לניהול הרשאות על ידי קיבוץ משתמשים על פי תפקיד

מהי מטרת RBAC?

המטרה היא להחיל את ההרשאות המינימליות, לפשט את ניהול הגישה ולהפחית סיכוני אבטחה.

מהו דוגמה ל-RBAC?

בית חולים נותן גישה לתיקי מטופלים לאחיות, אך רק רופא יכול ליצור מרשם רפואי. זהו דוגמה ליישום RBAC; אפילו בעולם האמיתי, זה יכול להיות מיושם.

מהם היתרונות של RBAC?

פישוט ניהול גישת משתמשים, שיפור האבטחה, הפחתת סיכונים, פישוט ביקורת, ומתן תמיכה בעמידה בתקנים.

מה ההבדל בין RBAC ל-ABAC?

RBAC מנהל גישה על בסיס תפקידים, ABAC על בסיס מדיניות. RBAC פשוט יותר אך נוקשה; ABAC מורכב יותר אך נותן גמישות