15 מגמות DevSecOps לאבטחת העסק שלך

גלה 15 מגמות DevSecOps חיוניות להגנה על העסק שלך באירופה. למד על AI באבטחה, Zero Trust, אסטרטגיות מבוססות ענן וכיצד לעמוד בדרישות GDPR ו-NIS2.

השקעת חודשים בשיפור אפליקציית העסק שלך שיכולה לחולל מהפכה בתעשייה שלך. יום ההשקה מגיע, אימוץ המשתמשים עולה על הציפיות, והכל נראה מושלם. ואז אתה מתעורר ורואה את שם החברה שלך במגמות, לא בזכות חדשנות, אלא בגלל פרצת אבטחה קטסטרופלית שמככבת בכותרות.

סיכום

מאמר זה בוחן את 15 המגמות המובילות ב-DevSecOps שמשנות את אבטחת העסקים באירופה. מגילוי איומים מבוסס AI ופרקטיקות פיתוח פרואקטיביות ועד ארכיטקטורות מודרניות ואסטרטגיות שיתופיות, גלה כיצד לבנות מערכות עמידות ובטוחות לעתיד, תוך עמידה ב-GDPR ו-NIS2.

הסיוט הזה הפך למציאות עבור יותר מדי ארגונים ברחבי אירופה. בשנת 2022, ענקית האנרגיה הרוחנית הדנית Vestas נאלצה לסגור את מערכות ה-IT שלה בעקבות מתקפת סייבר שפגעה בנתוניה. האירוע לא רק שהיה לו עלות כספית אלא גם חשף פגיעויות קריטיות בשרשרת האספקה של האנרגיה המתחדשת באירופה.

זה לא היה מקרה בודד. שירות הבריאות של אירלנד (HSE) עמד בפני המשימה ההרסנית של בניית רשת ה-IT שלו מחדש לאחר מתקפת כופר ששיתקה את שירותי הבריאות ברחבי המדינה, עם עלויות התאוששות שהוערכו ביותר מ-600 מיליון אירו. בינתיים, המתקפה על שירותי ההפצה הבינלאומיים של בריטניה (Royal Mail) שיבשה משלוחים בינלאומיים למשך שבועות.

הנה מה שמשותף להפרות הללו: לכל ארגון כנראה היו אמצעי אבטחה במקום: חומות אש, סורקים, תיבות סימון של תאימות. ובכל זאת הם עדיין הגיעו לכותרות מהסיבות הלא נכונות.

האמת? גישות DevSecOps מסורתיות וחצי-אוטומטיות שעבדו לפני חמש שנים, כעת יוצרות את הפגיעויות שהן אמורות למנוע. כלי האבטחה שלך עשויים לייצר אלפי התראות תוך כדי פספוס האיומים החשובים. צוותי הפיתוח שלך עשויים לבחור בין משלוח מהיר או משלוח בטוח, מבלי להבין שהם יכולים להשיג את שניהם.

כבעל עסק עם ידע טכנולוגי, הכותרות הללו הן קריאת השכמה עבורך. לפי סקר, גודל השוק העולמי של DevSecOps צפוי לגדול מ-€3.4 מיליארד ב-2023 ל-€16.8 מיליארד עד 2032, עם שיעור צמיחה שנתי מורכב של 19.3%. וטכנולוגיות חדשות תמיד משנות את המגמות.

זו הסיבה שבבלוג הזה, אנו הולכים לחשוף חמישה עשר מגמות DevSecOps טרנספורמטיביות שאתה צריך לדעת כדי להישאר מחוץ לרשימת הפריצות. מוכן להפוך את האבטחה מהאחריות הגדולה ביותר שלך ליתרון התחרותי שלך? בוא נצלול פנימה.

נקודות מפתח

- אינטגרציה מתמשכת: האבטחה חייבת לעבור מלהיות נקודת בדיקה סופית לחלק משולב בכל מחזור חיי פיתוח התוכנה.

- ניהול פרואקטיבי: גילוי מוקדם של פגיעויות במהלך הפיתוח מונע כתיבת קוד מחדש ותיקונים דחופים ויקרים.

- עמידה ברגולציה: תקנות כמו GDPR והדירקטיבה NIS2 דורשות תצורות אבטחה עקביות וניתנות לביקורת.

- הערכה דינמית: הערכת סיכונים חייבת להיות תהליך מתמשך ודינמי, ולא תרגיל ידני תקופתי.

- זרימות עבודה מאוחדות: אינטגרציה עם כלים וזרימות עבודה קיימות בפיתוח היא חיונית לאימוץ האבטחה על ידי צוותים.

1. אוטומציה של אבטחה מונעת בינה מלאכותית

ביקורות אבטחה ידניות מסורתיות הן צוואר בקבוק במחזורי פיתוח מודרניים. צוותי אבטחה נאבקים לעמוד בקצב לוחות זמנים של פריסה מהירה, מה שאומר שפגיעויות מתגלות לעיתים קרובות רק לאחר שהן הגיעו לייצור. גישה תגובתית זו משאירה ארגונים חשופים.

אוטומציה של אבטחה מונעת בינה מלאכותית משנה את הפרדיגמה הזו. אלגוריתמים של למידת מכונה מנתחים באופן רציף התחייבויות קוד והתנהגויות בזמן ריצה כדי לזהות סיכוני אבטחה פוטנציאליים בזמן אמת.

- זיהוי איומים אוטומטי 24/7 ללא התערבות אנושית.

- זמן לשוק מהיר יותר עם אבטחה מובנית ב-IDEs וצינורות CI/CD.

- עלויות תפעול מופחתות באמצעות תיעדוף התראות חכם.

- ניהול פגיעויות פרואקטיבי לפני פריסת ייצור.

ההשפעה העסקית היא כפולה: מהירות הפיתוח עולה והאבטחה מתחזקת.

2. תיקון אוטונומי

מחזור התגובה לפגיעויות המסורתי יוצר חלונות חשיפה מסוכנים שיכולים לעלות מיליונים. כאשר מתגלה בעיה, ארגונים מתמודדים עם רצף של עיכובים עקב תהליכים ידניים שיכולים לקחת ימים או שבועות.

מערכות תיקון אוטונומיות מבטלות את הפערים הללו. פלטפורמות חכמות אלו לא רק מזהות פגיעויות אלא גם מגדירות מחדש את בקרות האבטחה באופן אוטומטי ללא התערבות אנושית. לעיתים קרובות הן משולבות בפלטפורמות ניהול עמדת אבטחת יישומים (ASPM) לצורך נראות מרכזית ותזמור.

- זמן ממוצע לתיקון (MTTR) מופחת משעות לשניות.

- ביטול טעויות אנוש בתגובות אבטחה קריטיות.

- הגנה 24/7 ללא עלויות כוח אדם נוספות.

הערך העסקי מתרחב מעבר להפחתת סיכונים. חברות יכולות לשמור על המשכיות עסקית ללא העומס התפעולי של ניהול תקריות.

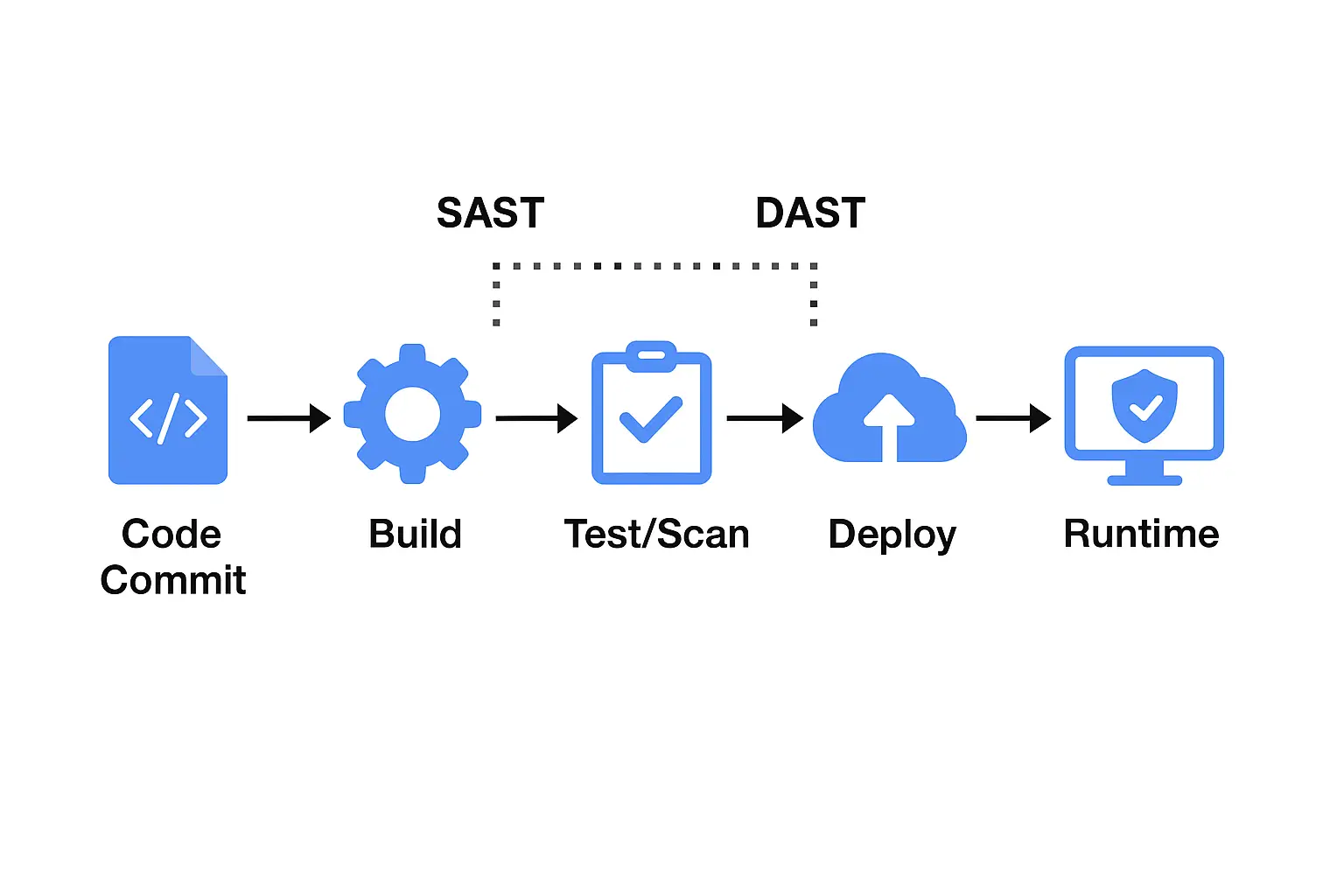

3. אבטחת Shift-Left

הערכת פגיעות כבר אינה נקודת בדיקה סופית. הפילוסופיה של “Shift-Left” משלבת בדיקות אבטחה ישירות לתוך תהליך הפיתוח מהשלב הראשוני של כתיבת הקוד. מפתחים מקבלים משוב מיידי על בעיות אבטחה דרך תוספים ל-IDE, ניתוח קוד אוטומטי וסריקות מתמשכות בצינורות CI/CD. מנהיגי טכנולוגיה אירופיים כמו Spotify, הידועים בתרבות האג’ילית שלהם ובאלפי פריסות יומיות, מיישמים עקרונות דומים כדי לאבטח את תשתית הסטרימינג הגלובלית העצומה שלהם.

4. ארכיטקטורות אפס אמון

מודלים מסורתיים של אבטחה מבוססת היקף פועלים על ההנחה השגויה שאיומים קיימים רק מחוץ לרשת. ברגע שמשתמש או מכשיר מאמתים את עצמם מעבר לחומת האש, הם מקבלים גישה רחבה למערכות הפנימיות.

אדריכלות Zero Trust מבטלת אמון משתמע על ידי דרישה לאימות מתמשך עבור כל משתמש, מכשיר ויישום המנסים לגשת למשאבים. כל בקשת גישה מאומתת בזמן אמת. הענקית התעשייתית הגרמנית Siemens הייתה תומכת ביישום עקרונות Zero Trust כדי לאבטח את רשת הטכנולוגיה התפעולית (OT) והתשתית ה-IT הנרחבת שלה.

אבטחת היקף מסורתית לעומת אבטחת Zero Trust

5. אבטחה ילידת ענן

המעבר לתשתית ענן הפך את כלי האבטחה המסורתיים ללא רלוונטיים, שכן הם אינם יכולים להתמודד עם הטבע הדינמי של משאבי הענן. פתרונות אבטחה ילידת ענן מתוכננים במיוחד עבור פרדיגמות חדשות אלו.

פלטפורמות אלו, הידועות כ-Cloud-Native Application Protection Platforms (CNAPPs), מאחדות ניהול מצב אבטחת ענן (CSPM), הגנה על עומסי עבודה בענן (CWP), ואבטחת תשתית כקוד (IaC) לפתרון יחיד. קבוצת Deutsche Börse ניצלה עקרונות אבטחה ילידת ענן במהלך המעבר שלה ל-Google Cloud כדי להבטיח את הגנת נתוני שוק ההון.

6. DevSecOps כשירות (DaaS)

בניית צוות DevSecOps פנימי דורשת השקעה משמעותית בכישרון וכלים, שרבים מהעסקים הקטנים והבינוניים באירופה אינם יכולים להרשות לעצמם.

DevSecOps כשירות (DaaS) מסיר את המחסומים הללו על ידי הצעת אבטחה ברמה ארגונית על בסיס מנוי. פלטפורמות DaaS מספקות אינטגרציה אבטחתית, סריקת קוד אוטומטית וזיהוי איומים, הכל דרך תשתית ענן מנוהלת. זה מאפשר לעסק שלך לייעל את עלויות התפעול ולגשת לידע אבטחה מיוחד מבלי לשכור צוות מלא.

7. GitOps ואבטחה כקוד

באופן מסורתי, ניהול אבטחה מסתמך על שינויים ידניים בתצורה ועדכוני מדיניות אד-הוק, מה שמוביל לחוסר עקביות וחוסר נראות.

GitOps משנה זאת על ידי התייחסות למדיניות אבטחה, תצורות ותשתיות כקוד, המאוחסן במאגרי גרסאות כמו Git. זה קריטי באירופה להוכחת עמידה בתקנות כמו GDPR ו-הנחיית NIS2.

- מסלולי ביקורת מלאים עבור כל השינויים בתצורה.

- יכולות החזרה מיידיות כאשר מתגלות בעיות.

- אכיפת מדיניות אוטומטית בכל הסביבות.

- סקירות אבטחה שיתופיות באמצעות זרימות עבודה סטנדרטיות של Git.

8. אבטחת תשתית כקוד (IaC)

תשתית כקוד (IaC) מאיצה את תהליך הקצאת התשתיות, אך ללא בקרות, היא יכולה להפיץ תצורות שגויות במהירות גבוהה. אבטחת IaC משלבת מדיניות אבטחה ישירות לתוך זרימות עבודה אוטומטיות אלה. כללי אבטחה ודרישות תאימות מקודדים ומיושמים באופן עקבי על כל המשאבים המופעלים.

9. שיתוף פעולה אבטחה בין צוותים

מודלים מסורתיים יוצרים מחסומים ארגוניים: צוותי פיתוח רואים באבטחה כמכשול, וצוותי אבטחה חסרים ראות לתעדיפי הפיתוח.

שיתוף פעולה אבטחה בין צוותים מפרק את המחסומים הללו עם ערוצי תקשורת מאוחדים ותגובה משותפת לאירועים. אבטחה הופכת לאחריות משותפת, מזרזת תגובה לאירועים, מפחיתה זמן השבתה ומשפרת את אספקת התכונות החדשות.

10. מודל איומים מתמשך

מודל איומים מסורתי הוא תרגיל ידני חד פעמי, שמתבצע לעיתים קרובות מאוחר מדי. מודל איומים מתמשך משנה את הגישה הריאקטיבית הזו על ידי שילובו ישירות בצינורות CI/CD.

כל שינוי בקוד או בתשתית מפעיל הערכת איומים אוטומטית. זה מזהה וקטורי תקיפה פוטנציאליים לפני שהם מגיעים לייצור. בנקים אירופיים גדולים כמו BNP Paribas השקיעו רבות בפלטפורמות אוטומטיות כדי להבטיח את האפליקציות והתשתית שלהם בקנה מידה.

11. אבטחת API

APIs הם עמוד השדרה של מערכות דיגיטליות מודרניות, המחברים אפליקציות, שירותים ונתונים. עם זאת, הם לעיתים קרובות הופכים לחוליה החלשה ביותר.

אבטחת API אוטומטית משלבת כלי סריקה ישירות לתוך צינורות CI/CD כדי לנתח מפרטי API עבור פגיעויות לפני שהם מגיעים לייצור. זה קריטי במיוחד בהקשר של בנקאות פתוחה אירופאית, מונעת על ידי הוראת PSD2.

12. אבטחת קוד פתוח משופרת

יישומים מודרניים מסתמכים במידה רבה על רכיבים בקוד פתוח, וכל תלות היא נקודת כניסה פוטנציאלית לפגיעויות. הפגיעות ב-Log4j, שהשפיעה על אלפי חברות באירופה, הדגימה עד כמה פגם בשרשרת אספקת תוכנה יכול להיות הרסני.

כלי ניתוח הרכב תוכנה אוטומטיים (SCA) סורקים באופן רציף בסיסי קוד, מזהים תלות פגיעות ברגע שהן מוכנסות ומספקים המלצות לתיקון.

13. הנדסת כאוס לעמידות ביטחונית

בדיקות אבטחה מסורתיות לעיתים רחוקות מחקות תנאי תקיפה בעולם האמיתי. הנדסת כאוס לאבטחה מכניסה בכוונה כשלי אבטחה מבוקרים לסביבות דמויות ייצור כדי לבדוק את עמידות המערכת.

סימולציות אלו כוללות פריצות לרשת ופגיעות במערכת שמדמות דפוסי תקיפה אמיתיים. חברות מסחר אלקטרוני אירופאיות כמו Zalando משתמשות בטכניקות אלו כדי להבטיח שהפלטפורמות שלהן יכולות לעמוד בפני תקלות בלתי צפויות והתקפות זדוניות מבלי להשפיע על הלקוחות.

14. אינטגרציה של אבטחת קצה ו-IoT

העלייה במחשוב קצה ובמכשירי IoT יוצרת שטחי תקיפה מבוזרים שמודלי אבטחה מרכזיים מסורתיים אינם יכולים להגן עליהם כראוי. זה רלוונטי במיוחד לתעשייה האירופית (Industry 4.0) ולמגזר הרכב (מכוניות מחוברות).

אינטגרציה של אבטחת קצה ו-IoT מרחיבה את עקרונות DevSecOps ישירות למכשירים, כולל אכיפת מדיניות אוטומטית, ניטור מתמשך ומנגנוני עדכון מאובטחים דרך האוויר.

15. חוויית מפתח מאובטחת (DevEx)

כלי אבטחה מסורתיים לעיתים קרובות יוצרים חיכוך ומאטים את המפתחים. חוויית מפתח מאובטחת (DevEx) מעדיפה אינטגרציה חלקה של אבטחה בתוך זרימות העבודה הקיימות.

היא מספקת הנחיות אבטחה בהקשר ישירות בתוך IDEs ומבצעת בדיקות אוטומטיות, ומבטלת את הצורך במעבר בין הקשרים. התוצאה היא שיפור במצב האבטחה המושג באמצעות כלים ידידותיים למפתחים, ולא למרות זאת.

סיכום

מהאוטומציה המונעת על ידי AI ותיקון אוטונומי ועד לאבטחה ילידת ענן, העתיד של DevSecOps הוא על שילוב אבטחה בצורה חלקה בכל שלב של פיתוח תוכנה. עם המגמות האחרונות, ניתן לשבור סילוים, לאוטומט את זיהוי האיומים ולהפחית סיכונים עסקיים, במיוחד בעולם רב-ענני.

ב-Plexicus, אנו מבינים שאימוץ פרקטיקות מתקדמות של DevSecOps יכול להיות מאתגר ללא המומחיות והתמיכה הנכונות. כחברת ייעוץ מתמחה ב-DevSecOps, אנו פועלים לפי הפרוטוקולים וההנחיות העדכניות ביותר בתחום האבטחה והציות כדי להבטיח את הפתרון הטוב ביותר לעסק שלך. הצוות שלנו, המורכב מאנשי מקצוע מנוסים בפיתוח תוכנה ואבטחה, משתף פעולה איתך כדי לעצב, ליישם ולייעל תהליכי אספקת תוכנה מאובטחים המותאמים לצרכים העסקיים הייחודיים שלך.

צרו קשר עם Plexicus היום ותנו לנו לעזור לכם לנצל את המגמות המתקדמות של DevSecOps כדי להניע חדשנות בביטחון.