Webapplikationssikkerhed: Bedste praksis, test og vurdering for 2025

Webapplikationssikkerhed er en praksis til at beskytte webapplikationer eller onlinetjenester mod cyberangreb, der har til formål at stjæle data, skade driften eller kompromittere brugere

Webapplikationssikkerhed er afgørende for at beskytte dine apps mod cyberangreb, der retter sig mod følsomme data og forstyrrer driften. Denne guide dækker vigtigheden af webapp-sikkerhed, almindelige sårbarheder, bedste praksis og testmetoder, der hjælper dig med at sikre din applikation, sikre overholdelse og opretholde brugertillid

Resumé

-

Hvad er Webapplikationssikkerhed?

Webapplikationssikkerhed beskytter online apps mod datatyveri, uautoriseret adgang og serviceforstyrrelser forårsaget af cyberangreb. -

Hvorfor Webapplikationssikkerhed er Vigtigt

Moderne webapps håndterer følsomme data—enhver sårbarhed kan føre til brud, økonomisk tab og omdømmeskade. -

Almindelige Webapplikationssikkerhedsproblemer

Fra SQL-injektion til fejlkonstruktion, forståelse af almindelige sårbarheder er det første skridt til at bygge en sikker app. -

Bedste Praksis for Webapplikationssikkerhed

Ved at følge sikre kodningsprincipper, kryptering og mindst privilegeret adgang reduceres din angrebsflade effektivt. -

Test af Webapplikationssikkerhed

Testmetoder som SAST, DAST og IAST opdager sårbarheder tidligt, hvilket sikrer sikrere udgivelser. -

Webapplikationssikkerhedsrevision

Revisioner giver en struktureret gennemgang af din sikkerhedsposition, hvilket hjælper dig med at overholde rammer som GDPR eller HIPAA. -

Hvordan man tjekker webapplikationssikkerhed

Automatiserede scanninger, penetrationstests og platforme som Plexicus effektiviserer sårbarhedsdetektion og afhjælpning. -

FAQ: Webapplikationssikkerhed

Udforsk nøglespørgsmål omkring test, revision og bedste praksis for beskyttelse af webapplikationer.

Hvad er webapplikationssikkerhed ?

Webapplikationssikkerhed er en praksis til at beskytte webapplikationer eller online tjenester mod cyberangreb, der har til formål at stjæle data, skade driften eller kompromittere brugere.

I dag er applikationer stærkt afhængige af webapps, fra e-handel til SaaS-dashboards. Beskyttelse af webapplikationer mod cybertrusler er blevet essentielt for at beskytte kundernes data, organisationsdata, opnå kundetillid og overholde overensstemmelsesregler.

Denne artikel vil guide dig til at udforske bedste praksis for webapplikationssikkerhed, testmetoder, vurdering, revisioner og værktøjer til at beskytte din webapplikation mod angribere.

Hvorfor er webapplikationssikkerhed vigtigt ?

Webapplikationer bruges ofte til at lagre og behandle forskellige data, fra personlige oplysninger, forretningstransaktioner og også betalinger. Hvis vi efterlader en webapplikation med en sårbarhed, vil det gøre det muligt for angribere at:

- stjæle dataene, inklusive personlige oplysninger eller finansrelaterede oplysninger (f.eks. kreditkortnummer, brugerlogin osv.)

- indsætte ondsindet script eller malware

- kapre brugernes sessioner og foregive at være en bruger af dens webapplikation

- Overtage serveren og lancere et storstilet sikkerhedsangreb.

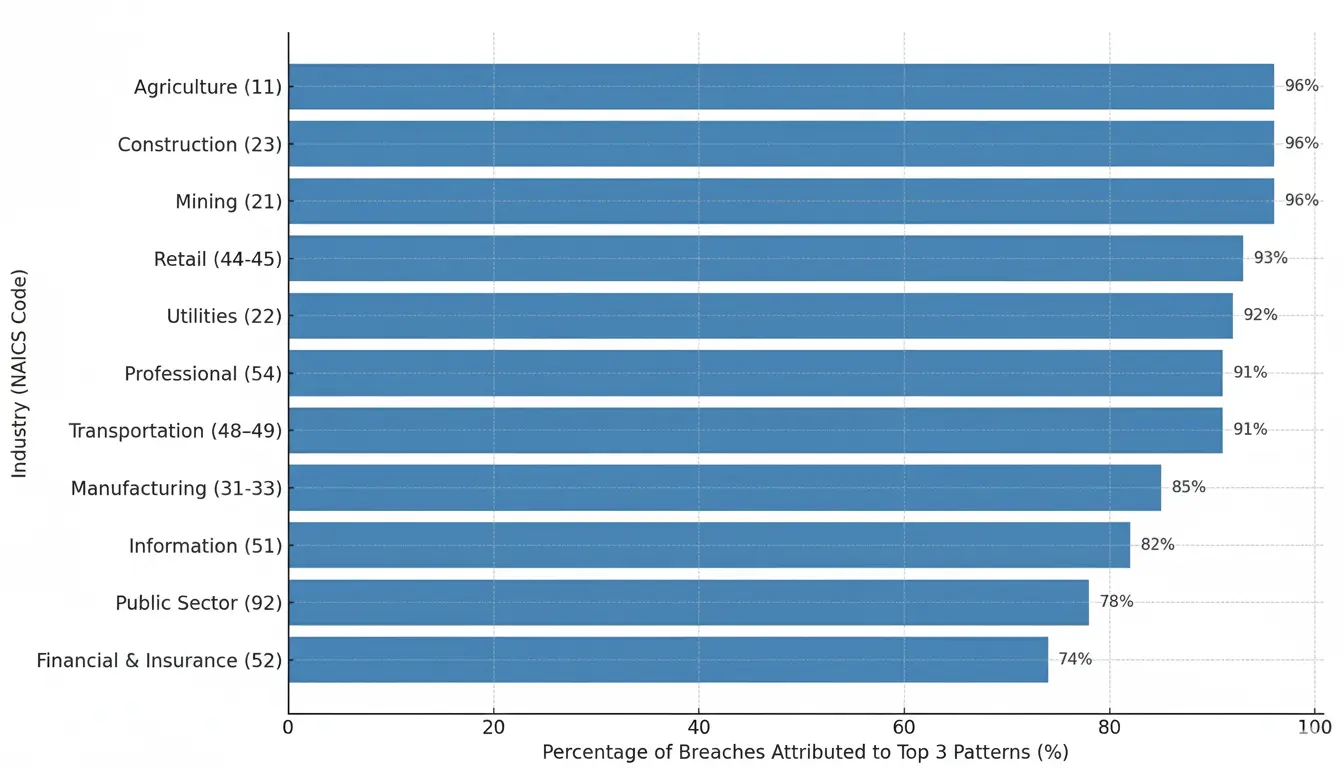

Webapplikationsangreb bliver også en af de tre mest almindelige mønstre sammen med systemindtrængen og social engineering på tværs af forskellige industrier.

Her er søjlediagrammet, der viser procentdelen af brud, der tilskrives de tre mest almindelige mønstre (inklusive Basic Web Application Attacks) på tværs af forskellige industrier (kilder: Verizon DBIR - 2025)

| Industri (NAICS) | Top 3 mønstre repræsenterer… |

|---|---|

| Landbrug (11) | 96% af brud |

| Byggeri (23) | 96% af brud |

| Miner (21) | 96% af brud |

| Detailhandel (44-45) | 93% af brud |

| Forsyningsvirksomheder (22) | 92% af brud |

| Transport (48–49) | 91% af brud |

| Professionel (54) | 91% af brud |

| Fremstilling (31-33) | 85% af brud |

| Information (51) | 82% af brud |

| Finans og forsikring (52) | 74% af brud |

Hvis vi opdeler baseret på global region, giver det os et klarere billede af, hvor vigtigt webapplikationssikkerhed er for at forhindre cybertrusler.

Nedenstående data hændelsesklassifikationsmønstre (kilde: Verizon DBIR - 2025)

| Global region | Top 3 hændelsesklassifikationsmønstre | Procentdel af brud repræsenteret af top 3 mønstre |

|---|---|---|

| Latinamerika og Caribien (LAC) | Systemindtrængen, Social Engineering og Grundlæggende Webapplikationsangreb | 99% |

| Europa, Mellemøsten og Afrika (EMEA) | Systemindtrængen, Social Engineering og Grundlæggende Webapplikationsangreb | 97% |

| Nordamerika (NA) | Systemindtrængen, Alt andet og Social Engineering | 90% |

| Asien og Stillehavet (APAC) | Systemindtrængen, Social Engineering og Diverse Fejl | 89% |

Denne oversigt gør webapplikationssikkerhedsvurdering kritisk for at sikre webapplikationen mod et cyberangreb.

Almindelige Sikkerhedsproblemer i Webapplikationer

At forstå typiske problemer er det første skridt til at sikre en webapplikation. Nedenfor er almindelige problemer i webapplikationer:

- SQL Injection: angribere manipulerer forespørgsler til databasen for at få adgang eller ændre databasen

- Cross-Site Scripting (XSS): udfører et ondsindet script, der kører i brugerens browser, hvilket vil tillade angriberen at stjæle brugerens data

- Cross-Site Request Forgery (CSRF): en angribers teknik til at få en bruger til at udføre en uønsket handling.

- Broken Authentication: svag autentifikation tillader angribere at udgive sig for at være brugere.

- Insecure Direct Object References (IDOR): Eksponerede URL’er eller ID’er, der giver angribere adgang til systemet

- Security Misconfigurations: Fejlkonfiguration i container, cloud, API’er, server, der åbner døren for angribere til at få adgang til systemet

- Insufficient Logging and Monitoring: brud opdages ikke uden ordentlig synlighed

Du kan også henvise til OWASP Top 10 for at få opdateringer om de mest almindelige sikkerhedsproblemer i webapplikationer.

Bedste Praksis for Webapplikationssikkerhed

Nedenfor er den bedste praksis, du kan bruge til at minimere sikkerhedsproblemer i din webapplikation:

- Adopter sikre kodningsstandarder: Følg rammerne og retningslinjerne, der er i overensstemmelse med den sikre softwareudviklingslivscyklus (SSDLC)

- Anvend stærk autentifikation og autorisation: Brug stærke autentifikationsmetoder som MFA, rollebaseret adgangskontrol (RBAC) og sessionstyring.

- Krypter data: Beskyt data med kryptering enten under transit (TLS/SSL) og i hvile (AES-256, etc.)

- Udfør regelmæssig test og sikkerhedsrevision: Udfør regelmæssig penetrationstest eller sikkerhedsvurdering for at opdage nye sårbarhedsproblemer.

- Patch og opdater ofte: Hold rammer, server og biblioteker opdateret for at lukke kendte sårbarhedsproblemer.

- Brug webapplikationsfirewalls (WAFs): Forhindre ondsindet trafik i at nå din app.

- Sikre API’er: Anvend sikkerhedsstandarder på dine API-endepunkter

- Implementer logning og overvågning: Registrer mistænkelig adfærd med SIEM (Security Information and Event Management) eller overvågningsværktøjer.

- Anvend mindst privilegium: Minimer tilladelser for hver database, applikation, tjenester og brugere. Giv kun adgang til det, de har brug for.

- Træn udviklere og personale: Øg bevidstheden om sikkerhed ved at træne dem i at implementere sikkerhedsstandarder i deres rolle.

Webapplikationssikkerhedstest

Webapplikationssikkerhedstest er en proces til at kontrollere sårbarheder i applikationen for at sikre appen mod angribere. Det kan udføres i flere stadier af udvikling, implementering og kørsel for at sikre, at sårbarheder er rettet, før de udnyttes af angribere.

Typer af Webapplikationssikkerhedstest:

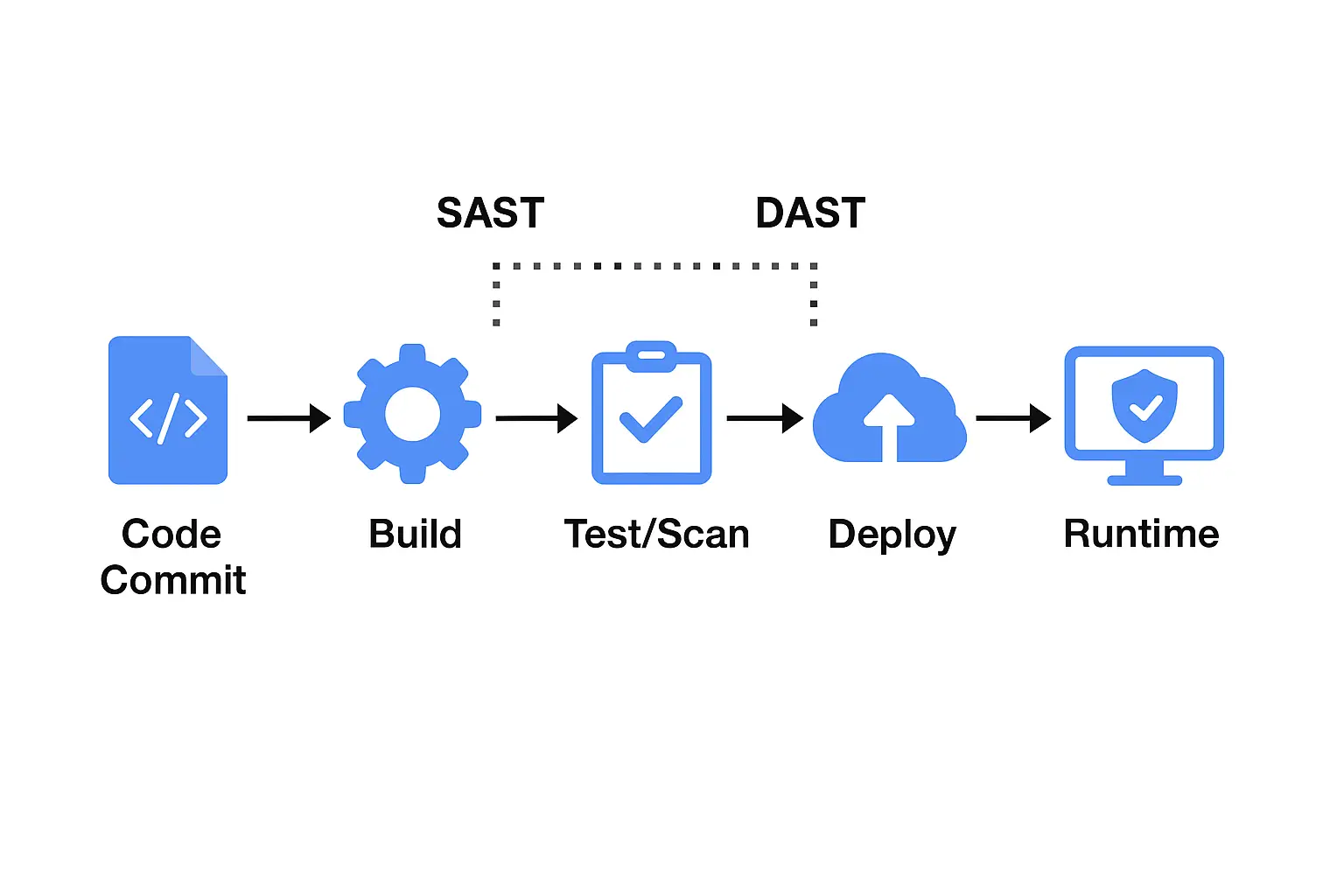

- Statisk applikationssikkerhedstest (SAST) : scanner kildekode for at finde sårbarheder før implementering

- Dynamisk applikationssikkerhedstest (DAST) : Simulerer et reelt angreb i en kørende applikation for at afdække sårbarheder.

- Interaktiv applikationssikkerhedstest (IAST) : kombinerer SAST og DAST for at finde sårbarheder, det vil analysere responsen af hver handling under test

- Penetrationstest : etiske hackere vil udføre en reel test af applikationen for at afdække skjulte sårbarheder, der måske overses af automatiserede tests

Med Plexicus ASPM bringes disse forskellige testmetoder ind i en enkel arbejdsgang. Platformen integreres direkte i CI/CD-pipelinen, hvilket giver udviklere øjeblikkelig feedback på problemer som sårbare afhængigheder, hardkodede hemmeligheder eller usikre konfigurationer, længe før applikationer går i produktion.

Tjekliste for Webapplikationssikkerhedstest

Den strukturerede tjekliste vil hjælpe dig med lettere at finde sårbarheder. Nedenstående tjekliste kan du bruge til at sikre din webapplikation:

- Inputvalidering: for at undgå SQL Injection, XSS og injektionsangreb.

- Autentifikationsmekanismer: håndhæv MFA og stærke passwordpolitikker

- Sessionshåndtering: sørg for, at sessioner og cookies er sikre

- Autorisation: Verificer, at brugere kun kan få adgang til ressourcer og handlinger, der er tilladt for deres roller (ingen privilegieeskalering)

- API-endepunkter: kontroller for at undgå eksponering af følsomme data

- Fejlhåndtering: undgå at vise systemdetaljer i fejlmeddelelser

- Logning og overvågning: sørg for, at systemet også kan spore usædvanlig adfærd

- Afhængighedsscanning: kig efter sårbarheder i tredjepartsbiblioteker

- Cloud-konfiguration: sørg for, at der ikke er nogen fejlkonstruktion, verificer mindst privilegium, sikre nøgler og korrekte IAM-roller.

Webapplikationssikkerhedsrevision

En webapplikationssikkerhedsrevision er forskellig fra webapplikationssikkerhedstest. En revision giver dig en formel gennemgang af dit applikationssikkerhedsprogram. I mellemtiden er målet med sikkerhedstest at finde sårbarheder; målet med sikkerhedsrevisionen er at måle din applikation mod standarder, politikker og overholdelsesrammer.

Applikationssikkerhedsrevision, inklusive:

- sikker webkodningspraksis

- overholdelseskortlægning (f.eks. GDPR, HIPAA, osv.)

- tredjepartsafhængighedsanalyse

- effektiviteten af overvågning og hændelsesrespons

En sikkerhedsrevision vil hjælpe din organisation med at sikre applikationen og opfylde lovgivningsmæssige standarder.

Hvordan man tjekker webapplikationssikkerhed

Organisationer udfører ofte følgende trin:

- Kør automatiseret sikkerhedsscanning (SCA, SAST, DAST)

- Udfør manuel penetrationstest.

- Gennemgå konfiguration på server, container og cloud-infrastruktur

- Revider adgangskontrol og håndhæv MFA (multi-faktor autentifikation)

- Spor afhjælpning med ticketing-integration, som Jira eller et lignende værktøj

Platforme som Plexicus gør sårbarhedstjek lettere, især da Plexicus tilbyder AI-afhjælpning for at hjælpe dig med at accelerere løsningen af sikkerhedsproblemer.

FAQ: Webapplikationssikkerhed

Q1 : Hvad er webapplikationssikkerhed?

Webapplikationssikkerhed er implementeringen af beskyttelse af webapplikationer mod cybertrusler.

Q2 : Hvad er webapplikationssikkerhedstest?

En proces til at få adgang til, scanne og analysere webapplikationer med forskellige sikkerhedstestmetoder (SAST, DAST, SCA osv.) for at finde sårbarheder, før de udnyttes af angribere.

Q3 : Hvad er bedste praksis for webapplikationssikkerhed?

Praksis for at implementere sikkerhedstilgange i webapplikationer, herunder validering, kryptering, autentifikation og regelmæssig opdatering.

Q4 : Hvad er en webapplikationssikkerhedsrevision?

En revision er en formel gennemgang af din sikkerhedsapplikation, ofte brugt til at overholde overensstemmelses- og reguleringsstandarder.

Q5: Hvad er værktøjer til vurdering af webapplikationssikkerhed?

Dette er platforme, der scanner, tester kode, afhængigheder, konfiguration, runtime og miljø for at finde sårbarheder.

Q6 : Hvordan tjekker man webapplikationssikkerhed?

Ved at kombinere automatiserede scanninger, penetrationstests, revisioner og kontinuerlig overvågning. Brug af integrerede platforme som Plexicus strømliner denne proces.